Aggiornamenti recenti Marzo 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- InstallFix: false guide di installazione CLI per installare infostealer

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Minacce

Mal/Miner-C usa i PC infetti per minare crypto-moneta

Set 13, 2016 Marco Schiaffino Attacco non convenzionale, Minacce, News, RSS 0

Il malware sfrutta la potenza di calcolo delle macchine infette per ottenere moneta virtuale e si diffonde infettando le cartelle sui NAS che agiscono come server FTP. L’idea di usare i computer...Non solo Windows e Linux: il trojan Mokes colpisce anche i Mac

Set 08, 2016 Marco Schiaffino Keylogger, Malware, Minacce, News, Trojan 0

È uno dei rari casi di “trojan multipiattaforma” in circolazione. Le versioni per Linux e Windows sono state scoperte a gennaio, quella per Mac solo adesso. Stesso impianto di base e stesso...Ecco CryLocker, iI ransomware che ti cerca nel mondo reale

Set 07, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware, Trojan 0

Il malware identifica ogni macchina colpita e usa Google Maps per localizzarla. Il motivo? Per ora è un mistero. L’evoluzione dei ransomware, in alcuni casi, prende pieghe inaspettate. Nel caso di...Umbreon ha il nome di un Pokemon, ma è un rootkit per Linux.

Set 06, 2016 Marco Schiaffino Minacce, Trojan 0

Il rootkit agisce a livello utente ed è in grado di aprire una backdoor sulla macchina colpita. Difficile da individuare, circola come strumento di hacking nei bassifondi del Web. Anche i pirati...Malware per Mac “travestito” (ancora) da client Torrent

Set 02, 2016 Marco Schiaffino Minacce, Trojan 0

Per la seconda volta in 6 mesi il sito che ospita l’app Transmission per Mac ha distribuito un malware che colpisce i computer Apple. Era già successo lo scorso marzo e, questa volta, il malware...Ora il trojan Hancitor usa delle nuove tecniche di attacco

Ago 23, 2016 Marco Schiaffino Minacce, Trojan 0

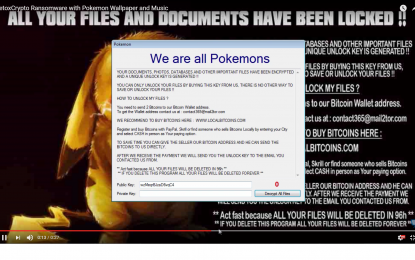

Il malware “nasconde” il codice del payload al suo interno per rendere più duro il lavoro degli antivirus. Secondo gli analisti è la prima volta che viene utilizzata questa strategia. Hancitor...Due versioni per il ransomware DetoxCrypto. È un franchising?

Ago 23, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware 0

Stesso codice ma stili diversi. Il ransomware potrebbe essere offerto nella formula “malware as a service” a chiunque voglia lanciarsi nel settore della cyber-estorsione. Non sarebbe la prima...Trojan per Linux usa i server per “minare” Bitcoin

Ago 12, 2016 Marco Schiaffino Malware, Minacce, News, Trojan 0

Il malware va a caccia di server abbastanza potenti per garantire ai pirati la potenza di calcolo che gli serve per forgiare la cripto-valuta. A rischio le macchine (configurate male) con il database...Un malware invisibile… grazie al certificato digitale!

Ago 08, 2016 Marco Schiaffino Concept, Malware, News, Vulnerabilità 0

Un ricercatore ha dimostrato la possibilità di nascondere un malware all’interno di un file eseguibile con certificato digitale, senza crittografia o packer. Uno degli aspetti che gli autori di...Un programma genera phishing su Twitter: 60% di successo

Ago 05, 2016 Marco Schiaffino Approfondimenti, In evidenza, RSS, Social engineering, Tecnologia 0

Il sistema automatico è in grado di analizzare il comportamento del bersaglio sul social network e creare automaticamente i tweet più adatti per indurlo a fare click su un collegamento. Stando alle...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte...

Minacce recenti

Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,...