Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Ora Trickbot adotta una tecnica “aggressiva” per impedire l’analisi

Gen 26, 2022 Marco Schiaffino In evidenza, Malware, News, RSS 0

La nuova versione del malware non si limita a nascondersi: se “fiuta” un tentativo di analisi attiva le contromisure e manda in crash il sistema.

Prima regola: non essere individuati dagli esperti di sicurezza. Gli sforzi dei pirati informatici per afre in modo che i loro malware non possano essere studiati dagli analisti delle società che si occupano di cyber security sono in continua evoluzione e, con la nuova versione di Trickbot, inaugurano una nuova strategia.

Normalmente, i cyber criminali adottano tecniche di offuscamento per impedire l’analisi del codice dei loro malware o, nella maggior parte dei casi, equipaggiano il codice malevolo con funzionalità che ricordano la “strategia dell’opossum”.

Se vengono rilevati indizi che portano a pensare che il malware sia eseguito in ambienti virtuali dagli esperti di sicurezza, il malware si “finge morto”.

Gli autori di Trickbot, però, hanno scelto una strategia più aggressiva. Come spiegano i ricercatori di IBM X-Force in un report pubblicato su Internet, i pirati informatici hanno inserito nel loro malware uno script anti-debugging.

In particolare, la funzione prende di mira le attività che in gergo vengono chiamate “code beautifying”, cioè quelle attività automatiche che i ricercatori usano per rendere più “leggibile” il codice delle applicazioni malevole.

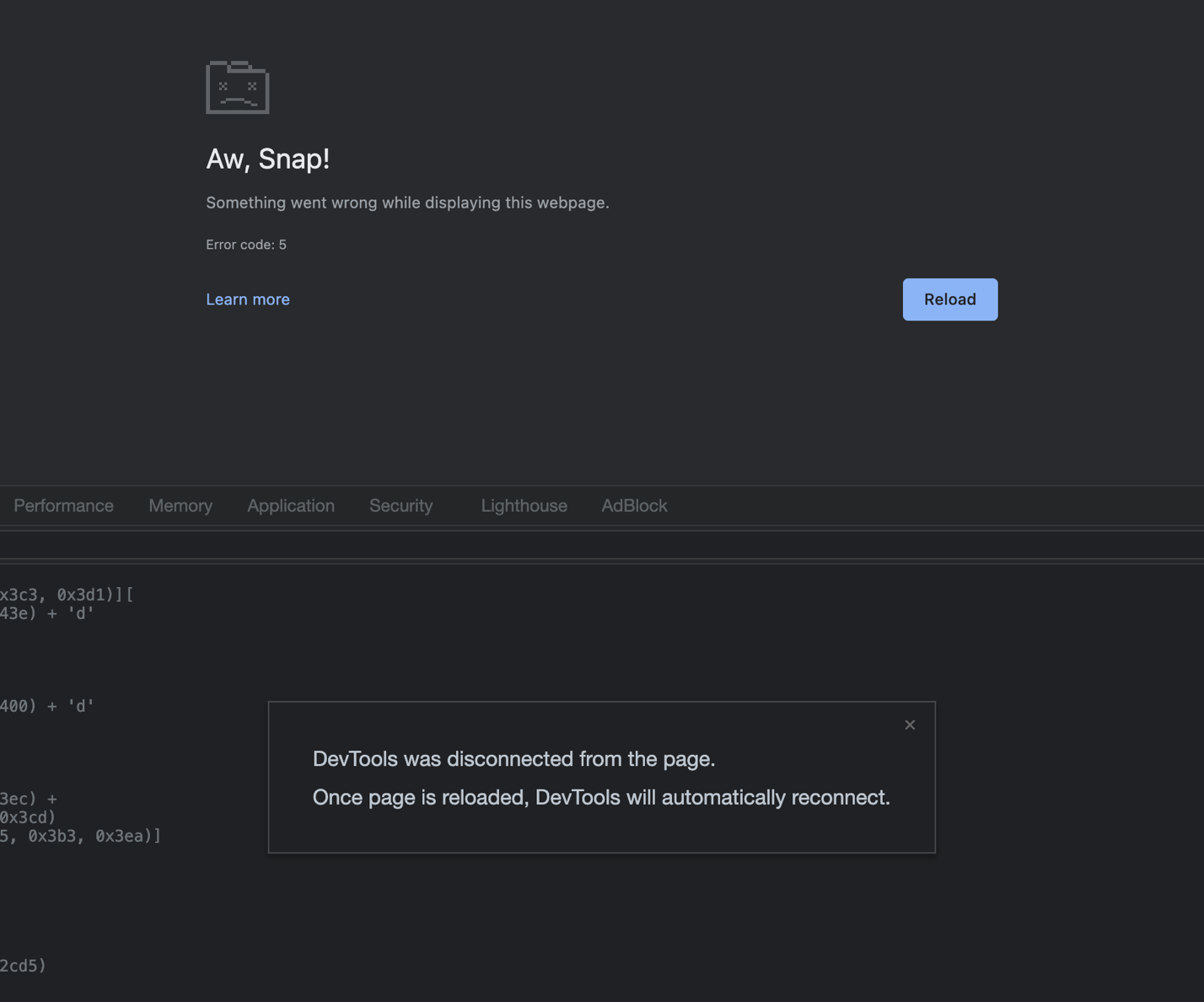

Nel momento stesso in cui viene utilizzata una funzionalità di code beautifying, Trickbot reagisce avviando un loop che satura la memoria e, di conseguenza, manda in crash la macchina.

Insomma: se un ricercatore di sicurezza cerca di analizzare la nuova versione di Trickbot, si ritrova a dover fare i conti con un sistema che cerca di mandare sistematicamente in tilt il sistema su cui lo sta studiando.

Naturalmente, la tecnica non è l’unico espediente utilizzato per rendere difficoltosa l’analisi del codice del malware: i pirati hanno usato anche un sistema di codifica Base64 e l’inserimento di una buona dose di “codice spazzatura” per complicare le cose.

La tecnica che punta a provocare il crash del sistema, però, è di certo quella più innovativa.

Articoli correlati

-

Nell’era del quantum computing...

Nell’era del quantum computing...Feb 02, 2023 0

-

Persiste l’assegnazione di...

Persiste l’assegnazione di...Set 15, 2022 0

-

34.000 credenziali IBM in vendita sul...

34.000 credenziali IBM in vendita sul...Set 08, 2022 0

-

Cyberattacchi sempre più costosi, ma...

Cyberattacchi sempre più costosi, ma...Ago 01, 2022 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...