Aggiornamenti recenti Febbraio 27th, 2026 3:15 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

TrickMo aggira l’autenticazione a due fattori con un’app Android

Mar 25, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Gli autori di TrickBot hanno diffuso un malware per smartphone che inoltra loro i codici di autenticazione. Sotto attacco la Germania.

Per il momento si stanno concentrando sugli utenti tedeschi, ma la nuova campagna di attacchi degli autori di TrickBot potrebbe espandersi presto ad altre nazioni. I pirati informatici, specializzati nel furto di credenziali bancarie, stanno infatti sperimentando un metodo per violare gli account che utilizzano sistemi di autenticazione a due fattori.

Lo strumento che hanno scelto è un malware per Android, che i ricercatori di IBM hanno battezzato con il nome di TrickMo. Nel loro report, gli analisti del team X-Force spiegano che gli esemplari individuati fino a questo momento sarebbero delle versioni in via di sviluppo.

L’app verrebbe distribuita alle vittime del loro trojan TrickBot e avrebbe l’obiettivo di “collaborare” con il malware per consentire ai cyber-criminali di aggirare i sistemi di autenticazione che sfruttano, per esempio, l’invio di codici tramite SMS.

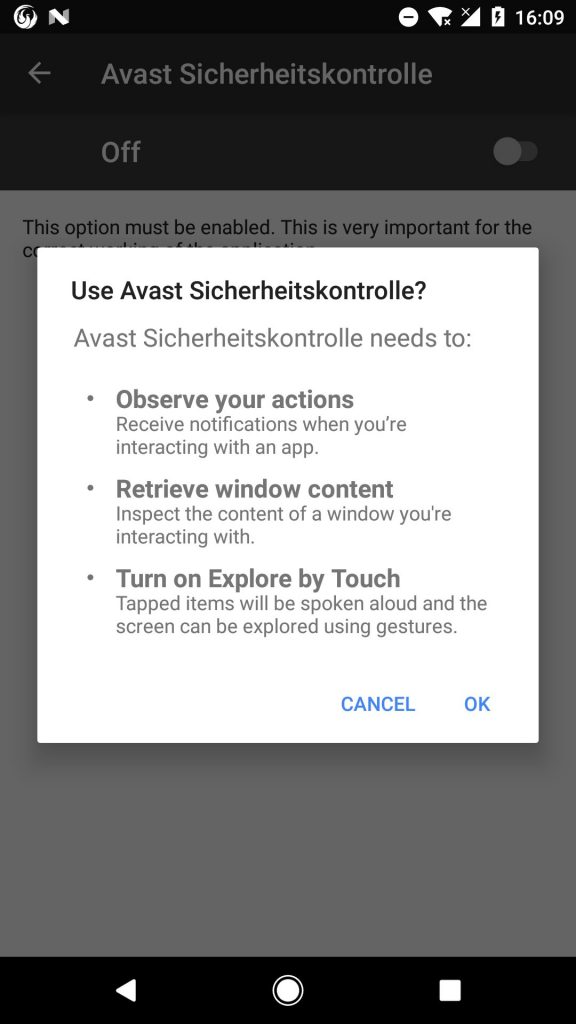

TrickMo, che viene proposto come uno strumento di sicurezza apparentemente offerto dall’istituto di credito di cui è cliente la vittima (ma ne esiste anche una versione che finge di essere un prodotto di Avast) si installa sullo smartphone e adotta una serie di accorgimenti che gli permettono di impedire la sua rimozione.

Il malware, inoltre, integra funzionalità che gli consentono di catturare schermate, rubare informazioni personali e avviare una procedura di auto-distruzione.

Il pezzo forte, però, è rappresentato dalla sua capacità di intercettare gli SMS (TrickMo si registra come applicazione predefinita per l’invio e la ricezione dei messaggi) e sottrarre i codici dalle applicazioni per la generazione delle password monouso utilizzate come secondo fattore di autenticazione.

La tecnica utilizzata è quella di sfruttare i servizi di accessibilità di Android, che rappresentano ormai lo strumento prediletto dai pirati informatici per garantire agibilità ai loro malware.

Come spiegano i ricercatori IBM, il trojan comunica con i server Command and Control attraverso due canali diversi: una connessione tramite protocollo http e un sistema che utilizza SMS crittografati. Questo secondo vettore viene utilizzato, in particolare, per dirottare i codici ricevuti via SMS.

Articoli correlati

-

Ransomware sempre più veloce: meno di...

Ransomware sempre più veloce: meno di...Mar 13, 2023 0

-

Nell’era del quantum computing...

Nell’era del quantum computing...Feb 02, 2023 0

-

Persiste l’assegnazione di...

Persiste l’assegnazione di...Set 15, 2022 0

-

34.000 credenziali IBM in vendita sul...

34.000 credenziali IBM in vendita sul...Set 08, 2022 0

Altro in questa categoria

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

-

Sandworm_Mode: il “worm” della...

Sandworm_Mode: il “worm” della...Feb 24, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta... -

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring...