Aggiornamenti recenti Luglio 1st, 2025 3:44 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Cyber-spionaggio: attacco in grande stile del gruppo cinese APT41

Mar 26, 2020 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, News, RSS, Vulnerabilità 0

I pirati hanno sfruttato vulnerabilità nei sistemi Cisco, Citrix e Zoho. Nel mirino aziende che operano in un gran numero di settori diversi.

Quando si parla di gruppi APT (Advanced Persistent Threat) di solito è in relazione ad attacchi mirati piuttosto limitati. Questa volta, però, ci troviamo di fronte a un’eccezione.

Secondo quanto riporta FireEye, infatti, uno dei più noti gruppi di hacker legati al governo di Pechino avrebbe condotto una campagna di attacchi che avrebbe preso di mira decine di imprese attive nel settore energetico, finanziario, manifatturiero, dell’informazione, dei trasporti e dei servizi.

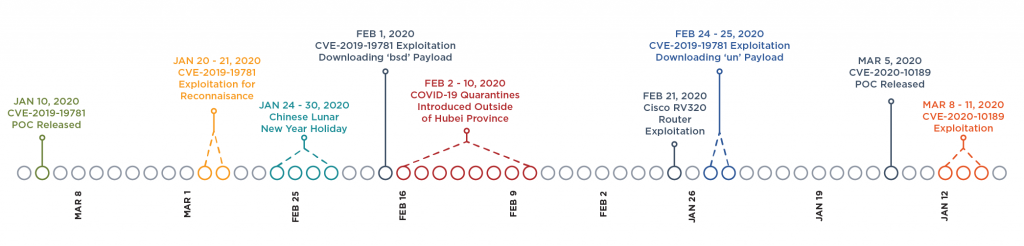

Come si legge nel report pubblicato dai ricercatori, protagonista di questo cambio di strategia è APT41, un gruppo ben conosciuto dagli esperti di sicurezza. Secondo gli autori del rapporto, tra il 20 gennaio e l’11 marzo di quest’anno (in concomitanza con la diffusione dell’epidemia Covid-19) i pirati avrebbero attaccato bersagli in Australia, Canada, Danimarca, Finlandia, Francia, India, Italia, Giappone, Malesia, Messico, Filippine, Polonia, Qatar, Arabia Saudita, Singapore, Svezia, Svizzera, Emirati Arabi Uniti, Regno Unito e USA.

Gli attacchi hanno sfruttato una serie di vulnerabilità conosciute in diversi sistemi molto diffusi. La prima (CVE-2019-19781) interessa i sistemi Citrix e, secondo i ricercatori, sarebbe stata sfruttata per cercare di installare una backdoor all’interno dei sistemi che i pirati informatici avrebbero accuratamente selezionato.

Più nebulosi, invece, i contorni di un attacco che avrebbe preso di mira un router RV320 di Cisco. Gli analisti in questo caso si muovono nel campo delle ipotesi, la più accreditata delle quali tira in ballo l’uso di un modulo Metasploit che sfrutta due falle di sicurezza (CVE-2019-1653 e CVE-2019-1652) emerse l’anno scorso.

Lo strumento più pericoloso, però, è stato adottato dai pirati nel corso di questo mese, quando APT41 ha cominciato a sfruttare un exploit comparso per una vulnerabilità zero-day (CVE-2020-10189) che affligge Zoho ManageEngine Desktop Central.

Insomma: sembra proprio che i pirati al soldo del governo di Pechino abbiano avviato un’offensiva senza precedenti, che sta approfittando anche di una situazione particolare legata alla pandemia coronavirus. Il suggerimento, ovvio, è di non abbassare la guardia.

Articoli correlati

-

Anche Viasat vittima del...

Anche Viasat vittima del...Giu 20, 2025 0

-

Trovati dispositivi non autorizzati...

Trovati dispositivi non autorizzati...Mag 16, 2025 0

-

Trovata una backdoor in due dispositivi...

Trovata una backdoor in due dispositivi...Gen 31, 2025 0

-

PlushDaemon: un nuovo gruppo APT cinese...

PlushDaemon: un nuovo gruppo APT cinese...Gen 29, 2025 0

Altro in questa categoria

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per...