Aggiornamenti recenti Aprile 26th, 2024 9:14 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- GuptiMiner intercetta gli update dell’antivirus per distribuire backdoor e cryptominer

- Una nuova campagna di CoralRaider distribuisce infostealer tramite cache CDN

- Come ToddyCat continua a sottrarre dati sensibili su larga scala

- Kaspersky Next: protezione efficace e automatizzata degli endpoint

- È stato creato un worm gestito dall’IA capace di propagarsi tra i sistemi informatici

Facebook compra sul mercato nero le password rubate

Nov 14, 2016 Marco Schiaffino Gestione dati, Intrusione, News, Privacy, RSS 0

L’azienda di Zuckerberg usa gli account rubati per confrontarli con quelli dei suoi utenti e individuare eventuali password corrispondenti. Ma è una buona idea?

L’uso della stessa password su differenti servizi è la principale causa di compromissione degli account dei vari servizi Internet.

Il primo a capirlo è stato proprio Mark Zuckerberg, che lo scorso giugno ha subito un’intrusione nei suoi account Twitter e Pinterest proprio a causa del fatto che aveva usato la stessa password per un account Linkedin sottratto durante un attacco ai server del social media.

La raffica di intrusioni e furti di account registrati negli ultimi anni, a partire dal mega furto subito da Yahoo, sta rendendo il fenomeno una vera emergenza.

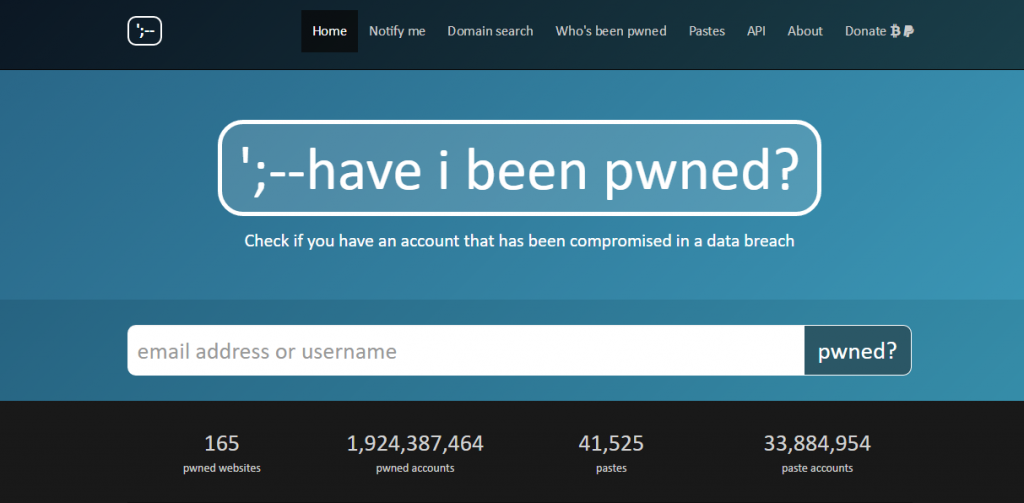

Per capirne le dimensioni, basta visitare uno dei siti specializzati come Have I Been Pwned, che permette agli utenti di verificare se un account con la loro email risulta essere tra quelli rubati. Le statistiche del sito sono agghiaccianti: a oggi sono stati individuati ben 1.924.387.464 di account compromessi.

Quasi due miliardi di account rubati e pubblicati su Internet. E chissà quanti altri di cui non si ha avuto notizia…

Per evitare che casi simili si ripetano, molte aziende hanno messo in piedi dei sistemi di verifica che incrociano i dati degli account rubati (spesso vengono resi pubblici attraverso la loro pubblicazione su Internet) con quelli degli utenti registrati.

Stando a quanto dichiarato da Alex Stamos, ex responsabile di sicurezza di Yahoo passato a Facebook nel 2015, il social network di Zuckerberg ha fatto un passo più in là. Nel corso del Web Summit di Lisbona, infatti, Stamos ha dichiarato che per prevenire questo meccanismo l’azienda compra sul mercato nero gli account rubati ad altri servizi.

Una strategia che ha fatto storcere il naso a molti esperti di sicurezza. Va bene prodigarsi per garantire la sicurezza dei propri utenti, ma è il caso di farlo foraggiando gli stessi pirati informatici che la mettono a rischio attaccando i server dei concorrenti?

Articoli correlati

-

In aumento gli attacchi brute-force a...

In aumento gli attacchi brute-force a...Apr 18, 2024 0

-

Meta accusata di pratiche illegali che...

Meta accusata di pratiche illegali che...Mar 04, 2024 0

-

Leak AnyDesk: migliaia di credenziali...

Leak AnyDesk: migliaia di credenziali...Feb 05, 2024 0

-

ACN pubblica linee guida per proteggere...

ACN pubblica linee guida per proteggere...Dic 18, 2023 0

Altro in questa categoria

-

GuptiMiner intercetta gli update...

GuptiMiner intercetta gli update...Apr 26, 2024 0

-

Una nuova campagna di CoralRaider...

Una nuova campagna di CoralRaider...Apr 24, 2024 0

-

Come ToddyCat continua a sottrarre dati...

Come ToddyCat continua a sottrarre dati...Apr 24, 2024 0

-

Kaspersky Next: protezione efficace e...

Kaspersky Next: protezione efficace e...Apr 23, 2024 0

La privacy c’ha rotto il…

Chiacchierata con i lettori sul tema della privacy

Approfondimenti

-

Come ToddyCat continua a sottrarre dati sensibili su larga...

Come ToddyCat continua a sottrarre dati sensibili su larga...Apr 24, 2024 0

ToddyCat, un gruppo APT che colpisce prevalentemente... -

L’IA generativa complica la gestione sicura delle...

L’IA generativa complica la gestione sicura delle...Apr 18, 2024 0

La corsa all’IA generativa ha spinto i produttori di... -

LockBit: scoperta una nuova variante in grado di...

LockBit: scoperta una nuova variante in grado di...Apr 16, 2024 0

LockBit continua a colpire le organizzazioni di tutto il... -

Le aziende italiane peccano nella sicurezza degli ambienti...

Le aziende italiane peccano nella sicurezza degli ambienti...Apr 15, 2024 0

Il 41% delle imprese italiane subisce mensilmente attacchi... -

Cresce il numero di credenziali compromesse: bisogna...

Cresce il numero di credenziali compromesse: bisogna...Apr 12, 2024 0

In occasione del Privacy Tour 2024, l’iniziativa del...

Minacce recenti

Il ransomware Akira ha ottenuto più di 42 milioni di dollari di riscatto

Le aziende italiane peccano nella sicurezza degli ambienti OT

Una vulnerabilità HTTP/2 espone i server ad attacchi DoS

Off topic

-

Maythefourth: La caduta dell’Impero Galattico è...

Maythefourth: La caduta dell’Impero Galattico è...Mag 04, 2018 0

E se vi dicessimo che la saga di Star Wars ... -

Gli hacker e il cinema: i dieci migliori film secondo...

Gli hacker e il cinema: i dieci migliori film secondo...Nov 14, 2016 2

Abbiamo rubato al blog di Kaspersky un vecchio pezzo di... -

Campione di scacchi blinda il PC. “Paura degli hacker”

Campione di scacchi blinda il PC. “Paura degli hacker”Nov 08, 2016 2

Il numero uno degli scacchi mondiali Magnus Carlsen ha... -

L’autore di fsociety pensa di essere Mr. Robot, ma è un...

L’autore di fsociety pensa di essere Mr. Robot, ma è un...Ott 28, 2016 0

Il pirata informatico che ha creato il ransomware cerca... -

Yahoo sospende l’inoltro delle email. Paura di un esodo...

Yahoo sospende l’inoltro delle email. Paura di un esodo...Ott 11, 2016 0

Dopo la raffica di figuracce, l’azienda sospende per...

Post recenti

-

GuptiMiner intercetta gli update dell’antivirus per...

GuptiMiner intercetta gli update dell’antivirus per...Apr 26, 2024 0

I ricercatori di Avast hanno scoperto una nuova campagna... -

Una nuova campagna di CoralRaider distribuisce infostealer...

Una nuova campagna di CoralRaider distribuisce infostealer...Apr 24, 2024 0

I ricercatori di Cisco Talos hanno scoperto una nuova... -

Come ToddyCat continua a sottrarre dati sensibili su larga...

Come ToddyCat continua a sottrarre dati sensibili su larga...Apr 24, 2024 0

ToddyCat, un gruppo APT che colpisce prevalentemente... -

Kaspersky Next: protezione efficace e automatizzata degli...

Kaspersky Next: protezione efficace e automatizzata degli...Apr 23, 2024 0

In occasione dell’Italian Partner Conferencetenutasi... -

È stato creato un worm gestito dall’IA capace di...

È stato creato un worm gestito dall’IA capace di...Apr 23, 2024 0

Un team di ricercatori ha sviluppato quello che ritengono...