Aggiornamenti recenti Luglio 1st, 2025 3:44 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Facebook, GDPR, Instagram, Meta, privacy, pubblicità, raccolta dati

Meta accusata di pratiche illegali che violano il GDPR (di nuovo)

Mar 04, 2024 Marina Londei Gestione dati, In evidenza, News, RSS 0

Qualche mese fa su Facebook e Instagram è comparso un avviso che chiedeva ai suoi utenti di scegliere se pagare per non avere più pubblicità sui social o continuare a usare il servizio in modo...Brand Phishing: Yahoo è l’azienda più imitata

Gen 30, 2023 Marina Londei Approfondimenti, Attacchi, RSS 0

Yahoo è stato il brand più impersonato negli attacchi di phishing negli ultimi mesi del 2022: lo ha reso noto Check Point nel suo ultimo brand phishing report relativo al Q4 dello scorso anno. Il...Instagram: come recuperare un account hackerato

Ott 06, 2022 Marina Londei Approfondimenti, Hacking 0

Perdere i propri account social è la cosa che ci terrorizza di più. Tutta la nostra vita è lì, nei profili Instagram, Facebook, TikTok, e chi più ne ha più ne metta. Non è raro che qualcuno...Account violati dagli hacker già prima della registrazione

Mag 24, 2022 Redazione news News, RSS, Vulnerabilità 0

Dei ricercatori hanno scoperto che gli hacker possono fare l’hijacking dell’account online degli utenti su servizi popolari come Instagram, LinkedIn e Zoom prima ancora che questi li...Bug in Instagram permetteva di rubare gli account

Lug 16, 2019 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Una falla di sicurezza nel sistema di recupero password consentiva di eseguire un attacco di brute forcing per violare il codice di conferma. L’utilizzo dei codici inviati via SMS non è uno...Instagram cerca di bloccare il leak con dati di milioni di utenti

Set 06, 2017 Marco Schiaffino Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Leaks, News, RSS, Vulnerabilità 0

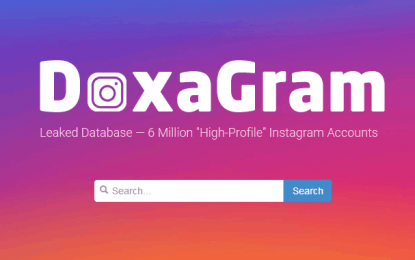

Non solo i VIP: i pirati sostengono di avere sottratto i dati di 6 milioni di utenti Instagram e li stanno vendendo sul Web. Qualcuno avrà anche sorriso all’idea che l’account dell’attrice...Hackerata Instagram. Rubate le credenziali di utenti “illustri”

Ago 31, 2017 Marco Schiaffino Attacchi, Gestione dati, Hacking, In evidenza, Leaks, News, Phishing, Privacy, RSS, Vulnerabilità 0

Lo comunica la stessa azienda. “Qualcuno ha sfruttato un bug nelle API dell’applicazione”. Rubati indirizzi email e numeri di telefono. Il primo allarme è scattato dopo che sul profilo...Come ti controllo il trojan… con Britney Spears!

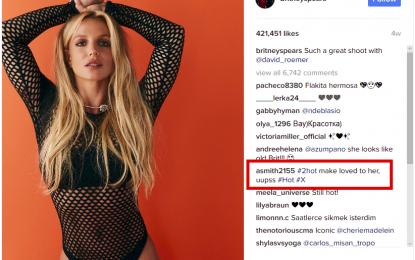

Giu 08, 2017 Marco Schiaffino Malware, News, RSS 0

Un gruppo di pirati informatici utilizza i commenti alle foto della popstar per gestire il collegamento di un trojan al server Command and Control. Uno dei punti deboli delle botnet sono i server...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per...