Aggiornamenti recenti Dicembre 19th, 2025 4:31 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di ASUS Live Update di sette anni fa viene ancora sfruttata

- Il cybercrime si evolve velocemente e l’IA diventa protagonista: le previsioni di Group-IB per il 2026

- Kaspersky, le PMI italiane sono un bersaglio strutturale per il cybercrime

- Il cybercrime si evolve e si adatta, integrando l’IA nel proprio arsenale: il report di ESET

- L’IA al centro delle strategie di cybersecurity future: le previsioni di Crowdstrike

Scenario

Attenzione a PHP: dal 2019 il 60% dei siti Web rischia grosso

Ott 17, 2018 Marco Schiaffino News, RSS, Scenario, Vulnerabilità 0

Dal primo gennaio le versioni 5.x di PHP non otterranno più aggiornamenti per la sicurezza. Ma il numero di Web server che le usano è ancora altissimo. Non c’è bisogno che un sito Internet sia...La sicurezza informatica negli impianti industriali? Un disastro!

Ott 15, 2018 Marco Schiaffino News, RSS, Scenario, Tecnologia, Vulnerabilità 0

Falle di sicurezza banali, scarsa attenzione alle policy e all’architettura delle reti. Una ricerca di FireEye fotografa una situazione desolante. Si fa un gran parlare di Industria 4.0, ma un...ESET: “gli attacchi in Ucraina tutti portati dal gruppo TeleBots”

Ott 12, 2018 Marco Schiaffino Attacchi, Hacking, Malware, News, RSS, Scenario 0

I ricercatori della società di sicurezza hanno trovato le prove di un collegamento tra gli attacchi BlackEnergy, Industroyer e NotPetya. Il dubbio che la mano fosse la stessa c’era, se non altro...Con Trump è finita la tregua con la Cina sui cyber-attacchi

Ott 12, 2018 Marco Schiaffino Attacchi, Hacking, In evidenza, News, RSS, Scenario 0

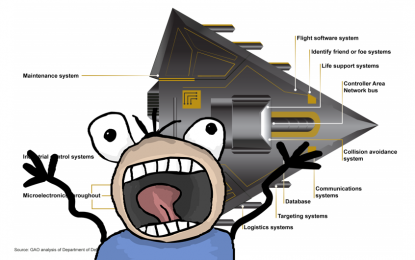

Il patto tra Obama e Xi Jinping ha retto fino al 2016. Con la nuova linea dell’amministrazione USA, gli hacker cinesi hanno ricominciato a darsi da fare. Cyber-security e geopolitica hanno ormai un...Hackerare le nuove armi hi-tech del Pentagono? È un gioco da ragazzi!

Ott 10, 2018 Marco Schiaffino Gestione dati, Hacking, In evidenza, Intrusione, News, RSS, Scenario, Vulnerabilità 0

Il nuovo arsenale iper-tecnologico è ancora in fase di sviluppo, ma gli esperti di sicurezza bocciano le tecniche di protezione. “Facilissimo violare i sistemi”. L’idea che qualcuno stia...Negli USA l’83% dei router casalinghi è vulnerabile ad attacchi

Ott 03, 2018 Marco Schiaffino In evidenza, News, RSS, Scenario, Tecnologia, Vulnerabilità 0

La ricerca è stata effettuata da un’associazione di consumatori. Su 186 modelli controllati, 155 hanno falle di sicurezza conosciute. Tutto è cominciato con Mirai, la botnet che ha preso di mira...Sicurezza IoT: la nuova missione di BlackBerry con la piattaforma Spark

Ott 02, 2018 Marco Schiaffino News, Prodotto, Scenario, Tecnologia 0

Noi tutti conosciamo BlackBerry per i suoi smartphone, ma i tempi cambiano e così l’icona del telefono con la tastiera si trasforma in una società dedicata alle comunicazioni sicure tra oggetti....Ecco il primo rootkit per UEFI. Si chiama Lojax e lo usa Fancy Bear

Set 28, 2018 Marco Schiaffino Attacchi, In evidenza, Malware, Minacce, News, RSS, Scenario, Tecnologia 0

Teorizzato da tempo, il rootkit ha fatto la sua comparsa e porta una firma prestigiosa: quella del gruppo che gli USA considerano il pericolo pubblico numero uno. Per gli esperti di sicurezza, la...Python adesso è il linguaggio di programmazione preferito dai pirati

Set 28, 2018 Marco Schiaffino News, RSS, Scenario 0

Il successo tra i programmatori “legali” è seguito a ruota anche da quello degli hacker. Il 20% degli strumenti di attacchi è scritto in Python. Attenti al pitone: nel mondo dell’informatica...Uber condannata a pagare 125 milioni di euro per il breach del 2016

Set 27, 2018 Marco Schiaffino Attacchi, Gestione dati, Hacking, Intrusione, News, RSS, Scenario 0

L’azienda aveva nascosto la violazione dei suoi sistemi e il furto di dati su dipendenti e clienti per più di un anno, pagando gli hacker per distruggere i dati. La punizione, decisamente pesante,...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta... -

L’IA al centro delle strategie di cybersecurity...

L’IA al centro delle strategie di cybersecurity...Dic 15, 2025 0

Il 2025 sta giungendo al termine e nel mondo della... -

Prompt injection, un problema che potrebbe non venire mai...

Prompt injection, un problema che potrebbe non venire mai...Dic 10, 2025 0

Secondo il National Cyber Security Centre (NCSC),... -

Iniezione indiretta di prompt: a rischio le informazioni...

Iniezione indiretta di prompt: a rischio le informazioni...Dic 05, 2025 0

Lakera, società di Check Point, ha pubblicato una ricerca...

Minacce recenti

Il cybercrime si evolve velocemente e l’IA diventa protagonista: le previsioni di Group-IB per il 2026

Kaspersky, le PMI italiane sono un bersaglio strutturale per il cybercrime

L’IA al centro delle strategie di cybersecurity future: le previsioni di Crowdstrike

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di ASUS Live Update di sette anni fa...

Una vulnerabilità di ASUS Live Update di sette anni fa...Dic 19, 2025 0

Una vecchia vulnerabilità di ASUS Live Update è ancora... -

Kaspersky, le PMI italiane sono un bersaglio strutturale...

Kaspersky, le PMI italiane sono un bersaglio strutturale...Dic 17, 2025 0

Mezzo milione di nuovi file malevoli al giorno. È -

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e...

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e...Dic 15, 2025 0

Nel periodo compreso tra il 6 e il 12 dicembre,... -

Apple interviene su due zero-day sfruttati attivamente in...

Apple interviene su due zero-day sfruttati attivamente in...Dic 12, 2025 0

Apple ha rilasciato degli aggiornamenti di sicurezza... -

Misterioso guasto satellitare: centinaia di Porsche...

Misterioso guasto satellitare: centinaia di Porsche...Dic 12, 2025 0

Panico in Russia: centinaia di Porsche sono rimaste...