Aggiornamenti recenti Luglio 7th, 2025 6:07 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

- CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

- Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

- Due vulnerabilità in Sudo mettono a rischio Linux: una consente l’accesso root

- IconAds: quando le app fantasma diventano portali pubblicitari

Hackerare le nuove armi hi-tech del Pentagono? È un gioco da ragazzi!

Ott 10, 2018 Marco Schiaffino Gestione dati, Hacking, In evidenza, Intrusione, News, RSS, Scenario, Vulnerabilità 0

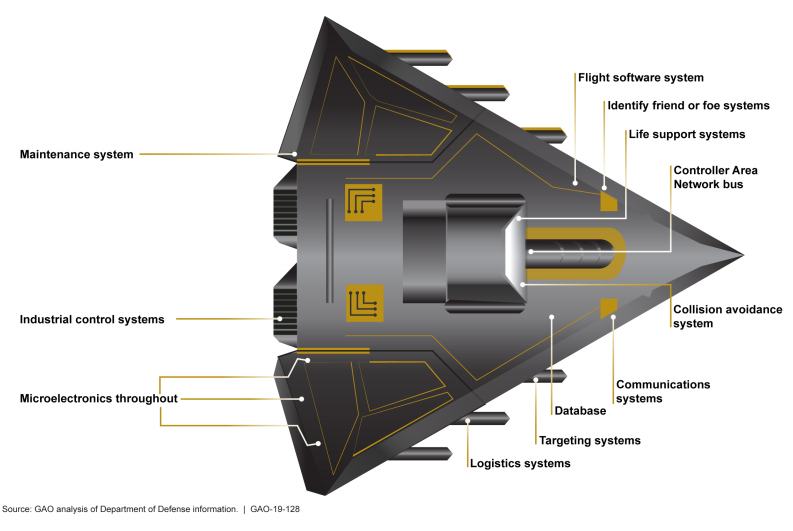

Il nuovo arsenale iper-tecnologico è ancora in fase di sviluppo, ma gli esperti di sicurezza bocciano le tecniche di protezione. “Facilissimo violare i sistemi”.

L’idea che qualcuno stia mettendo a punto nuove, micidiali armi di distruzione sfruttando le nuove tecnologie è già di per sé piuttosto inquietante. Sapere che i sistemi di protezione usati per impedire l’accesso a hacker e pirati informatici fanno pena, però, è decisamente agghiacciante.

Eppure è proprio questa la conclusione a cui è giunta una commissione di esperti di sicurezza che ha dovuto valutare il livello di sicurezza dei nuovi sistemi offensivi a cui sta lavorando il Dipartimento della Difesa statunitense.

L’ente incaricato dal Congresso USA per eseguire la valutazione è il Government Accountability Office (GAO), che in un report pubblicato questo mese emette un giudizio veramente impietoso nei confronti di un progetto che dovrebbe ricevere finanziamenti per la bellezza di 1.660 miliardi di dollari.

La verifica dei sistemi di sicurezza utilizzati dal Pentagono per proteggere i suoi nuovi giocattoli è avvenuta attraverso il classico “gioco di ruolo” in cui gli esaminatori si sono messi nei panni degli hacker e hanno tentato in ogni modo di superare le protezioni per prendere il controllo dei sistemi.

Compito che, a quanto si legge nel report, non è stato poi così arduo. Il Read Team (come viene chiamata in gergo la squadra che fa la parte dei “cattivi” in una simulazione di cyber-attacco – ndr) sarebbe riuscito a raggiungere gli obiettivi “usando tecniche e strumenti relativamente semplici, prendendo il controllo dei sistemi e agendo senza essere rilevati.”

A facilitare la vita ai (finti) pirati informatici sarebbe stata una “pessima gestione delle password” e la presenza di sistemi di comunicazione non protetti da crittografia. Insomma: i sistemi fantascientifici messi a punto per equipaggiare le micidiali armi di nuova generazione sono più facili da hackerare di un iPhone.

Nel rapporto non si fanno riferimenti alla natura delle armi sottoposte all’analisi, ma vengono citati alcuni esempi pratici di violazioni che hanno avuto successo, come il caso in cui due membri del team hanno impiegato meno di un’ora per accedere ai sistemi un’arma e un giorno per prenderne il completo controllo.

In un’altra occasione, i pentester sarebbero riusciti a violare il terminale dell’operatore, assistendo in tempo reale a ciò che vedeva e avendo anche la possibilità di manipolare i sistemi, provocando infine un crash di sistema.

Non mancano gli episodi esilaranti, in cui gli “hacker” si sono divertiti a sfottere gli operatori del Pentagono. In un caso, per esempio, hanno fatto comparire un pop-up che li invitava a “inserire una moneta” per proseguire con l’operazione.

E non va meglio per quanto riguarda la protezione dei dati sensibili: il bilancio degli attacchi simulati è devastante: il Red Team è riuscito a copiare, cancellare, modificare dati e, in un caso, a sottrarre 100 GB di informazioni riservate.

Insomma: se queste armi “futuribili” dovessero essere schierate oggi, il rischio che un nemico (o a quanto si legge un ragazzino di 17 anni ubriaco) possa metterli K.O. in una manciata di ore è elevatissimo. Possiamo solo sperare che dalle parti del Pentagono sperimentino un momento di lucidità e prendano sul serio le raccomandazioni del report.

Articoli correlati

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Anche Viasat vittima del...

Anche Viasat vittima del...Giu 20, 2025 0

-

Gli Stati Uniti cambiano opinione sulla...

Gli Stati Uniti cambiano opinione sulla...Gen 08, 2025 0

-

Una grave data breach ha colpito le...

Una grave data breach ha colpito le...Nov 20, 2024 0

Altro in questa categoria

-

Ingram Micro, dietro l’alt dei...

Ingram Micro, dietro l’alt dei...Lug 07, 2025 0

-

CERT-AGID 28 giugno – 4 luglio: 79...

CERT-AGID 28 giugno – 4 luglio: 79...Lug 07, 2025 0

-

Un cartello messicano ha spiato...

Un cartello messicano ha spiato...Lug 04, 2025 0

-

Due vulnerabilità in Sudo mettono a...

Due vulnerabilità in Sudo mettono a...Lug 04, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di... -

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...Lug 07, 2025 0

Nella settimana appena trascorsa, il CERT-AGID ha... -

Un cartello messicano ha spiato l’FBI hackerando i...

Un cartello messicano ha spiato l’FBI hackerando i...Lug 04, 2025 0

Il Sinaloa, un cartello messicano, è riuscito ad... -

Due vulnerabilità in Sudo mettono a rischio Linux: una...

Due vulnerabilità in Sudo mettono a rischio Linux: una...Lug 04, 2025 0

Scoperti due gravi bug in Sudo, il celebre strumento da... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha...