Aggiornamenti recenti Febbraio 2nd, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

Cyber-spionaggio di stato: gli attacchi sono su larga scala

Gen 19, 2018 Marco Schiaffino Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Malware, News, Privacy, RSS, Scenario 1

Qualcuno sta vendendo software-spia a governi di tutto il mondo. Si chiama Dark Caralac e colpisce sia PC Windows che smartphone.

Il caso di Skygofree, il software-spia 100% italiano di cui abbiamo parlato qualche giorno fa, ha colpito per l’estrema localizzazione degli attacchi, concentrati nel nostro paese.

Nel caso di Dark Caralac, uno strumento di spionaggio individuato in seguito a un’inchiesta della Electronic Frontier Foundation, l’elemento che ha attirato l’attenzione degli analisti è esattamente l’opposto: sta colpendo in tutto il mondo, Italia compresa.

Stando ai dati riportati nel dossier, lo spyware di stato è stato individuato in più di 21 paesi diversi. Il che significa che qualcuno (probabilmente una società specializzata nel settore degli strumenti informatici di spionaggio) si sta dando un gran da fare per guadagnare fette di mercato.

A rimetterci sono le organizzazioni governative (anche militari) così come gli attivisti e i giornalisti che vengono tenuti sotto controllo attraverso un’infrastruttura che sembra fare riferimento a un unico soggetto. Secondo gli analisti, infatti, Dark Caralac non verrebbe venduto, ma affittato a pagamento.

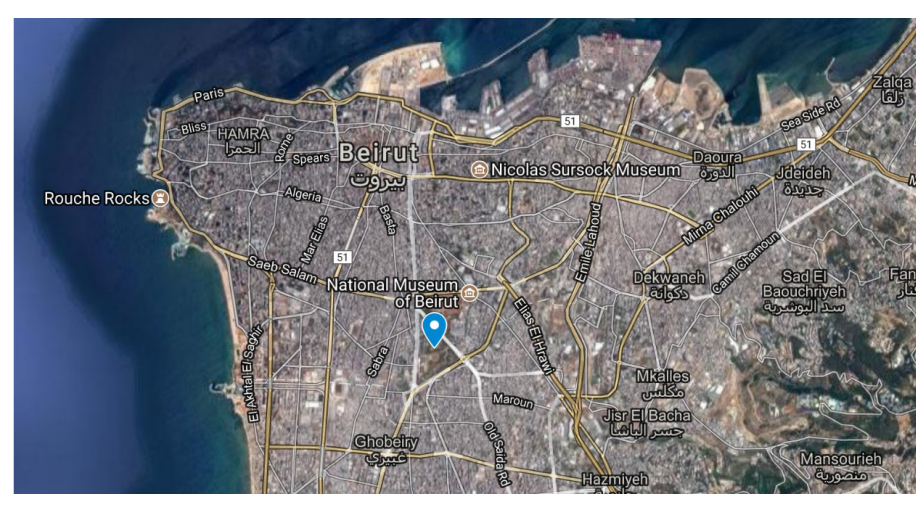

Nell’inchiesta viene anche ipotizzata la sede in cui il sistema viene gestito: si tratterebbe di un “centro di comando” collocato in un edificio governativo a Beriut, in Libano.

Tracciando gli indirizzi IP che si sono collegati ad alcuni server Command and Control i ricercatori sono riusciti a individuare il possibile centro di comando della piattaforma Dark Caralac.

Sarebbe da qui che viene gestita la piattaforma Dark Caralac, definita così dagli stessi ricercatori per il fatto che è composta da numerosi strumenti, alcuni progettati per compromettere computer, altri (la maggior parte) per colpire i dispositivi mobile.

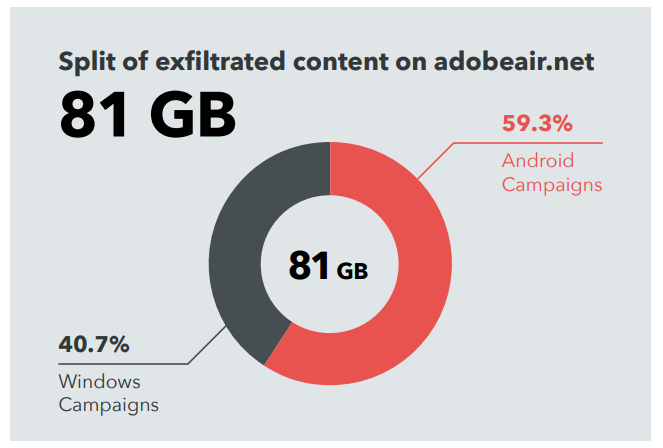

Il frutto di questa attività sono centinaia di gigabyte di informazioni sottratte a migliaia di vittime, tra cui documenti, file, conversazioni, messaggi e chat. Il tutto memorizzato su un server chiamato Adobeair.net (naturalmente Adobe non vi ha nulla a che fare) che sembra essere usato come collettore delle informazioni.

Sul server gli analisti hanno rintracciato una quantità spaventosa di dati, provenienti sia dai software spia installati su macchine Windows, sia su quelle Android.

Ma di cosa stiamo parlando esattamente? L’arsenale a disposizione di chi utilizza Dark Caralac è davvero impressionante e comprende anche una versione mai vista prima di FinFisher, un tool di spionaggio commerciale che ha già fatto la sua comparsa nelle nostre cronache qualche tempo fa.

Accanto a questo tool, la piattaforma utilizza un trojan chiamato Bandook, in grado di infiltrare i sistemi Windows e che verrebbe distribuito come un normale programma dotato anche di un certificato digitale valido.

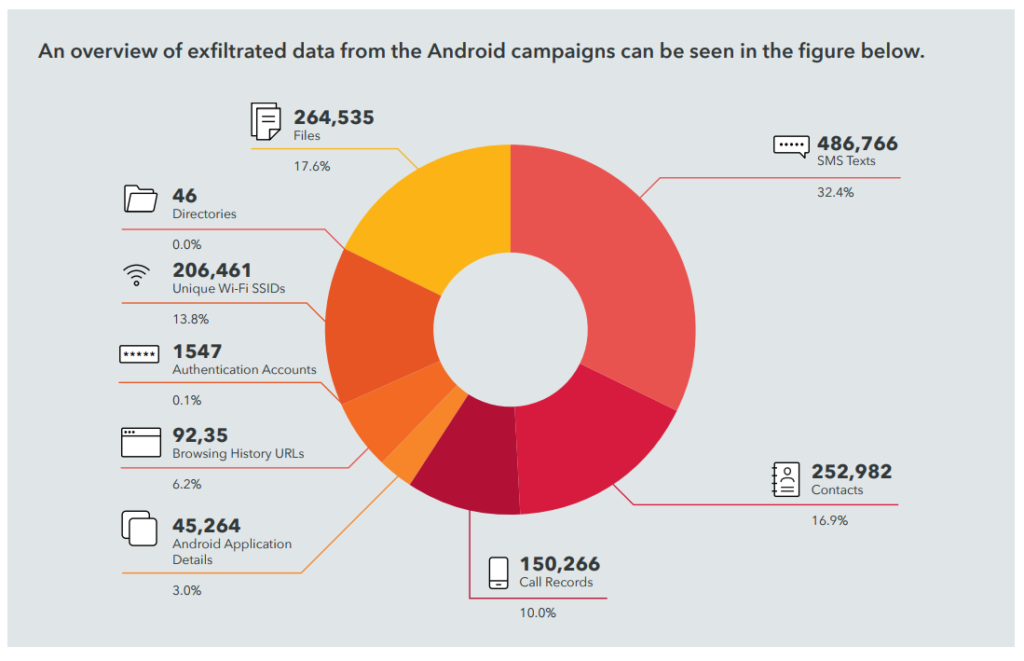

Il pezzo forte, però, è Pallas. Si tratta di un impianto per Android che è in grado di intercettare telefonate, SMS, chat di Whatsapp, rubare informazioni sulle app installate e dati da rubrica, registro chiamate e qualsiasi altro strumento presente sullo smartphone.

*

L’elenco dettagliato delle informazioni rubate attraverso il trojan consente di farsi un’idea di quanto sia pervasivo.

Considerato che molti usano lo smartphone come strumento per i sistemi di autenticazione a due fattori, il furto di messaggi consente a cascata di accedere anche ai social network o ai servizi a cui è iscritta la vittima.

Pallas, naturalmente, consente anche di utilizzare il microfono per registrare a distanza conversazioni ambientali e accedere alla fotocamera per catturare immagini e registrare video.

Le tecniche di attacco utilizzate per diffondere il malware sarebbero, secondo quanto ricostruito, basate su attacchi di phishing estremamente pirati, portati attraverso messaggi di Whatsapp o Facebook.

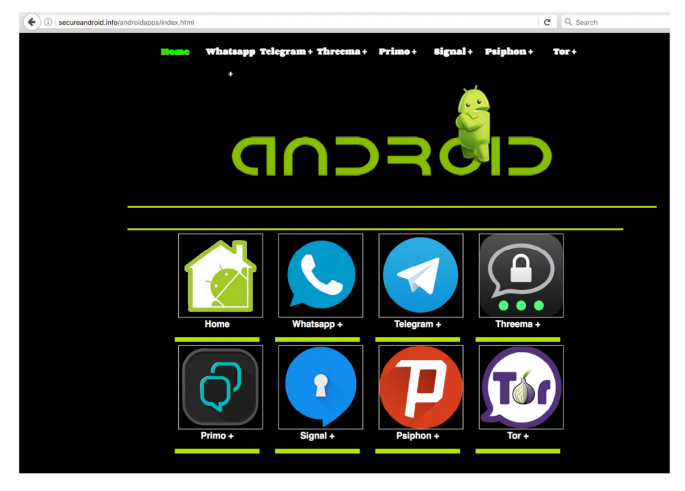

Gli attacchi sfruttano (anche) un finto portale che mette a disposizione applicazioni di messaggistica e per la tutela della privacy.

L’obiettivo dei messaggi è di indurre la vittima a scaricare un’app da un sito (secureandroid.info) gestito dai cyber-spioni. Le app disponibili sul portale sono per lo più dedicate alle comunicazioni (perché fare fatica a comprometterle tramite complicati exploit quando si possono fornire già infette?) e anche all’anonimato.

Secondo i ricercatori, però, ci sono anche tracce di accessi “fisici” ai telefoni, magari utilizzando finti servizi di assistenza. Una tecnica, questa, che di solito viene usata solo da forze di polizia e servizi segreti.

- Android, Bandook, Dark Caralac, Electronic Frontier Foundation, FinFisher, Marco Schiaffino, Pallas, Skygofree, Tor, Trojan, whatsapp, Windows

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Rust riduce sensibilmente le...

Rust riduce sensibilmente le...Nov 18, 2025 0

-

Il protocollo di rete...

Il protocollo di rete...Nov 17, 2025 0

-

Fantasy Hub: scoperto un nuovo RAT...

Fantasy Hub: scoperto un nuovo RAT...Nov 12, 2025 0

Altro in questa categoria

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di...

One thought on “Cyber-spionaggio di stato: gli attacchi sono su larga scala”