Aggiornamenti recenti Luglio 4th, 2025 3:43 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

Società di sicurezza mettono KO l’Exploit Kit RIG

Giu 06, 2017 Marco Schiaffino Malware, News, RSS 0

Abbattuti migliaia di siti Internet sfruttati dai pirati per diffondere malware. L’operazione portata a termine da RSA insieme ad altre aziende operanti nel settore.

L’hanno chiamata Operazione Shadowfall e avrebbe portato al risultato di assestare un duro colpo a RIG, uno degli Exploit Kit più attivi negli ultimi mesi.

Ad “abbattere” la ragnatela di pagine Web che compongono RIG è stato un gruppo di ricercatori provenienti da varie aziende, tra cui RSA. La società di sicurezza ha illustrato le caratteristiche dell’operazione in un report sul suo blog ufficiale.

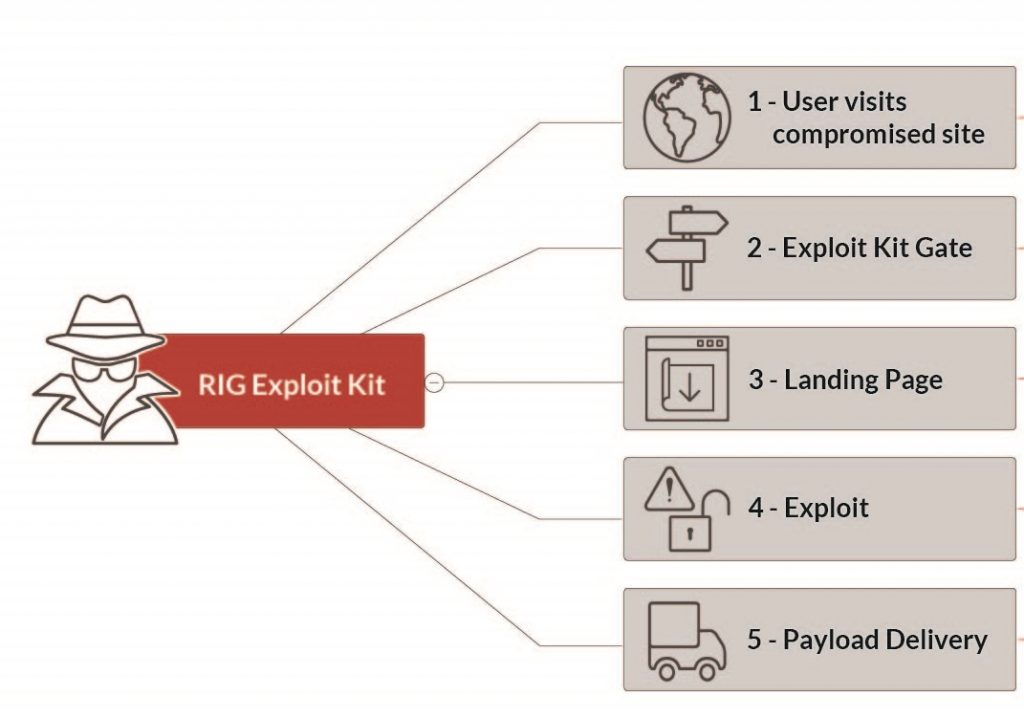

RIG, in pratica, è una piattaforma pensata per diffondere malware di qualsiasi genere e i suoi gestori la mettono a disposizione di chi paga un “affitto”. Composta da migliaia di pagine Web che contengono exploit di ultima generazione.

Quando una vittima viene attirata sulla pagina, l’Exploit Kit sfrutta le informazioni inviate dal computer al sito Internet (per esempio il sistema operativo o il tipo e la versione del browser) per selezionare l’exploit più efficace e avviare l’installazione in remoto del malware.

Lo schema di attacco usato dall’Exploit Kit RIG sintetizzato dai ricercatori RSA.

Le pagine Web sono di solito create come sottodomini all’interno di siti Internet compromessi, ma gestite attraverso servizi di hosting “blindati” che consentono ai pirati informatici di averne il controllo completo.

L’operazione ha visto gli specialisti di RSA affiancati al team di sicurezza di GoDaddy, uno dei servizi di hosting più colpiti da questa forma di “infiltrazione” da parte dei cyber-criminali.

Per individuare tutti i sottodomini (o “domini ombra”) collegati a RIG, i ricercatori hanno portato avanti una complessa operazione di intelligence sfruttando i database WhoIs e incrociando le informazioni dei soggetti che li hanno registrati per individuare altri sottodomini sospetti.

La violazione dei siti Internet legittimi, secondo RSA, è avvenuta attraverso attacchi di phishing o tecniche di Brute Forcing che avrebbero preso di mira in particolar modo i siti basati su piattaforma WordPress. Gli attacchi sarebbero stati portati, in alcuni casi, utilizzando botnet di dispositivi IoT compromessi.

- Exploit Kit, GoDaddy, RIG, RSA

Articoli correlati

-

Nell’era del quantum computing...

Nell’era del quantum computing...Feb 02, 2023 0

-

IoT e certificati di sicurezza: bastano...

IoT e certificati di sicurezza: bastano...Dic 17, 2019 0

-

Spelevo: il nuovo Exploit Kit punta...

Spelevo: il nuovo Exploit Kit punta...Giu 28, 2019 1

-

Leak dai sistemi di GoDaddy. Il gigante...

Leak dai sistemi di GoDaddy. Il gigante...Ago 14, 2018 0

Altro in questa categoria

-

Un cartello messicano ha spiato...

Un cartello messicano ha spiato...Lug 04, 2025 0

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un cartello messicano ha spiato l’FBI hackerando i...

Un cartello messicano ha spiato l’FBI hackerando i...Lug 04, 2025 0

Il Sinaloa, un cartello messicano, è riuscito ad... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una...