Aggiornamenti recenti Luglio 1st, 2025 3:44 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Arriva SpectreNet. Con la nuova variante l’attacco corre sulla rete

Lug 27, 2018 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

La tecnica permette di estrarre informazioni sensibili attraverso un attacco in remoto. E ora il problema si fa davvero serio…

La saga di Spectre è arrivata a un capitolo fondamentale, che cambia le carte sul tavolo e apre scenari che nemmeno i ricercatori probabilmente avevano immaginato di dover considerare.

Il nuovo “sasso nello stagno” si chiama SpectreNet ed è una nuova variante della tecnica di attacco che sfrutta il sistema di esecuzione speculativa utilizzato dai processori per accelerare i calcoli necessari per l’esecuzione delle operazioni.

Fino a oggi, Spectre era considerata una minaccia relativamente grave. Il principio su cui si basa, infatti, prevede la possibilità di interrogare la cache ed estrarre informazioni che non dovrebbero altrimenti essere accessibili.

Anche se si tratta di un problema rognoso, quindi, per sfruttarlo un pirata informatico dovrebbe in ogni caso eseguire del codice sul computer preso di mira.

In altre parole, un attacco basato su Spectre si “limita” a rendere più efficace l’azione di un malware che comunque è stato installato sul computer. L’unica ipotesi in cui l’attacco avrebbe potuto fare danni senza un’infezione precedente riguarda il caso dei JavaScript, la cui esecuzione avrebbe potuto essere indotta attraverso il browser.

Non è un caso che la prima reazione da parte degli esperti di sicurezza si sia concentrata proprio sui browser, introducendo una serie di aggiornamenti e modifiche che hanno sbarrato la strada a questo tipo di attacco.

Con SpectreNet le cose cambiano. La nuova variante dell’attacco utilizza infatti lo stesso principio, ma attraverso un sistema che “interroga” il computer attraverso la rete.

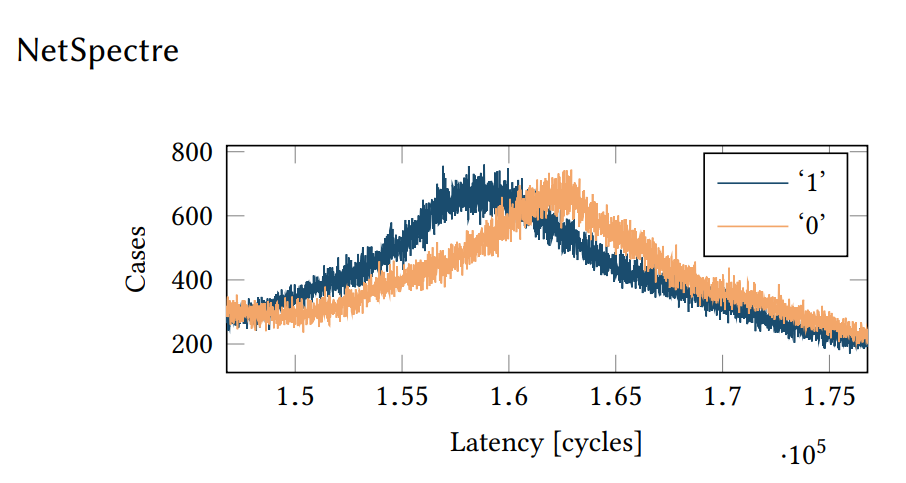

L’attacco è in grado di individuare gli “0” e gli “1” memorizzati nella cache attraverso collegamenti via rete. Complicatissimo e probabilmente difficile da applicare, ma è possibile.

La scoperta si deve ai ricercatori della Graz University of Technology, cioè gli stessi che all’inizio dell’anno avevano realizzato la ricerca su Spectre e Meltdown.

La loro nuova ricerca (consultabile a questo indirizzo) risale in realtà allo scorso marzo, ma i ricercatori hanno concordato con Intel di ritardarne la pubblicazione alla fine di luglio per dare modo all’azienda di lavorare su possibili contromisure.

Quello che è certo, è che l’attacco è molto più “impegnativo” di quanto sia quello illustrato in passato (o le sue numerose varianti) a causa, principalmente, del fatto che le comunicazioni via rete non consentono di ottenere informazioni con la stessa rapidità garantita dall’esecuzione di codice sulla macchina stessa.

Per parlare di numeri, la tecnica descritta di ricercatori consentirebbe di sottrarre tra i 15 e i 60 bit ogni ora. Un flusso di dati (più un rivolo di dati) decisamente ridotto, ma in ogni caso significativo.

Il vero problema è che l’uso di una tecnica simile in remoto (i ricercatori sostengono di averla testata sia in una rete locale, sia tra macchine virtuali nella Google Cloud) apre scenari completamente nuovi.

Fortunatamente, i ricercatori (e la stessa Intel) sottolineano che gli aggiornamenti a livello di firmware e di sistema operativo introdotti in questi mesi per mitigare questo tipo di attacchi dovrebbero essere efficaci anche nei confronti del nuovo SpectreNet. Resta da vedere, ovviamente, quante persone li abbiano effettivamente installati.

Articoli correlati

-

Spectre è ancora presente nei nuovi...

Spectre è ancora presente nei nuovi...Ott 30, 2024 0

-

Spectre: un nuovo exploit colpisce i...

Spectre: un nuovo exploit colpisce i...Apr 12, 2024 0

-

SLAM segue le orme di Spectre per...

SLAM segue le orme di Spectre per...Dic 07, 2023 0

-

Scoperta Reptar, una nuova...

Scoperta Reptar, una nuova...Nov 17, 2023 0

Altro in questa categoria

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per...