Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Miner nascosto nel pacchetto font. L’attacco tramite un fornitore

Lug 27, 2018 Marco Schiaffino Attacchi, Malware, News, RSS 0

I pirati sono riusciti a inserire un malware all’interno di un PDF Reader. Il codice malevolo su un clone del server cloud originale.

Questa volta il tentativo di attacco ha puntato a colpire un gran numero di aziende, distribuendo un software per la generazione di cripto-valuta (miner) inserito all’interno di un software legittimo.

A renderne conto è Microsoft, i cui ricercatori hanno individuato l’attacco e ne hanno descritto i dettagli in un report pubblicato sul sito dell’azienda.

Gli episodi di attacchi portati attraverso la “contaminazione” di un software legittimo sono piuttosto rari e, quando avvengono, rischiano di avere conseguenze devastanti. Uno dei casi più noti registrati dalla cronaca nel recente passato è quello di NotPetya, che come si è scoperto in seguito, è stato diffuso attraverso un trojan distribuito all’interno di un programma di contabilità.

In quel caso, come in altri avvenuti in passato, il malware è stato inserito dopo aver compromesso i sistemi del produttore del software. Una strategia che, per fortuna, ha difficilmente successo nei confronti dei prodotti più diffusi sul mercato, sviluppati da grandi nomi che adottano rigorose policy di controllo.

Qualche volta, però, può capitare che anche i giganti del settore finiscano vittima di un attacco di questo genere. Di solito accade quando l’attacco non colpisce direttamente il grande marchio, ma la filiera di produzione di un software.

Cioè quando i pirati prendono di mira uno sviluppatore che fornisce un componente dell’applicazione realizzato esternamente e poi implementato separatamente.

Secondo i ricercatori Microsoft, il caso in questione risponde esattamente a questa descrizione, anche se non c’è alcuna certezza su come i pirati siano riusciti a mettere a segno l’attacco.

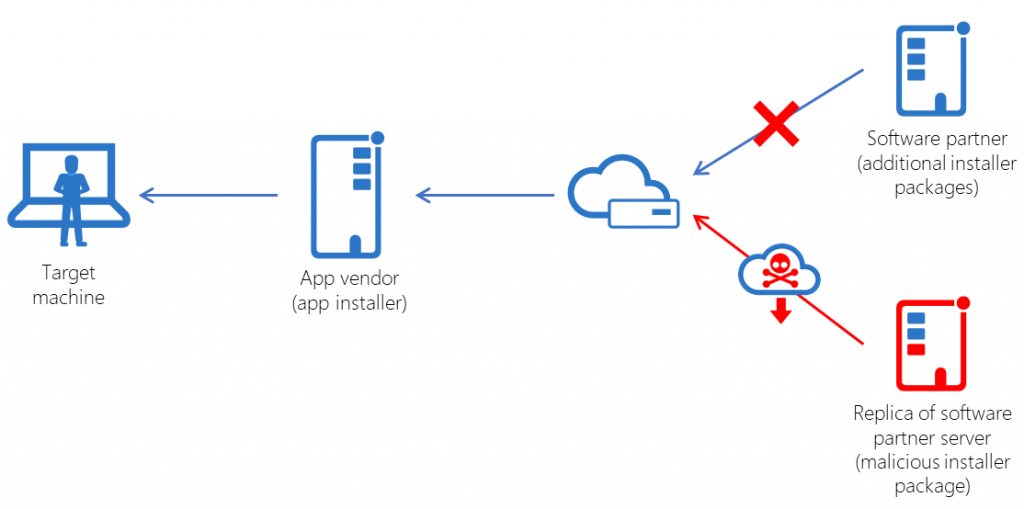

Nel caso in questione, il tutto sarebbe avvenuto in un ecosistema composto da un software principale e da componenti aggiuntivi (tra cui i pacchetti di font) che vengono scaricati nel momento in cui l’utente finale avvia l’installazione.

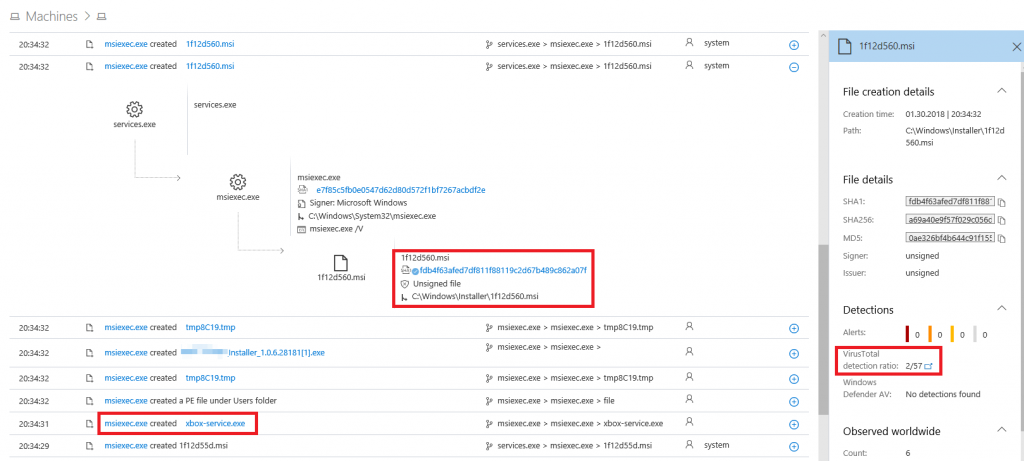

Secondo la ricostruzione del team di Microsoft, infatti, i cyber-criminali avrebbero clonato il server cloud che mette a disposizione i pacchetti di font, che i pirati avrebbero replicato alla perfezione. In uno di questi, però, avrebbero inserito il miner.

I pirati avrebbero poi sfruttato una vulnerabilità del sistema (ma nel report non viene specificato quale sia) per fare in modo che il collegamento per il download dei pacchetti puntasse al server malevolo invece che a quello originale.

Proprio il mistero che avvolge questo passaggio dell’attacco è ciò che risulta più intrigante. Gli esperti, infatti, avrebbero escluso l’utilizzo di tecniche Man in The Midlle e anche l’ipotesi di un dirottamento del DNS.

Quello che è certo è che gli autori dell’attacco hanno preso tutte le precauzioni possibili per fare in modo che la loro attività passasse inosservata. Il pacchetto MSI infetto veniva infatti sostituito con una versione “pulita” subito dopo l’installazione del miner.

Articoli correlati

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

-

Microsoft rilascia patch per 67 bug, di...

Microsoft rilascia patch per 67 bug, di...Giu 11, 2025 0

-

Microsoft e CrowdStrike collaborano per...

Microsoft e CrowdStrike collaborano per...Giu 03, 2025 0

-

Defender for Endpoint bloccherà gli IP...

Defender for Endpoint bloccherà gli IP...Apr 16, 2025 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...