Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Aziende sotto costante attacco: un malware ogni 4 secondi

Nov 11, 2016 Marco Schiaffino Approfondimenti, In evidenza, Mercato e Statistiche, Prodotto, RSS, Tecnologia, Vulnerabilità 0

Il fattore umano

Se i dati relativi al numero di malware in circolazione fanno impressione, uno degli elementi che emerge dal report è che i rischi maggiori non derivano tanto dall’evoluzione del malware, quanto da una mancanza di consapevolezza degli operatori.

“Durante le nostre analisi abbiamo rilevato che nell’82% delle aziende i dipendenti accedevano a siti Internet contenenti codice malevolo” prosegue Gubiani. “Si tratta di comportamenti che potrebbero essere evitati attraverso un minimo di alfabetizzazione in termini di sicurezza”.

L’evoluzione dei modelli di business e le nuove tecniche di attacco utilizzate dai pirati informatici, infatti, rendono estremamente difficile limitare il rischio solo attraverso tecniche tradizionali, come policy e filtri.

Uno degli esempi che chiarisce i problemi alla gestione “tecnica” di questo aspetto è l’uso dei social network. “Per un’azienda l’uso di Facebook è spesso indispensabile” precisa Gubiani “ma quando un dipendente visita una pagina del social network, si trova davanti collegamenti e annunci che non possono essere controllati o filtrati dall’azienda. Spesso i link pericolosi si annidano proprio lì”.

A peggiorare le cose, interviene l’allargamento del perimetro di difesa, dovuto alla crescita dei servizi cloud e all’uso dei dispositivi mobile.

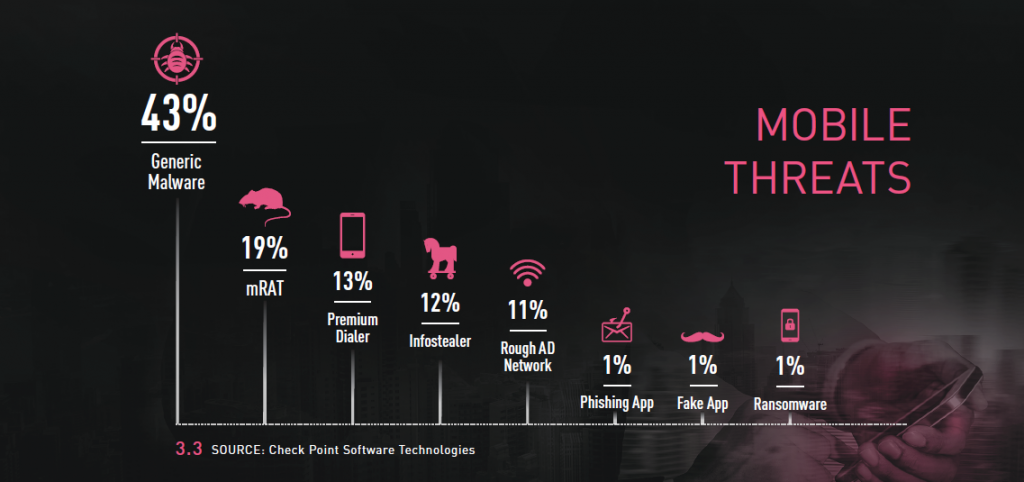

Quest’ultimo settore ha visto una crescita esponenziale di attacchi, concentrati soprattutto sui dispositivi Android. Anche il mondo iOS, però, non è immune dagli attacchi.

“Anche in questo caso la componente culturale è fondamentale” precisa Gubiani. “molti utenti non utilizzano sistemi di protezione sui dispositivi mobili e questi finiscono per diventare dei vettori di infezione in grado di colpire anche le reti aziendali”.

La diffusione di malware per i dispositivi mobile ha ampliato notevolmente la superficie d’attacco dei pirati informatici.

Nel report non manca un capitolo dedicato alla famigerata IoT, quella Internet of Things che a livello globale sta dimostrando di rappresentare un notevole problema di sicurezza. In ambito aziendale, però, la questione IoT finisce per avere una declinazione più specifica che comprende principalmente gli apparati industriali.

Le problematiche, però, non sono molto diverse: impossibilità di usare un sistema di protezione endpoint e una oggettiva difficoltà nel controllo di ogni singolo dispositivo. Due elementi che rendono la “Industrial IoT” (IIoT) uno degli anelli deboli del sistema.

Le strategie suggerite in questo ambito sono articolate in 3 punti e fanno leva principalmente sull’architettura della rete in cui sono inseriti i dispositivi. Il primo prevede l’implementazione di un sistema di protezione nei nodi che consentono le comunicazioni tra i dispositivi IIoT.

Ancora più importante, però, è implementare un sistema che renda più difficile l’utilizzo improprio dei dispositivi, per esempio impostando le comunicazioni in modo che siano filtrate a livello centralizzato. In questo modo i dispositivi non potranno comunicare tra di loro, ma solo verso un controller centrale.

Allo stesso modo è possibile intervenire sulla “direzione” delle comunicazioni: normalmente il traffico generato dai dispositivi IIoT, infatti, è in uscita (principalmente report) mentre quello in ingresso dovrebbe essere limitato.

Articoli correlati

-

Sophos acquisisce Secureworks per...

Sophos acquisisce Secureworks per...Ott 28, 2024 0

-

Il ruolo del CISO evolve e diventa...

Il ruolo del CISO evolve e diventa...Mar 13, 2024 0

-

Deloitte: l’importanza...

Deloitte: l’importanza...Ott 24, 2023 0

-

ChatGPT: aumentano i furti e la...

ChatGPT: aumentano i furti e la...Apr 19, 2023 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...