Aggiornamenti recenti Luglio 1st, 2025 3:44 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Aziende sotto costante attacco: un malware ogni 4 secondi

Nov 11, 2016 Marco Schiaffino Approfondimenti, In evidenza, Mercato e Statistiche, Prodotto, RSS, Tecnologia, Vulnerabilità 0

Il report di CheckPoint analizza gli attacchi subiti dalle aziende nel corso del 2015. Un vero bombardamento di malware e attacchi mirati, che rischiano di costare davvero caro.

Quali minacce informatiche si trovano ad affrontare le aziende nell’attività quotidiana? Una risposta a questa domanda arriva dal Security Report 2016 pubblicato da CheckPoint in occasione del Security Tour svoltosi a Milano lo scorso 10 novembre.

Il rapporto, che raccoglie i dati di un anno di attività della società di sicurezza, si basa sulle statistiche ottenute attraverso 1.100 verifiche sul campo e l’attività di monitoraggio di oltre 25.000 gateway collegati alla ThreatCloud della società di sicurezza.

I numeri che emergono confermano la sensazione che le infrastrutture informatiche aziendali vivano in uno stato di “assedio permanente”.

Stando al report, in media i sistemi di sicurezza devono affrontare un volume di attacchi impressionante: all’interno di un’azienda viene infatti scaricato un malware sconosciuto (non riconoscibile attraverso le signature) ogni 4 secondi, mentre ogni 5 secondi viene eseguito un accesso a siti che contengono codice malevolo.

Nonostante il costante sviluppo delle soluzioni di sicurezza, gli effetti di questo bombardamento costante sono pesantissimi. Le indagini condotte da CheckPoint hanno evidenziato come il 75% delle aziende sottoposte ad audit avesse almeno una macchina compromessa e l’88% avesse subito una perdita di dati.

Una delle minacce maggiori rimangono i trojan, che in ambito aziendale rappresentano un pericolo soprattutto per l’eventualità di furti di dati sensibili.

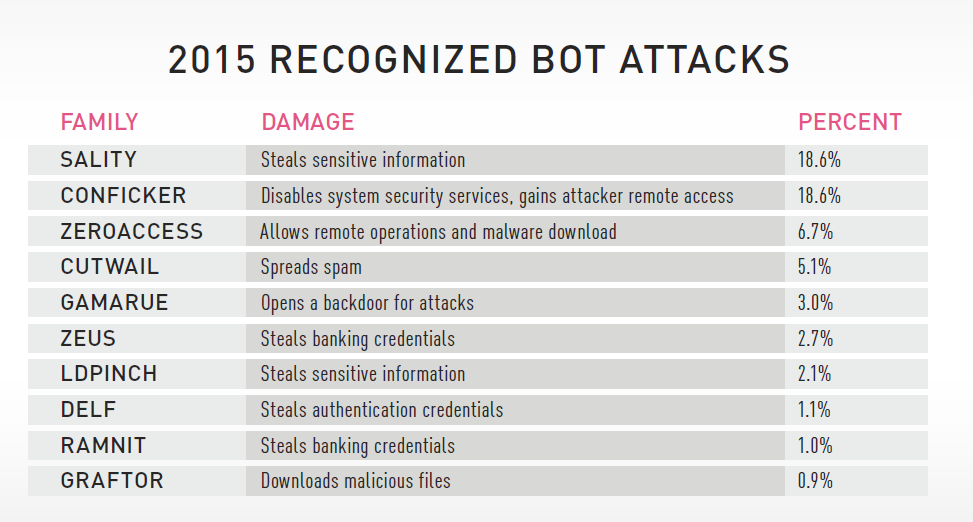

La top ten dei trojan attivi nel 2015 comprende vecchie conoscenze come Zeus e Conficker.

Secondo il Security Engineering Manager David Gubiani, la chiave per rispondere agli attacchi è adattare la strategia alle mosse dei cyber-criminali.

“L’unica possibilità è quella di utilizzare sistemi di prevenzione dal malware in tempo reale” spiega Gubiani. “Per farlo è necessario usare tecniche di emulazione che consentano di individuare anche il malware sconosciuto, che è in netta crescita”.

Stando ai dati riportati da CheckPoint, infatti, nel 2015 hanno fatto la loro comparsa 144 milioni di nuovi malware (274 al minuto). Nel 2013 ne erano stati registrati “solo” 83 milioni.

Le tecniche di riconoscimento di nuova generazione devono fare i conti, però, con le nuove strategie messe in campo dai pirati informatici per aggirare i sistemi antivirus.

Una delle più diffuse è quella che i cyber-criminali utilizzano per fare in modo che il malware sia in grado di “capire” se si trova in un ambiente virtuale, per esempio una sandbox, nel qual caso sospende qualsiasi attività dannosa per evitare il rilevamento da parte dell’antivirus.

La contromossa messa in campo da CheckPoint, in questo caso, si basa su un sistema di emulazione a livello di CPU, che è in grado di identificare questo tipo di tecniche di evasione e “bollare” immediatamente il file in questione come pericoloso.

Articoli correlati

-

Sophos acquisisce Secureworks per...

Sophos acquisisce Secureworks per...Ott 28, 2024 0

-

Il ruolo del CISO evolve e diventa...

Il ruolo del CISO evolve e diventa...Mar 13, 2024 0

-

Deloitte: l’importanza...

Deloitte: l’importanza...Ott 24, 2023 0

-

ChatGPT: aumentano i furti e la...

ChatGPT: aumentano i furti e la...Apr 19, 2023 0

Altro in questa categoria

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per...