Aggiornamenti recenti Luglio 14th, 2025 4:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

- Un gruppo APT statunitense ha attaccato industrie cinesi

Aziende sotto costante attacco: un malware ogni 4 secondi

Nov 11, 2016 Marco Schiaffino Approfondimenti, In evidenza, Mercato e Statistiche, Prodotto, RSS, Tecnologia, Vulnerabilità 0

Attacchi diretti

La segmentazione della rete aziendale, però, non è uno strumento di mitigazione applicabile solo ai dispositivi IoT. Anzi: si tratta di uno dei tasti su cui gli esperti di sicurezza tendono a battere di più.

Mantenere separati gli ambiti consente infatti di proteggere le aree più sensibili della rete e impedire che gli attacchi in grado di superare le soluzioni di Intrusion Prevention (IPS) possano raggiungere i loro bersagli.

Nel corso del 2015, stando al report di CheckPoint, la maggior parte degli attacchi provenienti dall’esterno sono stati quelli di Code Execution, che puntano a sfruttare le vulnerabilità dei server esposti sul Web per avviare esecuzione di codice in remoto.

Le statistiche riportano che il 68% delle aziende coinvolte nello studio hanno subito questo genere di attacchi. Una variante in crescita è quella degli attacchi Return-Oriented Programming (ROP), che adotta una tecnica di offuscamento in grado di aggirare i controlli antivirus.

In un attacco ROP i pirati utilizzano un file che contiene del codice apparentemente affidabile, ma che viene scomposto e “dirottato” a livello della CPU per comporre il malware ed eseguirlo.

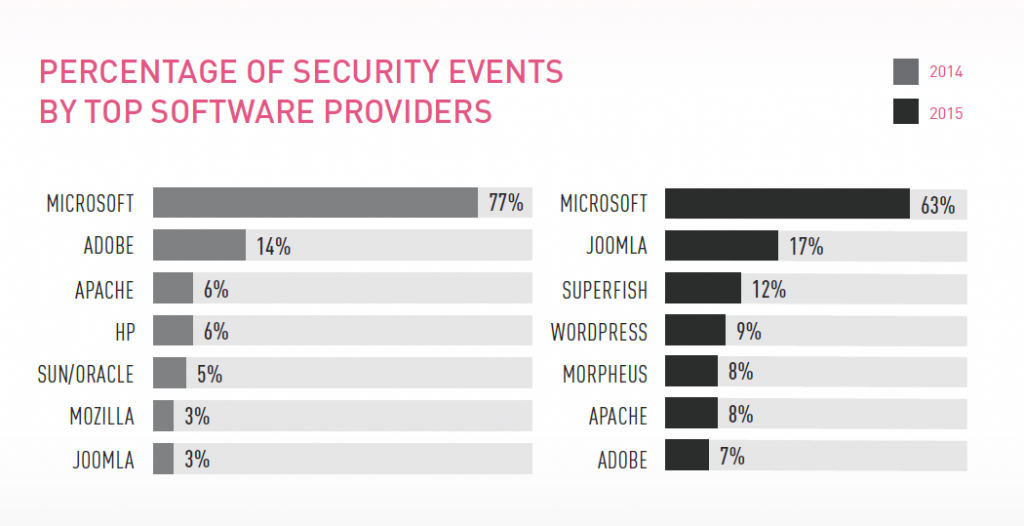

Capitolo a parte, poi, è quello degli attacchi che fanno leva sulle vulnerabilità dei software installati all’interno della rete.

La crescita di attacchi che fanno leva sulle falle di sicurezza dei Content Manager System la dice lunga sulla capacità dei pirati di sfruttare le vulnerabilità note.

La comparazione effettuata in base ai dati raccolti nel corso del 2015 (con riferimento all’anno precedente) mettono in luce un fenomeno noto ma non per questo men preoccupante: lo sfruttamento sistematico delle vulnerabilità conosciute (ma non corrette) per violare i sistemi aziendali.

L’ingresso in classifica di WordPress e Joomla (piattaforme per la gestione dei contenuti su siti Web) è legata a doppio filo con l’aumento esponenziale di vulnerabilità relative ai due software che gli amministratori IT raramente correggono con la dovuta tempestività.

Un fenomeno ormai considerato cronico, che gli esperti di sicurezza di CheckPoint consigliano di mitigare attraverso lo strumento di virtual patching, in grado di identificare il codice che cerca di sfruttare gli exploit basati su falle conosciute e bloccare l’attacco sul nascere.

Articoli correlati

-

Sophos acquisisce Secureworks per...

Sophos acquisisce Secureworks per...Ott 28, 2024 0

-

Il ruolo del CISO evolve e diventa...

Il ruolo del CISO evolve e diventa...Mar 13, 2024 0

-

Deloitte: l’importanza...

Deloitte: l’importanza...Ott 24, 2023 0

-

ChatGPT: aumentano i furti e la...

ChatGPT: aumentano i furti e la...Apr 19, 2023 0

Altro in questa categoria

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un attacco informatico colpisce Call of...

Un attacco informatico colpisce Call of...Lug 10, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Un gruppo APT statunitense ha attaccato industrie cinesi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di...