Aggiornamenti recenti Luglio 3rd, 2025 10:20 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

Diffidate dalle URL abbreviate. Il caso Clinton insegna

Nov 07, 2016 Marco Schiaffino Leaks, News, RSS, Vulnerabilità 0

L’attacco che ha compromesso il computer del collaboratore di Hillary Clinton ha sfruttato una URL abbreviata. Per accorgersi del tranello sarebbe bastato poco.

A poche ore dall’avvio delle elezioni presidenziali negli USA, i timori dei sostenitori di Hillary Clinton sono ancora concentrati sulla vicenda delle email sottratte al suo collaboratore John Podesta.

Migliaia di messaggi di posta elettronica, il cui contenuto è stato consegnato da “ignoti” a Wikileaks proprio nelle settimane precedenti alle elezioni presidenziali, mettendo in grande imbarazzo l’entourage della Clinton.

Stando a quanto dichiarato dallo stesso John Podesta, le email sarebbero state sottratte in seguito a un attacco al suo computer che risalirebbe a marzo di quest’anno. Nei giorni scorsi, il politico dello staff Clinton ha reso pubblica l’email che lo ha fatto cadere in trappola.

L’email che avrebbe indotto John Podesta a fare il fatidico clic che ha messo in imbarazzo tutto lo staff di Hillary Clinton.

Come fa notare Sean Sullivan di F-Secure, Podesta è caduto in un tranello piuttosto puerile. Il messaggio a cui ha abboccato è un classico esempio di phishing, spacciato per un avviso di sicurezza di Google, in cui si invitava Podesta a cambiare la sua password in seguito a un tentativo di intrusione.

Naturalmente il messaggio era falso e se John Podesta (o uno dei suoi collaboratori) avesse avuto un minimo di accortezza, avrebbe immediatamente sentito puzza di bruciato nel vedere che il collegamento all’interno del messaggio era stato abbreviato con Bitly.

Spesso e volentieri gli attacchi dei pirati informatici sfruttano tecniche che si basano su stratagemmi tutto sommato banali, che dovrebbero essere individuati facilmente da chiunque abbia un minimo di conoscenza delle regole di sicurezza di base.

Una di queste è quella che suggerisce di non fare clic su un collegamento potenzialmente pericoloso, soprattutto se viene presentato sotto forma di un link abbreviato. L’uso di questi servizi, infatti, permette di nascondere l’indirizzo completo a cui punta il collegamento e impedire alla vittima di notare eventuali incongruenze.

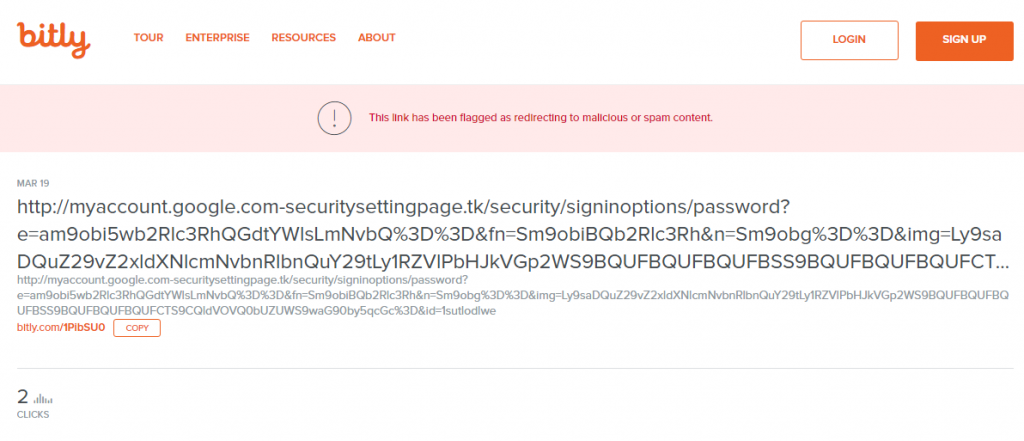

Tanto più che, fa notare sempre Sullivan, per verificare a quale indirizzo punti realmente l’URL abbreviata è sufficiente inserire un “+” alla fine del collegamento.

Aggiungendo un “+” all’URL abbreviata è possibile vedere il link a cui punta senza aprirlo.

Se Podesta (o qualcuno del suo staff) lo avesse fatto, avrebbe notato che il link faceva riferimento a un sito con dominio TK, appartenente alle isole Tokelau (3 atolli nel pacifico vicino alla Nuova Zelanda) e particolarmente apprezzato da chi vuole mettere online un sito senza spendere un euro. La registrazione dei domini .TK, infatti, è gratuita.

Non è chiaro se Podesta abbia fornito la sua password abboccando alla richiesta di modificarla o sia stato invece attaccato da un malware presente sulla pagina in questione. Quello che è certo è che sarebbe bastato un minimo di buon senso per non cadere nel tranello.

Articoli correlati

-

Oltre il 90% dei Microsoft Exchange...

Oltre il 90% dei Microsoft Exchange...Gen 24, 2025 0

-

Giro di vite negli Usa contro gli...

Giro di vite negli Usa contro gli...Apr 05, 2023 0

-

L’esercito U.S.A. monitora il...

L’esercito U.S.A. monitora il...Ott 09, 2022 0

-

Dogane USA raccolgono dati dai...

Dogane USA raccolgono dati dai...Set 20, 2022 0

Altro in questa categoria

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,...