Aggiornamenti recenti Agosto 4th, 2025 1:09 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Cisco svela un nuovo tipo di jailbreak AI: i guardrail non bastano

- CERT-AGID 26 luglio – 1 agosto: SharePoint, MintLoader e 4L4MD4R protagonisti

- Secret Blizzard attacca le ambasciate straniere a Mosca tramite gli ISP

- Criminali abusano dei servizi di link wrapping per aggirare i controlli

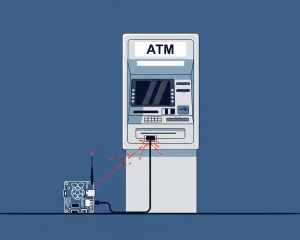

- Un Raspberry Pi per hackerare accedere alla rete bancaria: l’attacco (fallito) di UNC2891

Ransomware AstraLocker chiude e distribuisce i decriptatori

Lug 06, 2022 Redazione news Malware, News, RSS 0

I pirati del ransomware distribuito attraverso file di Microsoft Office malevoli hanno reso noto stanno abbandonando l’operazione per dedicarsi al cryptojacking I responsabili del ransomware...Diciotto Zero-Day sfruttati nel 2022

Lug 06, 2022 Redazione news Attacchi, News, RSS, Vulnerabilità 0

Secondo il team Project Zero di Google, almeno la metà degli zero-day riscontrati nei primi sei mesi del 2022 avrebbe potuto essere evitata con patch e test di regressione più completi Il team di...Calano i nuovi ransomware scoperti

Lug 05, 2022 Redazione news Malware, News, RSS 0

Una ricerca di WithSecure™ evidenzia che, nonostante la continua diffusione del ransomware, nel 2021 sono state scoperte meno nuove famiglie e varianti rispetto agli anni precedenti Un...Deepfake usati in frodi aziendali

Lug 05, 2022 Redazione news News, RSS, Scenario 0

Sempre più aziende segnalano persone che utilizzano video, immagini, registrazioni e identità rubate fingendosi qualcun altro per ottenere una posizione IT da remoto Il deepfake è una tecnica per...900.000 aziende esposte su Internet attraverso Kubernetes

Lug 04, 2022 Redazione news Intrusione, News, RSS, Vulnerabilità 0

Cyble ha individuato 900.000 istanze esposte a Internet del noto sistema di orchestrazione e gestione di container, potenzialmente vulnerabili a scansioni e, in alcuni casi, cyberattacchi I Cyble...Vulnerabilità PwnKit di Linux sfruttata dai pirati

Lug 04, 2022 Redazione news Attacchi, News, RSS, Vulnerabilità 0

Un bug presente in tutte le principali distribuzioni può consentire un’escalation dei privilegi locali, dando a utenti non privilegiati i diritti amministrativi sulla macchina La CISA...Triplicano le armi per gli attacchi DDoS

Lug 01, 2022 Redazione news Attacchi, News, RSS 0

Una ricerca di A10 Networks ha rilevato che i computer, server e dispositivi IoT utilizzabili per lanciare attacchi DDos sono oltre 15 milioni, quasi il triplo dei 5,9 milioni del 2019 L’azienda...Pubblicata la lista delle 25 vulnerabilità più pericolose del 2022

Lug 01, 2022 Redazione news In evidenza, News, RSS 0

Le autorità americane della sicurezza hanno stilato il nuovo elenco delle debolezze del software attualmente più comuni e di maggiore impatto È stata pubblicata la versione 2022 della CWE Top 25 ,...Vulnerabilità in decine di librerie crittografiche

Giu 30, 2022 Redazione news News, RSS, Vulnerabilità 0

Queste librerie, molto utilizzate in progetti open source come OpenSSH, GnuPG e OpenSSL, sono vulnerabili al furto della chiave privata Nella crittografia asimmetrica, EdDSA (Edwards-curve Digital...Container-escape in Azure Service Fabric per Linux

Giu 30, 2022 Redazione news News, RSS, Vulnerabilità 0

Una vulnerabilità container-escape nei cluster Service Fabric in Linux permette di scalare i privilegi e ottenere il controllo del nodo SF host della risorsa e dell’intero cluster Microsoft ha...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Cisco svela un nuovo tipo di jailbreak AI: i guardrail non...

Cisco svela un nuovo tipo di jailbreak AI: i guardrail non...Ago 04, 2025 0

I chatbot basati su modelli linguistici di grandi... -

SafePay, cresce la minaccia ransomware contro gli MSP

SafePay, cresce la minaccia ransomware contro gli MSPLug 29, 2025 0

Tra le minacce più recenti che stanno facendo tremare il... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha...

Minacce recenti

SafePay, cresce la minaccia ransomware contro gli MSP

CERT-AGID 19 – 25 luglio: il Fascicolo Sanitario Elettronico come leva

Cybercriminali distribuiscono un infostealer tramite un gioco per Steam

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Cisco svela un nuovo tipo di jailbreak AI: i guardrail non...

Cisco svela un nuovo tipo di jailbreak AI: i guardrail non...Ago 04, 2025 0

I chatbot basati su modelli linguistici di grandi... -

CERT-AGID 26 luglio – 1 agosto: SharePoint, MintLoader e...

CERT-AGID 26 luglio – 1 agosto: SharePoint, MintLoader e...Ago 04, 2025 0

Nel corso della settimana, il CERT-AGID ha rilevato e... -

Secret Blizzard attacca le ambasciate straniere a Mosca...

Secret Blizzard attacca le ambasciate straniere a Mosca...Ago 01, 2025 0

Secret Blizzard, gruppo cybercriminale legato ai servizi... -

Criminali abusano dei servizi di link wrapping per aggirare...

Criminali abusano dei servizi di link wrapping per aggirare...Ago 01, 2025 0

Nuove tecniche sfruttano i servizi di sicurezza email come... -

Un Raspberry Pi per hackerare accedere alla rete bancaria:...

Un Raspberry Pi per hackerare accedere alla rete bancaria:...Lug 31, 2025 0

I ricercatori di IB-Group hanno individuato un attacco...