Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Marco Schiaffino

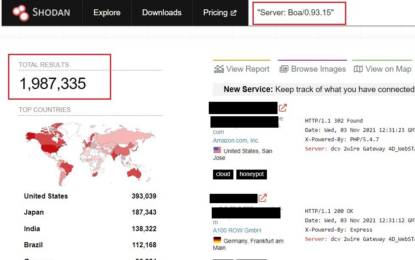

Ancora attacchi agli IoT: ora è il turno della botnet BotenaGo

Nov 12, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Il malware sfrutta 33 vulnerabilità della Internet of Things per compromettere i dispositivi e sfruttarli in attività malevole di ogni tipo. Nessuna pace per il mondo dell’IoT: la nuova minaccia...Zero-day nei firewall Palo Alto Networks: 10.000 appliance a rischio

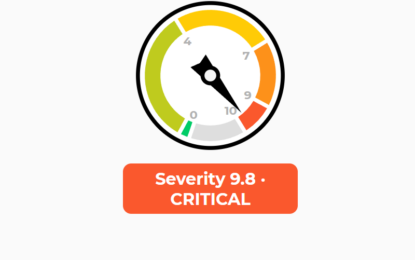

Nov 11, 2021 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Il bug consentirebbe di eseguire codice in remoto sui dispositivi, ottenendo di fatto l’accesso completo alle reti che controllano. Un punteggio di pericolosità valutato 9,8 (su un massimo di 10)...Pirati sfruttano una nuova falla in Exchange. Microsoft: “aggiornate subito”

Nov 10, 2021 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

La vulnerabilità riguarda le implementazioni on premise di Exchange e consente di avviare l’esecuzione di codice in remoto. L’allarme arriva direttamente da Microsoft, che in un post sul suo...Sophos: ecco come sta cambiando il cyber crimine

Nov 09, 2021 Marco Schiaffino In evidenza, News, RSS, Scenario 0

Il report della società di sicurezza delinea le nuove strategie dei pirati informatici: dal ransomware as a service ai software commerciali. Uno scenario sempre più complesso, in cui la cyber...BrakTooth: rischio attacchi sui chip Bluetooth vulnerabili

Nov 08, 2021 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Le 22 falle di sicurezza sono state segnalate a settembre, ma pochi produttori le hanno corrette. Ora è disponibile l’exploit… Tanto tuonò, che piovve. A distanza di due mesi dalla...Attacchi supply chain all’ambiente JavaScript

Nov 05, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Nel mirino due librerie che hanno subito un’iniezione di codice malevolo che si è diffuso con estrema rapidità. Obiettivo diffondere trojan e ransomware Ancora un attacco supply chain, che questa...Microsoft Defender for Business: strumenti avanzati per i “piccoli”

Nov 04, 2021 Marco Schiaffino In evidenza, News, Prodotto, RSS, Scenario 0

L’azienda di Redmond ha lanciato una nuova offerta di strumenti di cyber security a prezzi popolari per le imprese di piccole dimensioni. Le dimensioni non contano più: nella nuova declinazione...Nuova direttiva UE per la sicurezza dei dispositivi digitali

Nov 03, 2021 Marco Schiaffino In evidenza, News, Scenario, Tecnologia 0

Il provvedimento punta a imporre nuovi standard nell’ottica di una maggiore sicurezza e tutela della privacy. La vera domanda è: come? Si chiama Radio Equipment Directive (per gli amici RED) e...Trojan Source: la nuova tecnica per attacchi di filiera

Nov 02, 2021 Marco Schiaffino In evidenza, News, RSS, Scenario, Vulnerabilità 0

Una ricerca spiega come è possibile iniettare vulnerabilità nel codice sorgente di un software in modo che nessuno le possa notare. Gli attacchi supply chain sono diventati un’emergenza e le cose...Cyber crimine: arriva una raffica di arresti

Ott 29, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, Scenario 0

Ben 12 sospetti arrestati nel corso dell’operazione condotta dagli agenti dell’Europol, mentre gli USA mettono sotto processo uno degli autori di TrickBot. Il giro di vite nei confronti dei cyber...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...