Aggiornamenti recenti Aprile 19th, 2024 9:00 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Cresce il numero di attacchi informatici: +28% rispetto al 2023

- L’IA generativa complica la gestione sicura delle applicazioni SaaS

- In aumento gli attacchi brute-force a VPN e servizi SSH

- Microsoft Copilot for Security è ora disponibile per le aziende italiane

- Una vulnerabilità di PuTTY permette di ottenere la chiave privata dell’utente

BrakTooth: rischio attacchi sui chip Bluetooth vulnerabili

Nov 08, 2021 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Le 22 falle di sicurezza sono state segnalate a settembre, ma pochi produttori le hanno corrette. Ora è disponibile l’exploit…

Tanto tuonò, che piovve. A distanza di due mesi dalla segnalazione delle vulnerabilità dei chip Bluetooth raccolte sotto il nome di BrakTooth, siamo arrivati al momento della verità.

Terminato il periodo di embargo, infatti, i ricercatori che hanno scoperto i bug che interessano 1.400 chipset hanno rilasciato il codice del Proof of Concept (PoC) che consente di portare attacchi ai dispositivi vulnerabili. Secondo le stime, si tratterebbe di miliardi di device che potrebbero subire un attacco “wireless”.

La collezione di bug individuati dai ricercatori dell’Università di Singapore è composta, per la maggior parte, da vulnerabilità che permetterebbero attacchi Denial of Service, ma una di queste consentirebbe invece l’esecuzione di codice in alcuni dispositivi IoT.

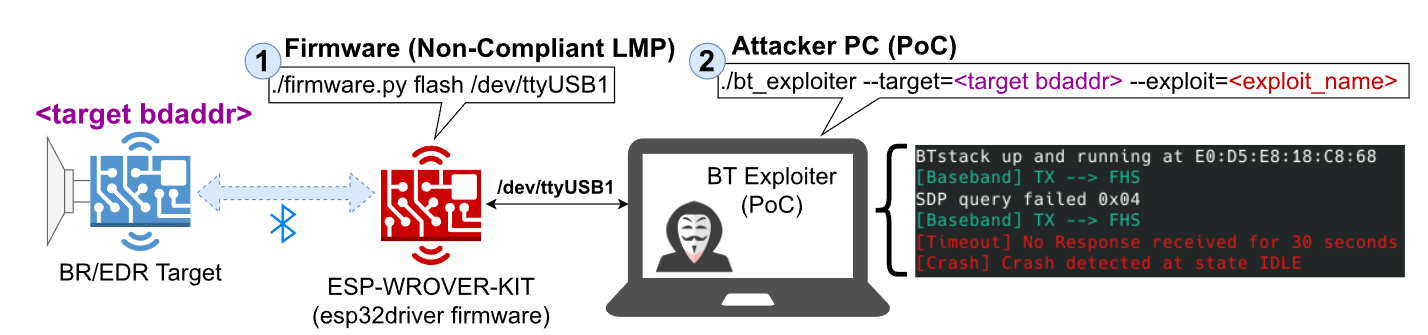

Lo scenario di attacco prevede l’uso di una scheda ESP32, un computer collegato e un firmware Link Manager Protocol (LMP) personalizzato. Costo stimato per predisporre la piattaforma di attacco: circa 12 euro.

Con la (annunciata) pubblicazione del codice che consente di creare l’exploit, i pirati informatici hanno adesso a disposizione un nuovo vettore di attacco per colpire qualsiasi dispositivo con connettività Bluetooth.

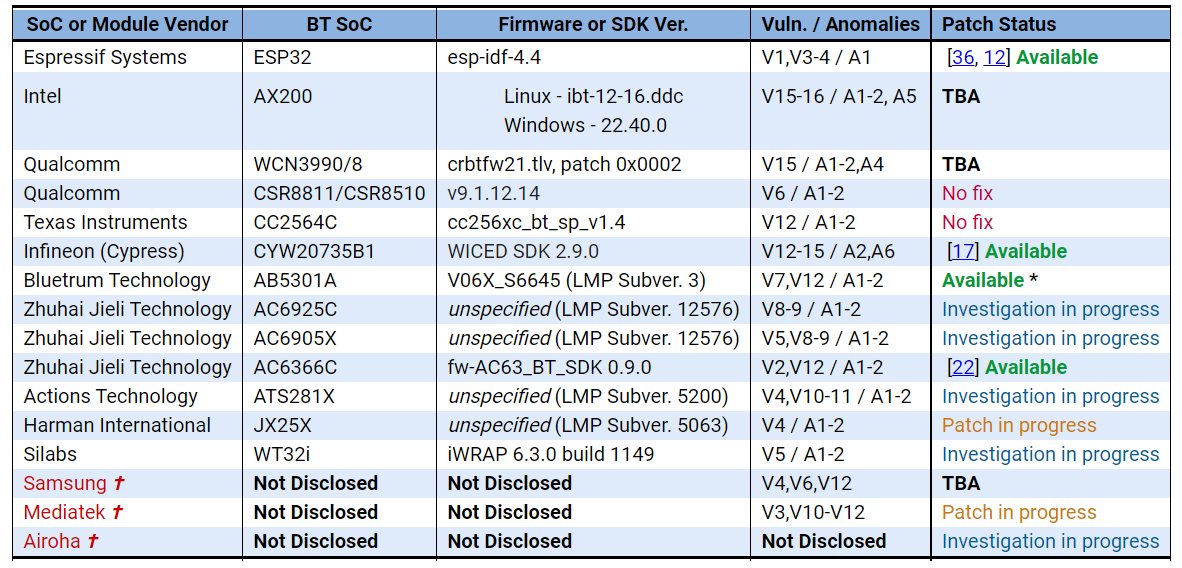

Soprattutto se si considera che il processo di patching sta andando decisamente a rilento. L’elenco pubblicato dagli stessi ricercatori (aggiornato al 1 novembre 2021) è abbastanza esemplificativo. In alcuni casi, addirittura, non è previsto alcun intervento.

Se l’eventualità di un attacco DoS nei confronti di un computer o di uno smartphone non suscita grandissime preoccupazioni, se non la scocciatura di non poter utilizzare il collegamento, per quanto riguarda il mondo IoT l’impatto di BrakTooth è decisamente più elevato.

Un attacco di questo tipo, infatti, può mettere fuori uso il dispositivo fino a quando non viene effettuato un riavvio manuale. Nel caso di dispositivi IoT dedicati alla sorveglianza o alla gestione di attività produttive, il potenziale danno è evidente.

L’ultimo elemento preoccupante emerge dalle considerazioni degli stessi ricercatori in calce al loro studio. Nel corso delle procedure di responsible disclosure, infatti, gli autori hanno riscontrato come la filiera sia estremamente complessa e frammentata. Una situazione che renderebbe estremamente complicati sia lo sviluppo delle patch, sia la loro distribuzione.

Articoli correlati

-

Google risolve diverse vulnerabilità...

Google risolve diverse vulnerabilità...Dic 07, 2023 0

-

“Find My” di Apple può...

“Find My” di Apple può...Nov 07, 2023 0

-

Flipper Zero: una campagna di phishing...

Flipper Zero: una campagna di phishing...Gen 04, 2023 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

Altro in questa categoria

-

Cresce il numero di attacchi...

Cresce il numero di attacchi...Apr 19, 2024 0

-

L’IA generativa complica la...

L’IA generativa complica la...Apr 18, 2024 0

-

In aumento gli attacchi brute-force a...

In aumento gli attacchi brute-force a...Apr 18, 2024 0

-

Microsoft Copilot for Security è ora...

Microsoft Copilot for Security è ora...Apr 17, 2024 0

La privacy c’ha rotto il…

Chiacchierata con i lettori sul tema della privacy

Approfondimenti

-

L’IA generativa complica la gestione sicura delle...

L’IA generativa complica la gestione sicura delle...Apr 18, 2024 0

La corsa all’IA generativa ha spinto i produttori di... -

LockBit: scoperta una nuova variante in grado di...

LockBit: scoperta una nuova variante in grado di...Apr 16, 2024 0

LockBit continua a colpire le organizzazioni di tutto il... -

Le aziende italiane peccano nella sicurezza degli ambienti...

Le aziende italiane peccano nella sicurezza degli ambienti...Apr 15, 2024 0

Il 41% delle imprese italiane subisce mensilmente attacchi... -

Cresce il numero di credenziali compromesse: bisogna...

Cresce il numero di credenziali compromesse: bisogna...Apr 12, 2024 0

In occasione del Privacy Tour 2024, l’iniziativa del... -

Il protocollo RDP è ancora un grosso problema di sicurezza...

Il protocollo RDP è ancora un grosso problema di sicurezza...Apr 11, 2024 0

Secondo l’ultimo report di Sophos, “It’s Oh...

Minacce recenti

Una vulnerabilità HTTP/2 espone i server ad attacchi DoS

Nuovi attacchi sfruttano la condivisione dei documenti per rubare le credenziali utente

Gli utenti sono preoccupati per la propria sicurezza online, ma hanno molti punti deboli

Off topic

-

Maythefourth: La caduta dell’Impero Galattico è...

Maythefourth: La caduta dell’Impero Galattico è...Mag 04, 2018 0

E se vi dicessimo che la saga di Star Wars ... -

Gli hacker e il cinema: i dieci migliori film secondo...

Gli hacker e il cinema: i dieci migliori film secondo...Nov 14, 2016 2

Abbiamo rubato al blog di Kaspersky un vecchio pezzo di... -

Campione di scacchi blinda il PC. “Paura degli hacker”

Campione di scacchi blinda il PC. “Paura degli hacker”Nov 08, 2016 2

Il numero uno degli scacchi mondiali Magnus Carlsen ha... -

L’autore di fsociety pensa di essere Mr. Robot, ma è un...

L’autore di fsociety pensa di essere Mr. Robot, ma è un...Ott 28, 2016 0

Il pirata informatico che ha creato il ransomware cerca... -

Yahoo sospende l’inoltro delle email. Paura di un esodo...

Yahoo sospende l’inoltro delle email. Paura di un esodo...Ott 11, 2016 0

Dopo la raffica di figuracce, l’azienda sospende per...

Post recenti

-

Cresce il numero di attacchi informatici: +28% rispetto al...

Cresce il numero di attacchi informatici: +28% rispetto al...Apr 19, 2024 0

Il mondo del cybercrimine continua a mettere in difficoltà... -

L’IA generativa complica la gestione sicura delle...

L’IA generativa complica la gestione sicura delle...Apr 18, 2024 0

La corsa all’IA generativa ha spinto i produttori di... -

In aumento gli attacchi brute-force a VPN e servizi SSH

In aumento gli attacchi brute-force a VPN e servizi SSHApr 18, 2024 0

I ricercatori di Cisco Talos hanno individuato un... -

Microsoft Copilot for Security è ora disponibile per le...

Microsoft Copilot for Security è ora disponibile per le...Apr 17, 2024 0

“In un contesto di crescente fragilità, gli sforzi di... -

Una vulnerabilità di PuTTY permette di ottenere la chiave...

Una vulnerabilità di PuTTY permette di ottenere la chiave...Apr 17, 2024 0

I mantainer di PuTTY, il client open-source di SSH e...