Aggiornamenti recenti Febbraio 2nd, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

Il malware Confucius usa Yahoo Answers per nascondersi

Set 30, 2016 Marco Schiaffino Malware, News, RSS 0

Il trojan usa i messaggi sulle pagine Web per contattare il server Command and Control. Il trucco serve a impedire ai ricercatori di individuarlo.

Uno dei sistemi più efficaci per neutralizzare una botnet è quella di “tagliare la testa al drago”, cioè abbattere i server Command and Control che gestiscono le macchine infette.

Per contrastare questa strategia, i pirati informatici utilizzano di solito delle tecniche di offuscamento per impedire che i server possano essere individuati, li collocano in paesi notoriamente “tolleranti” o mettono in piedi sistemi ridondanti che gli consentono di mantenere le comunicazioni anche se un server viene sequestrato.

Gli autori di Confucius, però, hanno pensato di utilizzare uno stratagemma piuttosto originale, che gli consente di nascondere le informazioni riguardanti i server C&C che usano.

A scoprire l’inghippo sono stati i ricercatori di Palo Alto Networks, che analizzando un sample del malware hanno individuato degli elementi che puntavano a link riconducibili ad alcuni post su Yahoo Answers e Quora.

Non si tratta di una procedura insolita: spesso i malware contattano dei siti Web per verificare la presenza della connessione a Internet.

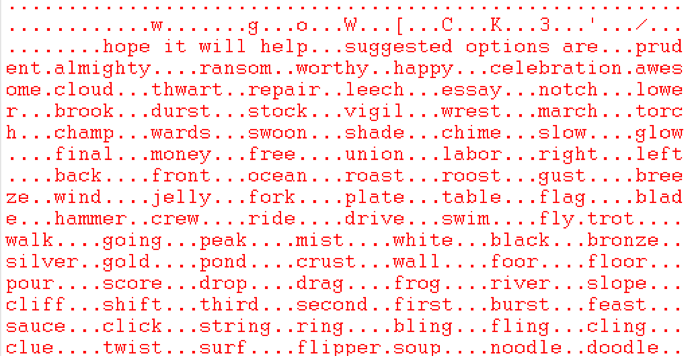

Analizzando i post a cui facevano riferimento i collegamenti, però, i ricercatori si sono resi conto che si trattava di veri messaggi in codice, che permettevano a Confucius di ricavare l’indirizzo IP del server C&C attraverso la sostituzione di alcune parole chiave a cui erano abbinati i numeri.

Nel dettaglio, i messaggi sono costruiti attraverso una semplice sintassi: una frase determinata corrisponde all’inizio della sequenza, mentre le parole seguenti rappresentano il codice che il malware deve decodificare per ricostruire l’IP a cui collegarsi. Un’altra frase predefinita indica la fine del messaggio.

L’analisi del codice del malware ha permesso ai ricercatori di estrarre la tabella che permette di ricostruire l’indirizzo IP.

Naturalmente il risultato è che i messaggi, in molti casi, mancano di senso logico o alcune loro parti appaiono completamente fuori contesto. Se nessuno immagina la loro reale funzione, però, hanno ottime probabilità di passare inosservati.

Scoperto il trucco, i ricercatori di Palo Alto Networks hanno individuato gli strumenti utilizzati da Confucius e la tabella che permette di decifrare il codice e arrivare alla “traduzione” dell’indirizzo IP partendo dai messaggi.

L’individuazione dei server C&C ha permesso loro di ricostruire lo shcema e scoprire che lo stesso sistema di “mimetizzazione” è usato anche da una variante (Confucius_B) che utilizza un circuito “alternativo” a Confucius_A.

Secondo quanto ricostruito da Palo Alto Networks, le due varianti farebbero capo a soggetti distinti ma in qualche modo affiliati, che potrebbero avere un collegamento con il gruppo di origine indiana che avrebbe messo in piedi la rete di spionaggio battezzata “Operazione Patchwork”.

Articoli correlati

-

Brand Phishing: Yahoo è...

Brand Phishing: Yahoo è...Gen 30, 2023 0

-

Più di 25.000 app malevole rastrellano...

Più di 25.000 app malevole rastrellano...Mag 03, 2018 1

-

L’attacco a Yahoo non ha colpito 1...

L’attacco a Yahoo non ha colpito 1...Ott 04, 2017 0

-

Attacco a Yahoo: gli USA accusano...

Attacco a Yahoo: gli USA accusano...Mar 17, 2017 0

Altro in questa categoria

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di...