Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Attacco online: emulatori usati per rubare milioni di euro alle banche

Dic 17, 2020 Marco Schiaffino Attacchi, In evidenza, News, RSS 0

L’azione ha sfruttato software di emulazione per “impersonare” i dispositivi degli utenti a cui sono state rubate le credenziali dei servizi di home banking.

Sono bastati pochi giorni e i pirati informatici sono riusciti a incassare milioni di euro sottraendoli ai conti correnti delle ignare vittime. L’operazione ha sfruttato sistemi di emulazione online che hanno permesso ai cyber criminali di trasferire il denaro aggirando tutti i sistemi di controllo.

Secondo quanto riportato dai ricercatori di IBM in un report pubblicato su Internet, l’operazione avrebbe interessato migliaia di conti correnti i cui account sarebbero stati compromessi attraverso attacchi di phishing o con malware veicolati ai dispositivi delle vittime.

La tecnica utilizzata per incassare i proventi delle azioni criminali sarebbe estremamente complessa: secondo i ricercatori i pirati informatici sarebbero riusciti ad aggirare i sistemi di controllo (compresi quelli di autenticazione a due fattori basati su codici) adottando una serie di accorgimenti, come l’uso di VPN per mascherare l’origine dei collegamenti.

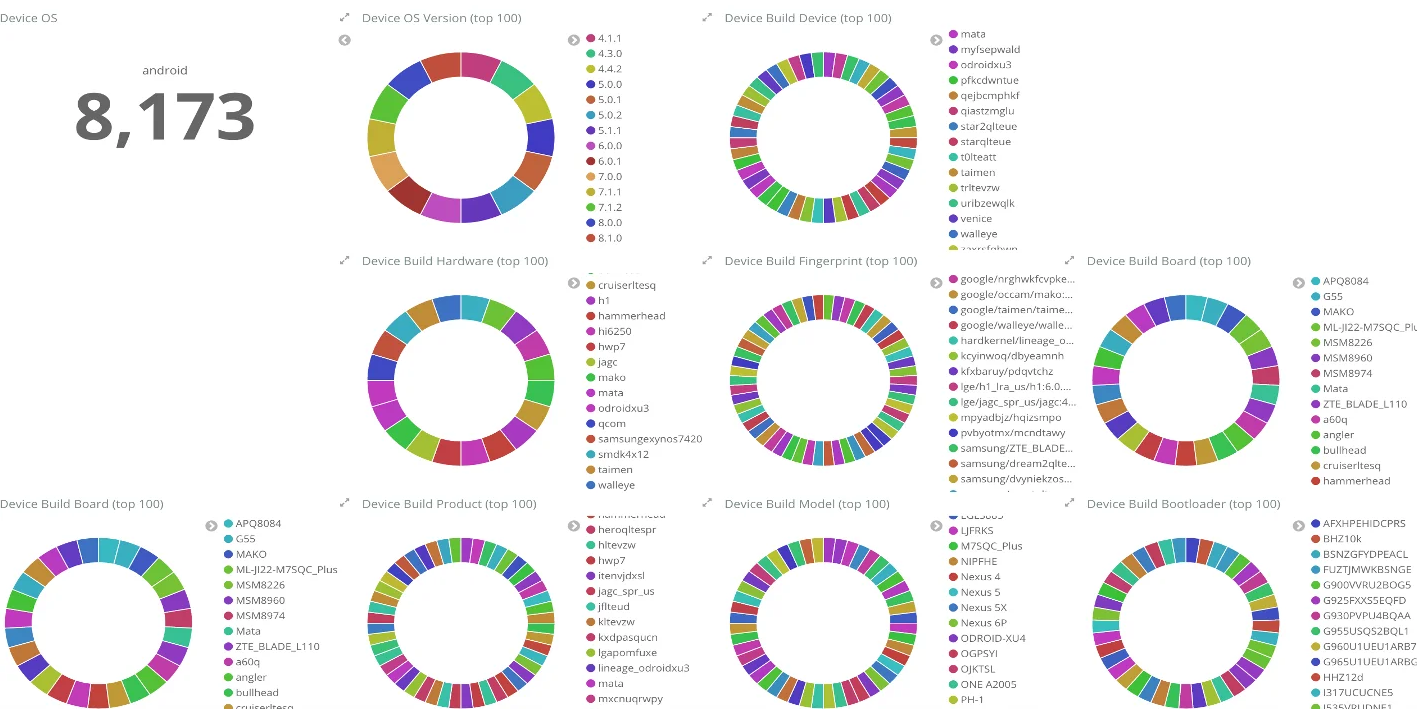

Per farlo, i criminali avrebbero utilizzato fino a 20 emulatori in grado di “impersonare” 16.000 dispositivi delle vittime. Tutto il sistema sarebbe stato automatizzato, usando strumenti normalmente utilizzati per i test che, in questo caso, hanno permesso di rendere “credibili” le operazioni.

Secondo i ricercatori, i pirati avrebbero utilizzato anche un sistema in grado di monitorare le reazioni delle applicazioni alle richieste, per verificare che l’intera operazione si svolgesse come previsto.

Una volta effettuati i (cospicui) trasferimenti di denaro, hanno cancellato ogni traccia delle oerazioni per far perdere le loro tracce.

L’intera vicenda, sottolineano dalle parti di IBM, conferma come il cyber crimine abbia raggiunto livelli di sofisticazione estremamente elevati, sfruttando risorse specializzate nello sviluppo di applicazioni mobili e nel riciclaggio di denaro.

Articoli correlati

-

Nell’era del quantum computing...

Nell’era del quantum computing...Feb 02, 2023 0

-

Persiste l’assegnazione di...

Persiste l’assegnazione di...Set 15, 2022 0

-

34.000 credenziali IBM in vendita sul...

34.000 credenziali IBM in vendita sul...Set 08, 2022 0

-

Cyberattacchi sempre più costosi, ma...

Cyberattacchi sempre più costosi, ma...Ago 01, 2022 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...