Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

ServHelper raddoppia: oltre alla backdoor installa un miner

Lug 13, 2020 Marco Schiaffino In evidenza, Malware, News, RSS 0

La nuova versione del trojan integra un generatore di cripto-valuta che viene installato sul sistema infetto in un ambiente virtuale.

Perché limitarsi a rubare informazioni quando, nel frattempo, si può anche raggranellare qualche dollaro usando i sistemi infetti per generare cripto-valuta?

L’idea è venuta a TA505, un gruppo di pirati informatici specializzato in attacchi ad aziende operanti nel settore finanziario e commerciale. La nuova versione del loro ServHelper, un trojan che finora hanno utilizzato semplicemente per garantirsi l’accesso ai sistemi delle loro vittime, integra infatti un miner che viene installato automaticamente al momento dell’attacco.

Come si legge nel dettagliatissimo report pubblicato da G Data, si tratta di un malware estremamente complesso, che sfrutta numerose tecniche di offuscamento e una serie di procedure per evitare di essere rilevato da eventuali sandbox.

Il vettore di attacco usato dai pirati, spiegano i ricercatori, è normalmente un messaggio di posta elettronica che contiene un file NSIS (Nullsoft Scriptable Install System) la cui apertura avvia la procedura d’infezione.

Il malware, per prima cosa, si preoccupa di verificare di non trovarsi in una sandbox virtuale. Per farlo, verifica in prima battuta la presenza di un file (C:\aaa_TouchMeNot_.txt) presente nelle istanze virtualizzate di Windows.

Solo a questo punto, il programma decodifica il modulo principale ServHelper e ne avvia l’esecuzione. Anche in questa seconda fase, però, viene eseguita una seconda verifica.

Questa volta il malware esegue un controllo di sistema attraverso System Management BIOS per ottenere informazioni sulle dimensioni della ROM e verificare che ammonti almeno a 2 MB.

Dal momento che non è presente alcuna ROM nei sistemi virtualizzati, a giudizio dei ricercatori l’operazione mira a verificare la presenza di indizi che indichino la presenza di un ambiente virtuale.

Se i controlli vanno a buon fine, ServHelper viene installato e, da questo momento, agisce come un servizio di controllo remoto, consentendo agli autori del malware un accesso completo al sistema.

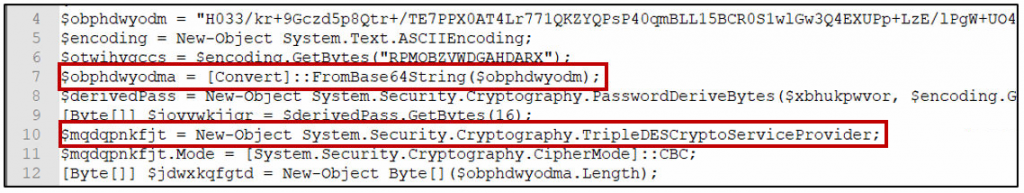

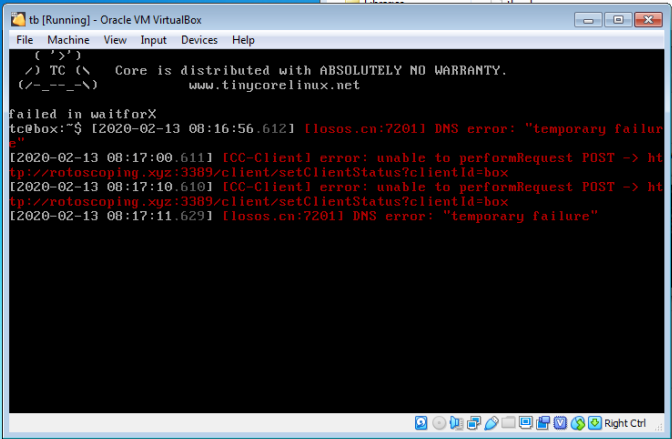

Il modulo aggiuntivo, che i ricercatori hanno battezzato con il nome di LoudMiner a causa del fatto che fa un uso intensivo delle risorse di sistema, sfrutta una tecnica di offuscamento basata sulla virtualizzazione. Una volta installato nssm.exe (Non-Sucking Service Manager), uno strumento gratuito che consente di gestire I servizi su sistemi Windows, avvia una sessione di VirtualBox al cui interno “gira” il miner.

Risultato: oltre ad avere un accesso completo al sistema, i pirati di TA505 hanno da subito una rendita fissa sfruttando la potenza di calcolo dei sistemi compromessi.

Articoli correlati

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

-

Bug in Control Web Panel per Linux:...

Bug in Control Web Panel per Linux:...Gen 25, 2022 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...