Aggiornamenti recenti Marzo 11th, 2026 3:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Rapporto Clusit 2026: gli attacchi cyber crescono del 49%

- Plug-in di Chrome cambiano proprietà e diventano malware

- InstallFix: false guide di installazione CLI per installare infostealer

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

SweynTooth: nuove vulnerabilità nei chip Bluetooth LE

Feb 18, 2020 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Le falle di sicurezza interessano i Software Development Kit usati per gestire il protocollo Bluetooth Low Energy in milioni di dispositivi.

Altri guai per il protocollo Bluetooth. Dopo l’allarme lanciato riguardo una vulnerabilità del protocollo su Android, la nuova emergenza riguarda il software di gestione del protocollo usato sui SoC (System on a Chip) utilizzati sui dispositivi che sfruttano il collegamento a basso consumo BLE.

Come spiega un gruppo di accademici di Singapore, le vulnerabilità riguardano gli SDK (Software Development Kit) rilasciati dai produttori e utilizzati per sviluppare i software che gestiscono la connessione BLE.

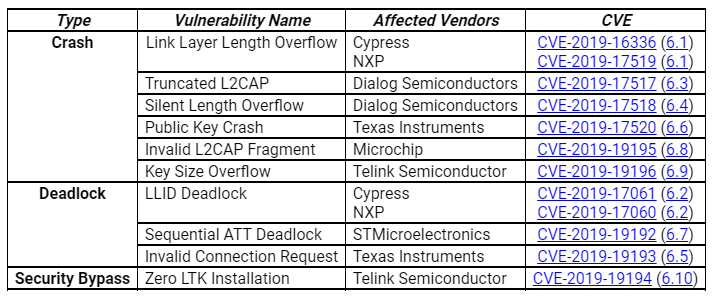

Le vulnerabilità, indicate complessivamente con il nome di SweynTooth, sono in realtà dodici e interessano gli SDK di sei diversi produttori. L’impatto, stando alle stime dei ricercatori, sarebbe enorme: coinvolgerebbe infatti 480 dispositivi attualmente sul mercato.

Si tratta di dispositivi “smart” di ogni genere, tra cui braccialetti per il monitoraggio dell’attività fisica come FitBit, device per il monitoraggio degli animali domestici, serrature elettroniche, sistemi di domotica come quelli di illuminazione e qualsiasi altro dispositivo “intelligente” che utilizza la tecnologia.Tra i venditori coinvolti ci sarebbero anche nomi celebri come Samsung e Xiaomi.

Ma quali sono le possibili conseguenze? Tutto dipende dalla singola vulnerabilità. Come si può leggere sul sito dedicato che è stato pubblicato dai ricercatori, infatti, un eventuale exploit avrebbe effetti diversi a seconda della falla di sicurezza sfruttata.

L’attacco può provocare un crash del sistema, forzare un riavvio che porta al blocco del dispositivo o addirittura consentire a un pirata informatico di prendere il controllo del dispositivo.

Naturalmente, la gravità delle conseguenze varia a seconda del tipo di device attaccato. Se l’hacking di un FitBit non desta molte preoccupazioni, le cose cambiano per esempio se stiamo parlando di una serratura “smart”.

Fortunatamente, l’attacco prevede l’uso di un collegamento Bluetooth e, di conseguenza, richiede che l’hacker si trovi entro il suo raggio di azione, piuttosto limitato. In ogni caso, la scoperta delle vulnerabilità SweynTooth rappresenta un’altra crepa in un settore che ha dimostrato n passato di avere già grossi problemi di suo.

Articoli correlati

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Apple e Google rilasciano una feature...

Apple e Google rilasciano una feature...Mag 14, 2024 0

-

Google risolve diverse vulnerabilità...

Google risolve diverse vulnerabilità...Dic 07, 2023 0

-

“Find My” di Apple può...

“Find My” di Apple può...Nov 07, 2023 0

Altro in questa categoria

-

Rapporto Clusit 2026: gli attacchi...

Rapporto Clusit 2026: gli attacchi...Mar 11, 2026 0

-

Plug-in di Chrome cambiano proprietà e...

Plug-in di Chrome cambiano proprietà e...Mar 10, 2026 0

-

InstallFix: false guide di...

InstallFix: false guide di...Mar 06, 2026 0

-

Cybercrime e AI: l’attribuzione degli...

Cybercrime e AI: l’attribuzione degli...Mar 05, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Rapporto Clusit 2026: gli attacchi cyber crescono del 49%

Rapporto Clusit 2026: gli attacchi cyber crescono del 49%Mar 11, 2026 0

Il 2025 segna un nuovo record storico per la criminalità... -

Plug-in di Chrome cambiano proprietà e diventano malware

Plug-in di Chrome cambiano proprietà e diventano malwareMar 10, 2026 0

Torna il tema dell’affidabilità dei plug-in e servizi... -

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce...

Minacce recenti

Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Rapporto Clusit 2026: gli attacchi cyber crescono del 49%

Rapporto Clusit 2026: gli attacchi cyber crescono del 49%Mar 11, 2026 0

Il 2025 segna un nuovo record storico per la -

Plug-in di Chrome cambiano proprietà e diventano malware

Plug-in di Chrome cambiano proprietà e diventano malwareMar 10, 2026 0

Torna il tema dell’affidabilità dei plug-in e servizi... -

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo...