Aggiornamenti recenti Luglio 1st, 2025 3:44 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Diicot brute: attacchi ai sistemi Linux dalla Romania

Lug 15, 2021 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, News 0

La campagna prende di mira le installazioni Linux protette da password deboli attraverso una nuova tecnica. Obiettivo: cryptojacking.

Sarebbero originari i pirati informatici che stanno facendo strage di server Linux per garantirsi la possibilità di generare criptovalute sfruttandone la potenza di calcolo.

A spiegarlo sono i ricercatori di Bitdefender, che in un report pubblicato sul blog ufficiale della società di sicurezza descrivono le strategie adottate dai cyber criminali e il funzionamento del nuovo strumento di brute forcing che utilizzano, battezzato con il nome di Diicot brute.

La tipologia di bersagli scelta dal gruppo non è particolarmente originale: prendono infatti di mira i sistemi Linux che utilizzano credenziali di autenticazione “deboli”. L’elemento di novità, però, è la tecnica utilizzata, che consentirebbe di condurre gli attacchi senza essere rilevati.

Diicot brute, che viene proposto sui forum hacker come “servizio”, utilizza un sistema di offuscamento per “nascondere” le comunicazioni. I tentativi di accesso sono infatti effettuati tramite degli script Bash, usando Discord (una piattaforma VoIP usata principalmente per il gaming) come canale di comunicazione per ricevere le risposte.

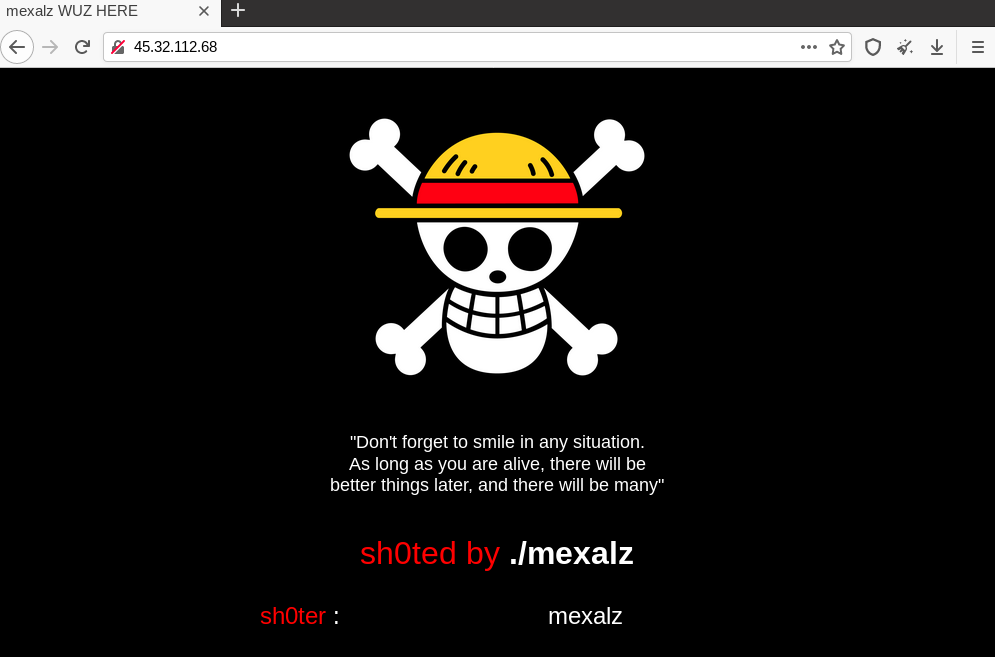

Il gruppo prende di mira SSH (Secure Shell) e l’utilizzo dello strumento sfrutta un sistema centralizzato basato su comunicazioni via API dedicate. Secondo i ricercatori di Bitdefender, il centro di distribuzione sarebbe il sito mexalz.us, che sarebbe gestito dalla Romania.

Il modus operandi dei pirati informatici che usano Diicot brute è piuttosto lineare: una volta ottenuto l’accesso al sistema, installano Chernobyl (una variante di Demonbot) per eseguire le successive operazioni.

In seguito, i pirati utilizzano varie tipologie di loader che installano diversi componenti sul sistema per ottenere persistenza e scaricare il payload principale. Nei casi individuati da Bitdefender, quest’ultimo è rappresentato da un miner in grado di utilizzare la potenza di calcolo della macchina compromessa per generare Monero, la criptovaluta preferita dai pirati informatici.

Tra i dettagli tecnici evidenziati nel report, spicca il fatto che gli aggiornamenti software originino da un repository su GitHub che ha registrato, negli ultimi mesi, più di 35 aggiornamenti.

Insomma: Diicot brute viene distribuito con una perfetta formula “software as a service”, anche sotto il profilo del marketing: le descrizioni dello strumento di hacking individuate da Bitdefender contengono elementi di vera e propria “promozione” del tool.

Un esempio è rappresentato dalle affermazioni riguardo il fatto che Diicot brute sarebbe in grado di evadere il rilevamento da parte degli honeypot, le “trappole” distribuite su Internet dalle società di sicurezza per individuare le attività malevole.

La stessa esistenza del report, sottolineano gli autori, è la dimostrazione che Diicot brute non è in grado di sfuggirvi.

Articoli correlati

-

Due bug LPE consentono di ottenere i...

Due bug LPE consentono di ottenere i...Giu 18, 2025 0

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

-

Scoperta una nuova variante del...

Scoperta una nuova variante del...Nov 19, 2024 0

Altro in questa categoria

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per...