Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Il gruppo Lazarus mette nel mirino i ricercatori di cyber security

Feb 05, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Vulnerabilità 0

I pirati legati al governo della Corea del Nord stanno attaccando gli esperti di sicurezza utilizzando exploit zero-day di Chrome e Internet Explorer.

Sembra essere la nuova tendenza tra i pirati informatici: prendere di mira gli esperti di sicurezza per rubare strumenti di hacking e informazioni riservate che gli consentano di affinare o ampliare le loro tecniche di attacco.

A darsi un gran da fare in questo senso sembra essere il gruppo Lazarus. I pirati del gruppo APT, considerato molto “vicino” al governo della Corea del Nord, avrebbero portato una serie di attacchi indirizzati a ricercatori che operano nella cyber security sfruttando una serie di exploit Zero-day.

Il primo, individuato da Microsoft che lo ha descritto in un report pubblicato su Internet, fa leva su una vulnerabilità (CVE-2021-21148) nelle versioni di Chrome per Windows, Linux e macOS. SI tratta di un bug nel motore V8 JavaScript del browser di Google.

I pirati lo sfrutterebbero attraverso complesse tecniche di social engineering, che prevedono l’instaurazione di un “rapporto di fiducia” con le potenziali vittime attraverso contatti sui social network, per poi inviare link malevoli che permettono di portare l’attacco. Google ha corretto il bug con l’aggiornamento alla versione 88.0.4324.150 del browser, già disponibile.

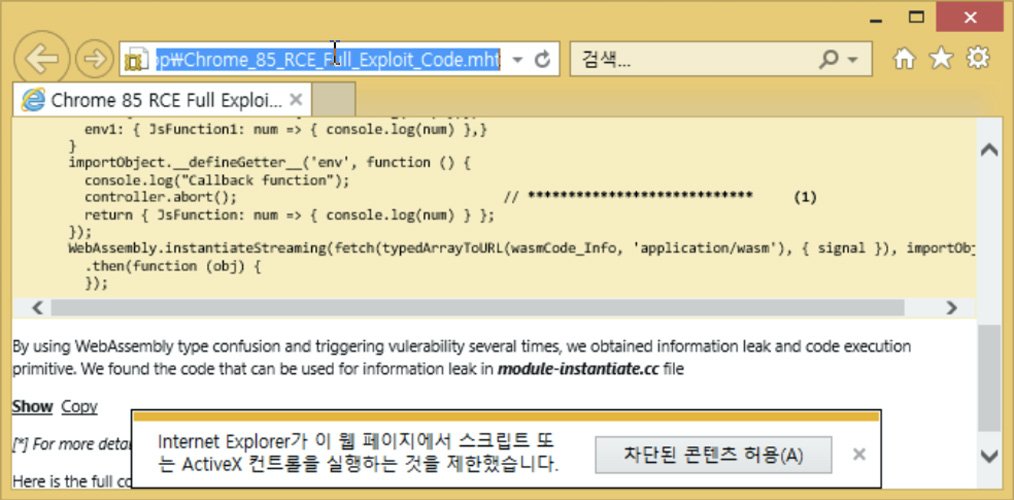

L’exploit basato su Internet Explorer è invece stato segnalato da ENKI. La società di sicurezza sud-coreana ha descritto le caratteristiche dello zero-day in un report (a meno che non conosciate il coreano serve Google Translator per leggerlo) in cui i ricercatori spiegano che l’attacco sfrutta come vettore un file in formato MIME HTML.

La sua apertura, in Windows, avvia automaticamente Internet Explorer (sì, c’è ancora) nel quale è presente un bug zero-day che consente l’esecuzione di codice in remoto.

Anche in questo caso, stando a quanto si legge, la tecnica è sfruttata dal gruppo Lazarus per colpire ricercatori di sicurezza e compromettere i loro dispositivi.

Dalle parti di Microsoft sembra stiano ancora lavorando all’aggiornamento che consentirà di correggere la vulnerabilità.

Articoli correlati

-

Prompt injection indiretta, Google...

Prompt injection indiretta, Google...Giu 24, 2025 0

-

Cybercriminali russi aggirano...

Cybercriminali russi aggirano...Giu 23, 2025 0

-

Un bug di Google consentiva di scoprire...

Un bug di Google consentiva di scoprire...Giu 10, 2025 0

-

Scoperto un RAT per Windows che...

Scoperto un RAT per Windows che...Mag 30, 2025 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...