Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

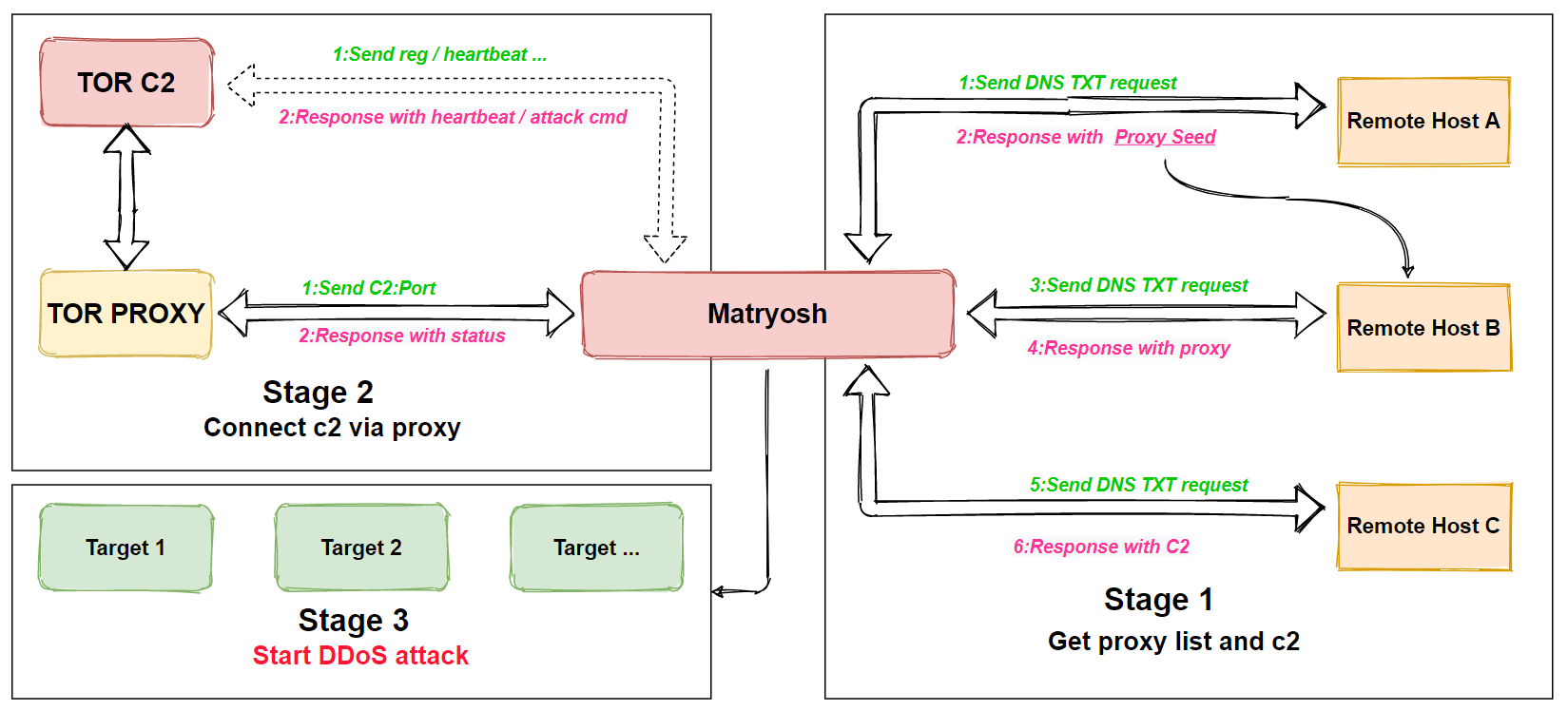

La botnet Matryosh sfrutta i dispositivi Android per portare attacchi DDoS

Feb 04, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Il malware punta a prendere il controllo degli smartphone per utilizzarli nelle operazioni di sabotaggio di siti Internet e servizi online.

Tra le nuove declinazioni dei malware per dispositivi mobili c’è anche quella legata agli attacchi DDoS. Per il momento rimangono eventi episodici, ma la comparsa di Matryosh potrebbe rappresentare l’indizio di un cambio di strategia da parte dei cyber criminali.

La botnet, che prende di mira i dispositivi Android, è stata individuata dai ricercatori di Netlab, la divisione dedicata alla sicurezza a livello di networking di Qihoo 360.

La scelta del nome, che si ispira alle matrioske, è dovuta alle caratteristiche tecniche del malware che i pirati informatici utilizzano per compromettere i dispositivi che poi sfruttano per portare i loro attacchi.

Matryosh utilizza un vettore di attacco piuttosto comune: quel Android Debug Bridge (ADB) che ha già causato parecchi guai al sistema operativo di Google e che molti produttori sembrano ostinarsi a mantenere attivo (ed esposto su Internet) sulla porta 5555.

Una vulnerabilità che può essere corretta con un semplice intervento sulle impostazioni in molti smartphone, ma che in molti dispositivi rimane fuori dalla portata degli utenti.

A ispirare la scelta del nome è il fatto che la botnet utilizza un sistema di server command and control che utilizzano TOR (il circuito di navigazione anonima gestito dal basso – ndr) per offuscare le loro comunicazioni.

L’obiettivo dei pirati informatici, secondo quanto spiegano i ricercatori nel loro report, sarebbe quello di usare i dispositivi controllati a distanza per portare attacchi DDoS. Una strategia che di solito impiega più frequentemente i PC, ma che risulta essere efficace anche con i dispositivi mobili.

Con un ulteriore danno per le vittime: il traffico legato agli attacchi rischia infatti di intaccare la quantità disponibile nel contratto. Insomma: oltre a partecipare inconsapevolmente a un’attività malevola, le vittime di Matryosh rischiano anche di veder evaporare i gigabyte di traffico garantiti dal loro contratto.

Articoli correlati

-

Scoperto un nuovo spyware Android che...

Scoperto un nuovo spyware Android che...Apr 24, 2025 0

-

SuperCard X, il nuovo malware Android...

SuperCard X, il nuovo malware Android...Apr 22, 2025 0

-

Scoperto KoSpy, un nuovo spyware...

Scoperto KoSpy, un nuovo spyware...Mar 14, 2025 0

-

BadBox è stato smantellato (di nuovo):...

BadBox è stato smantellato (di nuovo):...Mar 07, 2025 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...