Aggiornamenti recenti Luglio 15th, 2025 3:23 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

Kobalos mette nel mirino i supercomputer e i sistemi degli ISP

Feb 03, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Il malware per sistemi Linux è piccolo, versatile e… cattivo. Secondo i ricercatori sarebbe in grado di colpire anche altre piattaforme.

I ricercatori di ESET, che lo hanno individuato per primo, lo hanno battezzato con il nome di Kobalos, che nella mitologia greca indica una sorta di piccolo fauno.

Le ragioni all’origine della scelta del nome si capiscono leggendo il report pubblicato dagli analisti che hanno “sezionato” il malware: si tratta infatti di un software di piccole dimensioni ma estremamente pestifero, che starebbe procurando non pochi grattacapi nel settore IT.

Il trojan, la cui presenza può essere rilevata scansionando i sistemi sulla porta TCP 55201 per verificare la presenza di servizi SSH (Secure Shell), sarebbe programmato per sottrarre le credenziali dei sistemi che colpisce.

Sul vettore di attacco utilizzato dai pirati per diffonderlo, però, non ci sono al momento indizi rilevanti. In pratica i ricercatori sanno che esiste, ma non hanno la minima idea di come venga distribuito.

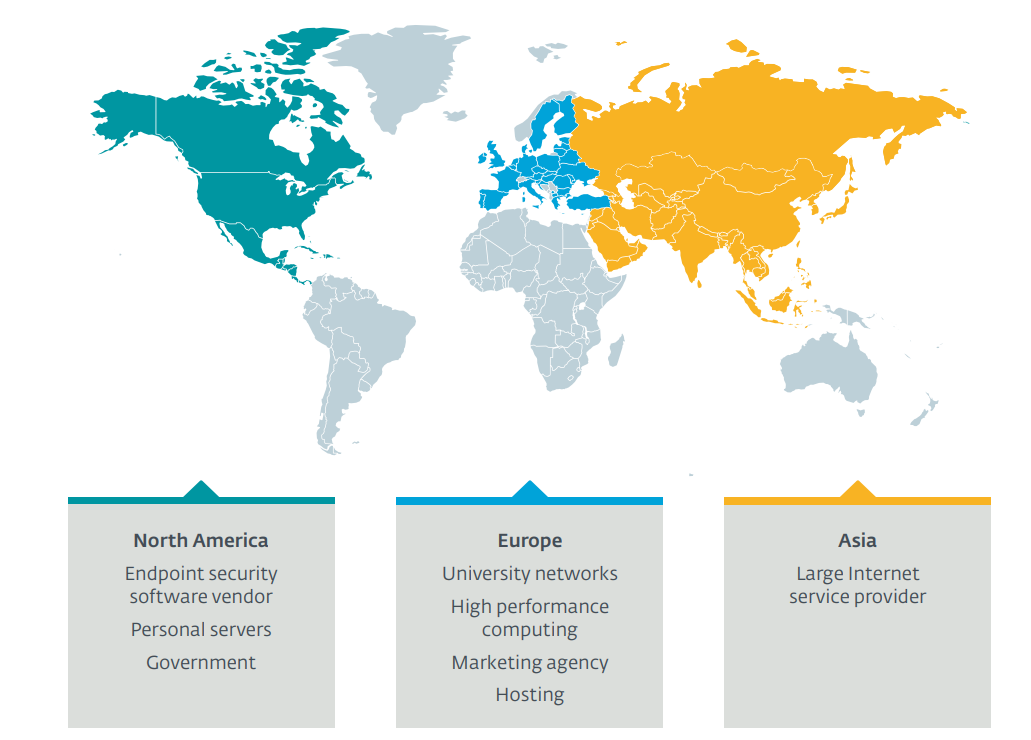

Dall’analisi eseguita da ESET, il malware avrebbe colpito numerosi Internet Service Provider in Asia, reti gestite da diverse università e supercomputer in Europa, mentre negli USA i casi individuati riguarderebbero (ancora una volta) società di sicurezza e agenzie governative.

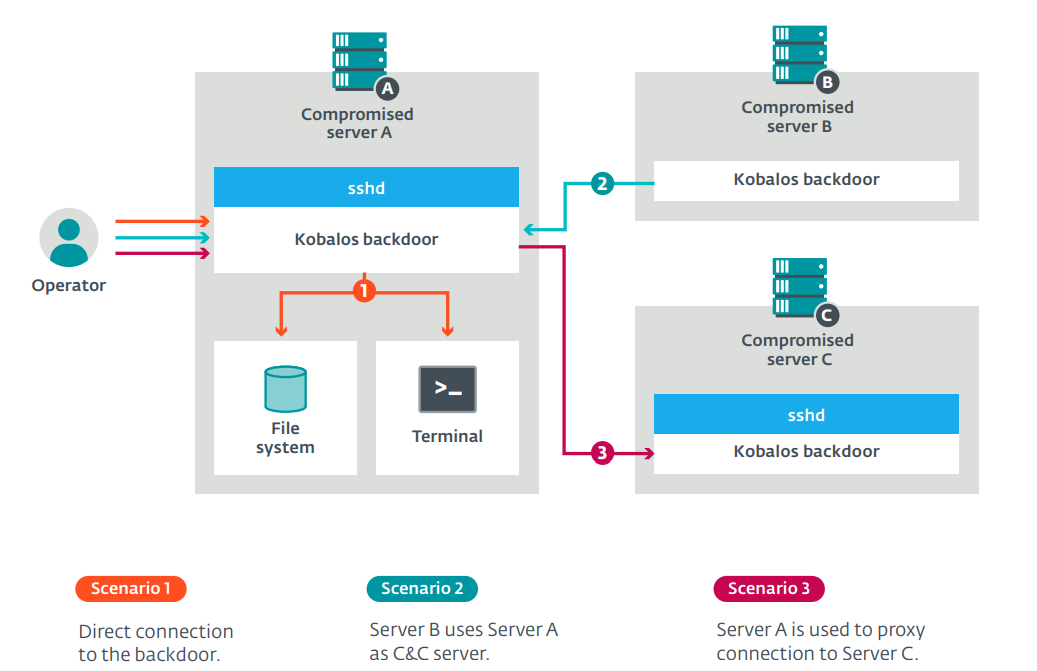

Da un punto di vista tecnico, Kobalos si distingue per una spiccata versatilità, che consente ai pirati di comunicare con la backdoor attraverso diversi canali. Il malware, inoltre, sembrerebbe essere in grado di adattarsi ad altre piattaforme oltre a Linux, tra cui Solaris e (forse) Windows.

Una volta installato, il malware è anche in grado di agire come proxy o come server command and control e questo, secondo i ricercatori, garantirebbe alla botnet un livello di resilienza estremamente alto, In altre parole, anche se i server principali venissero “abbattuti”, i cyber criminali potrebbero adattare qualsiasi macchina infetta per sostituirli.

Nessun indizio, infine, sugli obiettivi degli autori di Kobalos. Il malware potrebbe puntare a rubare informazioni riservate, installare crypto-miner o usare le macchine per qualsiasi altro scopo.

Insomma: poche certezze e tante preoccupazioni per un malware che, a dispetto delle piccole dimensioni del codice che lo compone, sembra avere un livello di complessità (ed efficacia) molto elevato.

Articoli correlati

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Deepfake per distribuire malware su...

Deepfake per distribuire malware su...Giu 19, 2025 0

-

Due bug LPE consentono di ottenere i...

Due bug LPE consentono di ottenere i...Giu 18, 2025 0

-

Microsoft rilascia patch per 67 bug, di...

Microsoft rilascia patch per 67 bug, di...Giu 11, 2025 0

Altro in questa categoria

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato... -

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione...