Aggiornamenti recenti Luglio 14th, 2025 4:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

- Un gruppo APT statunitense ha attaccato industrie cinesi

Ti presento la botnet Vollgar: 2.000 attacchi al giorno negli ultimi 2 anni

Apr 02, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Il malware si diffonde attraverso attacchi di brute forcing nei confronti dei database Microsoft SQL per installare backdoor e crypto-miner.

Una gigantesca operazione di pirateria informatica che sarebbe cominciata nel maggio del 2018 e avrebbe colpito centinaia di migliaia di server. A descriverla nei dettagli sono i ricercatori di Guardicore, che in un dettagliato report pubblicato su Internet spiegano il modus operandi del malware Vollgar.

Si tratta di una classica botnet, che prende di mira i server Microsoft SQL (MS-SQL) con l’obiettivo di installare un crypto-miner (un software in grado di sfruttare la potenza di calcolo dei server per generare crypto-valuta – ndr) sulla macchina colpita.

Vollgar, stando a quanto si legge nel report, utilizza una tecnica di attacco “mordi e fuggi”: i server vengono infatti infettati per un periodo limitato di tempo (circa due giorni) anche se in alcuni casi la presenza si prolunga fino a periodi di alcune settimane. Una parte di questi (circa il 10%) vengono infettati a più riprese.

Una strategia che secondo i ricercatori può essere dovuta alla volontà di nascondere la presenza del malware il più a lungo possibile.

L’origine degli attacchi, secondo l’autrice dello studio Ophir Harpaz, sarebbe riconducibile a un centinaio di server, la maggior parte dei quali situati in Cina, che utilizzano tecniche di brute forcing per violare i database e iniettare da remoto i comandi che avviano l’installazione del miner.

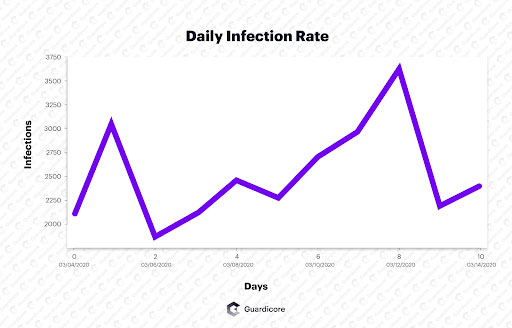

Buona parte di questi server sarebbero comunque macchine compromesse dai pirati informatici, che le starebbero usando per propagare l’attacco a un ritmo che ha raggiunto ormai un numero di vittime che varia tra i 2.000 e i 3.000 al giorno.

L’attribuzione a un gruppo cinese, però, sarebbe confermata da un altro elemento: l’interfaccia di controllo di uno dei server Command and Control (C&C) individuati da Guardicore, infatti, è in cinese.

Le funzionalità del malware, spiega la ricercatrice, sono però molto più ampie rispetto alla semplice installazione di un crypto-miner. La botnet, che sfrutta una doppia piattaforma di server C&C, mette infatti a disposizione dei cyber-criminali una serie di funzionalità tipiche dei classici trojan: dalla possibilità di accedere a microfoni e audio a funzioni di keylogging e cattura di schermate in remoto.

Insomma: la campagna di distribuzione del miner potrebbe essere solo la punta dell’iceberg di un’operazione più complessa, o una sorta di “fork” collegata a una classica azione di cyber-spionaggio.

La società di sicurezza ha pubblicato su GitHub uno script che consente di individuare Vollgar (scaricabile a questo indirizzo) per consentire agli amministratori di arginare la diffusione del malware che, al momento, sembra inarrestabile.

Articoli correlati

-

Il ransomware Mallox ha aumentato la...

Il ransomware Mallox ha aumentato la...Lug 24, 2023 0

-

Cloud9 prende il controllo di Chrome e...

Cloud9 prende il controllo di Chrome e...Nov 10, 2022 0

-

Campagna malware attiva da anni conta...

Campagna malware attiva da anni conta...Ago 31, 2022 0

-

Malware attacca il servizio AWS Lambda...

Malware attacca il servizio AWS Lambda...Apr 08, 2022 0

Altro in questa categoria

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un attacco informatico colpisce Call of...

Un attacco informatico colpisce Call of...Lug 10, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Un gruppo APT statunitense ha attaccato industrie cinesi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di...