Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Cloud9 prende il controllo di Chrome e derivati

Nov 10, 2022 Dario Orlandi Malware, Minacce, News, Vulnerabilità 0

Cloud9 è una minaccia progettata per colpire i browser Web, recentemente individuata “in the wild” dai ricercatori di Zimperium. La minaccia è costituita da un Rat (remote access trojan) che colpisce i browser derivati dal progetto Chromium (tra cui Google Chrome e Microsoft Edge).

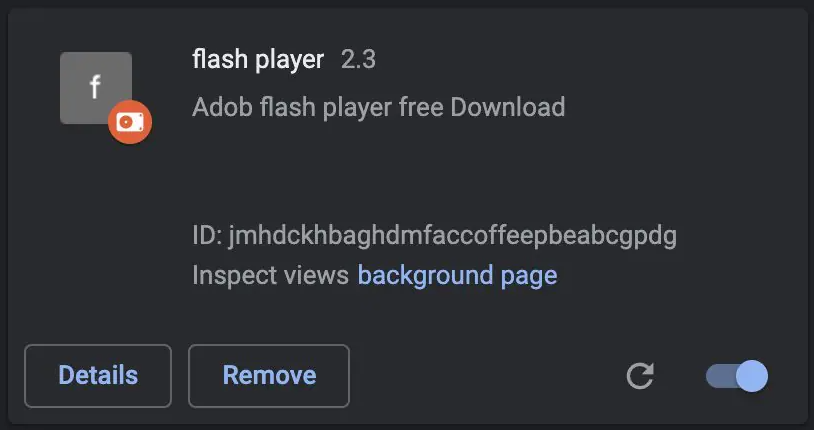

Il malware viene distribuito tramite estensioni compromesse, ma non sfrutta il Chrome Web Store: è stato invece inserito in falsi aggiornamenti di componenti legacy come il player Flash di Adobe, distribuiti poi attraverso canali non ufficiali.

Una volta installato, il malware offre ai suoi controlloriuna lunga lista di funzioni

: al suo interno si trovano infatti tre diversi moduli Javascript che raccolgono informazioni sul sistema, sfruttano le risorse locali per il mining di criptovalute e partecipano ad attacchi Ddos, oltre a offrire funzioni di “utilità” per iniettare ulteriori script.

Secondo i ricercatori, il tool può sfruttare diversi exploit per Firefox, Internet Explorer ed Edge che consentono l’esecuzione di malware sull’host, andando quindi a compromettere ulteriormente la sicurezza del sistema controllato.

L’estensione compromessa (Fonte: Zimperium)

Ladro di dati

Anche senza l’intervento di ulteriori payload, le funzioni di base di Cloud9 consentono comunque ai criminali informatici un ampio ventaglio di azioni: possono infatti rubare cookie e prendere il controllo di intere sessioni di navigazione.

Tra i tool disponibili non manca neppure un keylogger e uno strumento per la cattura delle informazioni eventualmente memorizzate negli appunti di sistema. Il malware permette agli operatori di caricare automaticamente specifiche pagine Web per generare impression e visite.

Secondo i ricercatori, però, l’utilizzo prevalente sembra essere quello di coinvolgere i browser violati in attacchi Ddos, che risultano particolarmente efficaci perché portati tramite richieste Post effettuate da un browser.

Questi attacchi, chiamati in gergo layer 7 perché veicolati tramite il settimo livello del modello OSI (quello delle applicazioni), sono pressoché indistinguibili rispetto a una connessione legittima e quindi sono più difficilmente mitigabili in modo automatizzato.

Autore del malware è il gruppo Keksec, attivo dal 2016 e specializzato proprio nelle botnet dedite al cryptomining e agli attacchi Ddos.

La botnet è proposta su diversi forum specializzati, per poche centinaia di dollari o addirittura gratuitamente. Potrebbe quindi essere utilizzata da diversi gruppi per un’ampia varietà di scopi criminali.

- botnet, browser, Chrome, Chromium, Cloud9, cookie, crypto-miner, DDoS, Edge, Firefox, Keksec, keylogger

Articoli correlati

-

Torna l’incubo BADBOX 2.0:...

Torna l’incubo BADBOX 2.0:...Giu 06, 2025 0

-

Europa sotto attacco: aumentano le...

Europa sotto attacco: aumentano le...Mag 15, 2025 0

-

Stop alla Privacy Sandbox di Google

Stop alla Privacy Sandbox di GoogleApr 23, 2025 0

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...