Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Falla in Cobalt Strike ha permesso di tracciare i server usati dai pirati

Mar 01, 2019 Marco Schiaffino Hacking, In evidenza, Malware, News, RSS, Scenario, Vulnerabilità 0

Un bug nel software utilizzato dai cyber-criminali consentiva di individuare l’indirizzo IP dei server Command and Control. Ora, però, il trucchetto non funziona più.

Nel mondo della sicurezza informatica esistono software che si posizionano in una sorta di “zona grigia”. Tecnicamente sono tool di intrusione, usati però anche da ricercatori e professionisti per valutare il livello di sicurezza dei sistemi nei cosiddetti “penetration test”.

Uno di questi strumenti è Cobalt Strike, un pacchetto di strumenti prodotto da Strategic Cyber LLC, che si integra con la celebre piattaforma Metasploit.

Negli ultimi tempi, Cobalt Strike è diventato però uno degli strumenti preferiti dai pirati informatici per portare i loro attacchi, sfruttandolo nel dettaglio come primo vettore di attacco, che gli consente di “mettere un piede” nei sistemi che prendono di mira per poi installare i loro malware.

Si tratta di un sistema server/client, particolarmente pratico (nell’ottica di un cyber-criminale) per gestire le operazioni in remoto. Tra gli utilizzatori del software ci sono anche soggetti piuttosto “celebri”, come il gruppo APT29 (Cozy Bear) sospettato di aver portato gli attacchi al Partito Democratico durante le ultime presidenziali USA.

Quello di cui nessuno si era accorto fino a oggi, però, è che Cobalt Strike aveva un lieve bug che consentiva di tracciare i suoi server.

Come ha spiegato in un report la società di sicurezza Fox-IT, la funzionalità è affidata a NanoHTTPD, un server Java opensource che ha ben pochi utilizzi al di fuori di questo.

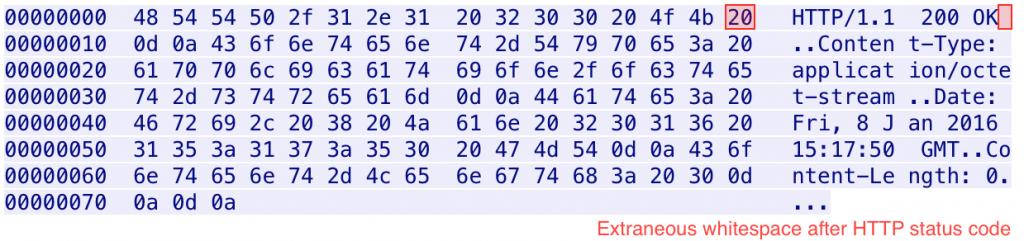

Ciò che hanno notato i ricercatori è che NanoHTTPD inserisce uno spazio alla fine dell’indicazione dello status HTTP in risposta a interrogazioni in remoto. Un dettaglio quasi irrilevante, che ha permesso però agli analisti di Fox-IT di cominciare un’operazione di mappatura dei server.

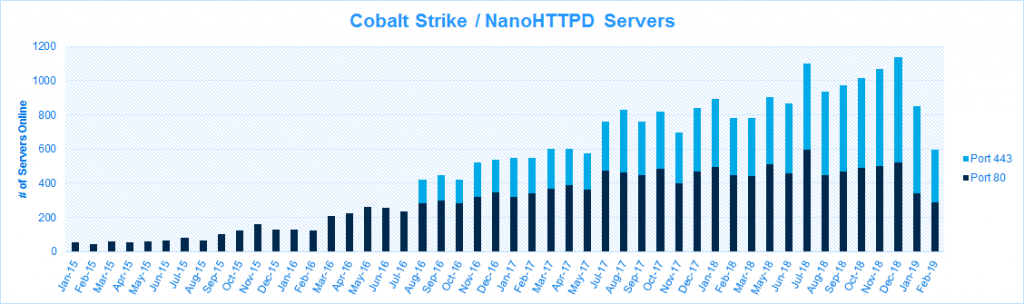

Il bug, stando a quanto riportano, sarebbe presente dal 2012. La loro scoperta risale però a 5 anni fa e non è stata resa pubblica per consentirgli di continuare a monitorare l’attività dei server sospetti. Usiamo il termine “sospetti” perché, come precisano gli stessi ricercatori, alcuni di questi server possono fare riferimento ad aziende che eseguono penetration test e che sono quindi perfettamente legali.

Tuttavia, lo storico raccolto da Fox-IT conferma il fatto che ci sia una crescita esponenziale nell’utilizzo di Cobalt Strike. Nel corso dei 4 anni, infatti, gli analisti hanno individuato 7.718 istanze uniche, con un trend in costante crescita.

Ora che lo sviluppatore ha individuato e corretto il bug, spiegano dalle parti di Fox-IT, la quantità di server individuati attraverso questa tecnica sta decrescendo costantemente, mano a mano che gli utilizzatori (legittimi e non) eseguono l’aggiornamento alla nuova versione 3.13, rilasciata nel gennaio scorso.

La società di sicurezza ha quindi deciso di divulgare la notizia insieme a un elenco completo degli indirizzi IP che ha individuato nel corso della sua opera di mappatura.

Articoli correlati

-

Scoperto ShadowSyndicate, un player del...

Scoperto ShadowSyndicate, un player del...Set 29, 2023 0

-

I criminali hanno iniziato a usare il...

I criminali hanno iniziato a usare il...Feb 16, 2023 0

-

Google ha rilasciato regole Yara per...

Google ha rilasciato regole Yara per...Nov 25, 2022 0

-

Black Basta ora attacca le aziende...

Black Basta ora attacca le aziende...Nov 24, 2022 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...