Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Black Basta ora attacca le aziende statunitensi con Qakbot

Nov 24, 2022 Dario Orlandi Attacchi, Intrusione, Malware, Minacce, News, Phishing 0

Il Cybereason Global Soc ha emesso un threat alert dopo aver effettuato un’accurata indagine per studiare le infezioni Qakbot riscontrate presso i clienti.

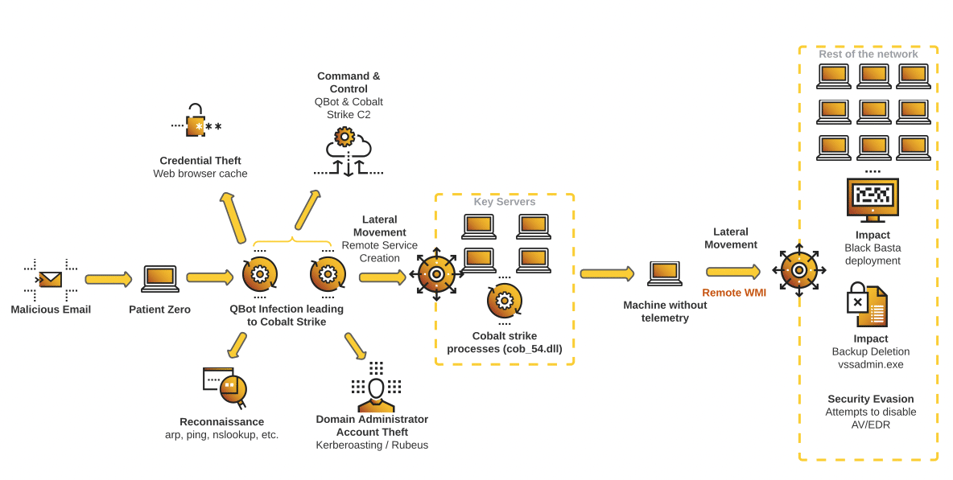

Obbiettivo di questa campagna, probabilmente orchestrata dal gruppo Black Basta, sono principalmente aziende statunitensi che vengono colpite innanzi tutto utilizzando il trojan Qakbot, che crea un primo punto di accesso al computer.

Black Basta è un gruppo ransomware individuato per la prima volta nell’aprile 2022, autore di attacchi ransomware e attivo principalmente negli Stati Uniti, Canada, Regno Unito, Australia e Nuova Zelanda.

Questo gruppo utilizza tattiche di doppia estorsione: dopo aver rubato i dati alle vittime utilizzano queste informazioni per una vera e propria estorsione, minacciando di renderle pubbliche se non si paga un riscatto.

Qakbot è un trojan già noto utilizzato in genere per rubare le credenziali bancarie, ma in questo caso gli attaccanti sfruttano la backdoor integrata per iniettare un payload aggiuntivo, ossia un ransomware.

Inoltre, in molti casi gli attaccanti hanno anche disabilitato i servizi Dns, estromettendo il computer dalla rete e quindi rendendo più complesso il ripristino.

Lo schema dell’attacco tramite Qakbot (Fonte: Cybereason)

Veloce e aggressivo

Tra le motivazioni che hanno spinto i ricercatori di Cybereason a redigere un bollettino di allerta, si segnalano l’estrema rapidità con cui l’attacco ha luogo: gli attaccanti riescono a ottenere i privilegi di amministratore di dominio in meno di due ore, e passano all’iniezione del malware nel giro di 12 ore.

Obbiettivo della campagna sono attualmente aziende statunitensi, colpite in maniera massiccia e veloce: nelle ultime due settimane, infatti, Cybereason ha individuato oltre 10 clienti interessati a questo attacco.

Gli analisti hanno rilevato l’attacco a partire dallo scorso 14 novembre, veicolato tramite un’email di phishing che conteneva collegamenti Url malevoli.

Gli attaccanti hanno anche sfruttato Cobalt Strike per ottenere l’accesso al controller del dominio, dopodiché l’attacco ha disabilitato i meccanismi di sicurezza e isolato le macchine dalla rete tramite la disabilitazione del Dns.

Articoli correlati

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

-

Ingram Micro, dietro l’alt dei...

Ingram Micro, dietro l’alt dei...Lug 07, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Anubis, un nuovo ransomware che integra...

Anubis, un nuovo ransomware che integra...Giu 16, 2025 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...