Aggiornamenti recenti Marzo 2nd, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

Falla in Drupal: i primi attacchi arrivano dopo solo tre giorni

Feb 26, 2019 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Vulnerabilità 0

L’annuncio della vulnerabilità accompagnato dalla pubblicazione di un Proof of Concept ha permesso ai cyber-criminali di agire a tempo di record.

Le vulnerabilità nei CMS (Content Management System) sono tra le più appetitose per un pirata informatico. In primo luogo perché una singola falla può interessare migliaia (o milioni) di siti Internet. In secondo luogo perché possono contare su un tasso di efficacia dei loro attacchi decisamente superiore alla media.

Come spiegano dalle parti di Imperva, società di sicurezza specializzata nel monitoraggio e la protezione dei siti Web, l’ultimo episodio che conferma la pressione a livello di cyber-security nei confronti dei CSM riguarda Drupal.

La piattaforma CMS è uno dei tanti progetti “aperti” che hanno fatto fortuna sul Web (dal 2009 anche il sito della Casa Bianca si appoggia a Drupal) ed è da sempre nel mirino dei pirati informatici.

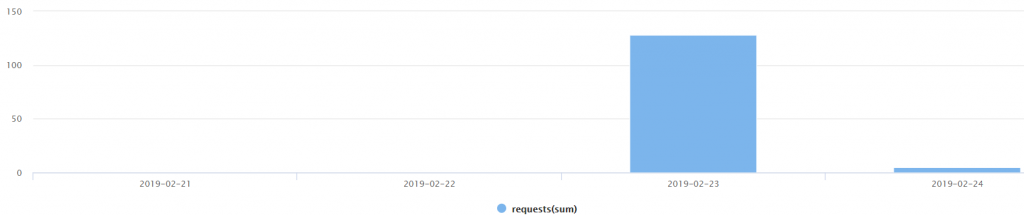

Questa volta, però, i cyber-criminali hanno battuto tutti i record. Gli attacchi partiti lo scorso 23 febbraio, infatti, stanno sfruttando una vulnerabilità resa pubblica solo tre giorni prima, il 20 dello stesso mese.

La falla (CVE 2019-6340) consente di eseguire codice PHP in remoto sfruttando un difetto nella correzione dei dati quando su Drupal 8 sono attivi il modulo REST e altri servizi Web come JSON:API.

Si tratta di una buona notizia, visto che gli utenti Drupal, nella maggior parte dei casi, utilizzano la più diffusa e popolare versione 7.

Per avere un’idea della platea di siti interessati, secondo i ricercatori di Imperva queste condizioni sono soddisfatte da almeno 63.000 siti, che sono regolarmente finiti sotto attacco.

Il problema è sempre il solito, cioè la scarsa tempestività negli aggiornamenti della piattaforma che fa in modo che i siti Internet rimangano vulnerabili per giorni (o settimane, o mesi) dopo la pubblicazione dei dettagli della vulnerabilità e della patch che la risolve.

A peggiorare la situazione, in questo caso, c’è il fatto che su Internet sono comparsi numerosi Proof of Concept liberamente scaricabili che consentono di sfruttare la vulnerabilità.

Nel caso specifico, i pirati informatici hanno sfruttato il bug per distribuire un miner (uno script che sfrutta la potenza di calcolo del computer dei visitatori per generare cripto-valuta – ndr) sui siti vulnerabili.

Si tratta di codici sviluppati sul modello di CoinHive, che stressano pesantemente i PC dei visitatori mandando alle stelle l’attività della CPU.

Ora bisognerà capire per quanto tempo assisteremo a questo tipo di attacchi. In passato Drupal aveva vissuto una situazione critica a causa di una vulnerabilità ben più grave e diffusa (è stata battezzata Drupalgeddon e ne abbiamo parlato in questo articolo) che si è protratta per mesi. Speriamo che a questo giro le cose vadano in maniera diversa.

Articoli correlati

-

Attaccanti nascondono uno skimmer negli...

Attaccanti nascondono uno skimmer negli...Ott 10, 2024 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

Altro in questa categoria

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta...