Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Su Internet compare un database con 1,1 miliardi di credenziali rubate

Gen 18, 2019 Marco Schiaffino Hacking, In evidenza, Leaks, News, RSS 1

Si chiama Collection#1 e contiene email e password raccolte da vari attacchi. I più vecchi risalgono al 2008, ma molti sono nuovi di zecca.

Se qualcuno aveva ancora dei dubbi sulle dimensioni del fenomeno della pirateria informatica, di fronte a Collection#1 dovrà definitivamente ricredersi.

Il database individuato su Internet è una sorta di Disneyland per pirati informatici e contiene una raccolta con 773 milioni di email e relative password a disposizione di chiunque abbia interesse a utilizzarle.

A rintracciare Collection#1 è stato il solito Troy Hunt, fondatore di Have I Been Pwned (HIBP), il sito internet che raccoglie tutti i leak di credenziali e permette di controllare se il proprio account ha mai subito violazioni.

Nel dettaglio, il database contiene 1.160.253.228 combinazioni uniche di email e password, mentre le email uniche nel database sono 772.904.991. Questo significa che alcune email compaiono più volte nel database associate a password diverse.

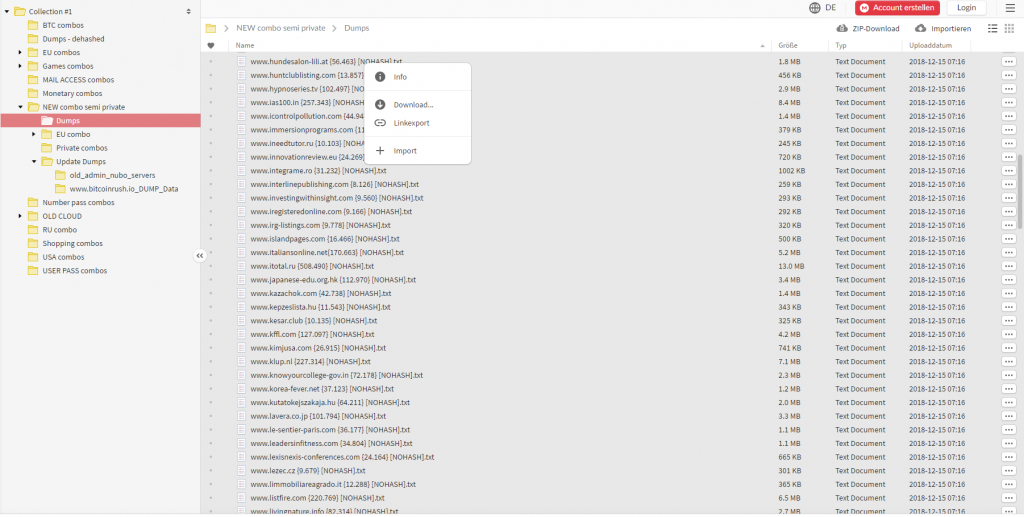

Il database, composto da più di 12.000 file per 87 GB di dimensioni, era conservato su MEGA, il popolare servizio di archiviazione e condivisione online creato da Kim Dotcom. Il collegamento al database era comparso in un noto forum frequentato da hacker, con tanto di un’immagine a corredo.

Secondo Hunt, le credenziali provengono da migliaia di leak (alcuni anche di 10 anni fa) e sono state inserite tutte in un unico database per consentire ai cyber-criminali di condurre campagne massicce con il minimo sforzo.

Il tema, naturalmente, è quello del credential stuffing, la tecnica usata dai pirati informatici che utilizzano password rubate da servizi Internet provando a usarle per violare altri servizi dello stesso utente, contando sul fatto che abbia usato la stessa password.

L’attacco, come ci è capitato di sottolineare anche il altre occasioni, è terribilmente efficace a causa della pessima abitudine di utilizzare la stessa password per più servizi.

Non solo: i dati come quelli contenuti in Collection#1 vengono utilizzati anche per rendere più efficaci gli attacchi di brute forcing.

In particolare i pirati informatici possono usare le password acquisite in questo modo per “istruire” il software di brute forcing in modo che utilizzi tutte le possibili varianti della password in questione per cercare di individuare quella nuova.

Come comportarsi adesso? Tutti i dati verranno inseriti ovviamente nel database di HIBP e chiunque potrà sapere se uno dei suoi account risulta nell’elenco consultando il sito di Hunt.

Chi vuole tutelarsi anche per il futuro, poi, può usare o iscriversi a Firefox Monitor, un servizio lanciato qualche mese fa da Mozilla in collaborazione proprio con HIBP e che permette di ricevere un avviso nel caso in cui il proprio indirizzo email venga individuato all’interno di uno di questi database.

Articoli correlati

-

Impennata degli attacchi automatizzati:...

Impennata degli attacchi automatizzati:...Mag 14, 2025 0

-

Robot aspirapolvere hackerati insultano...

Robot aspirapolvere hackerati insultano...Ott 22, 2024 0

-

Okta rileva un importante aumento di...

Okta rileva un importante aumento di...Apr 30, 2024 0

-

Gli attacchi dei bot malevoli diventano...

Gli attacchi dei bot malevoli diventano...Nov 08, 2023 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

One thought on “Su Internet compare un database con 1,1 miliardi di credenziali rubate”

Leave a Reply Annulla risposta

Devi essere connesso per inviare un commento.

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...

Come si fa per scaricare l’archivio?