Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Credential Stuffing: i costi per le aziende e le contromisure

Gen 13, 2018 Giancarlo Calzetta Commenti disabilitati su Credential Stuffing: i costi per le aziende e le contromisure

Uno studio del Ponemon Institute, condotto intervistando 569 IT manager che già conoscono il credential stuffing, ha svelato i costi di questa pratica “recente” e quanto poco siano preparate a contrastarla anche le aziende che già affrontano il problema.

Scarica lo studio completo

Il credential stuffing è una pratica criminale relativamente recente, che sfrutta l’enorme quantità di data breaches registrate negli anni passati. Lo scopo dell’attacco è quello di rubare gli account di quegli utenti che usano le stesse credenziali su servizi diversi, partendo da uno dei database disponibili nel deep web e usando le stesse combinazioni di username e password su siti e servizi che non hanno subito intrusioni.

Un esempio eclatante è quello che ha riguardato Yahoo. Dopo il furto delle credenziali di un miliardo e mezzo di utenti, nel mondo sono stati registrati centinaia di migliaia di accessi non autorizzati su servizi non vulnerabili (come Teamviewer, Dropbox e provider di posta elettronica) ottenuti riutilizzando proprio quelle credenziali.

Adesso, i gruppi di cybercriminali hanno automatizzato completamente il processo di credential stuffing, creando dei bot che ciclicamente vanno all’attacco servizi web, applicazioni e tutto quello che trovano connesso a Internet.

Le conseguenze principali per le aziende che vengono bersagliate sono due. La prima, più ovvia, è quella di esporre i propri utenti al furto del proprio account. Sebbene la colpa della violazione non sia direttamente correlabile all’azienda attaccata, in molti casi la responsabilità economica viene trasferita dall’utente a chi gestisce l’account, con un potenziale danno economico.

La seconda conseguenza, meno ovvia ma ancora più onerosa, è che i server che gestiscono siti e servizi web devono gestire un traffico dati molto superiore a quanto richiesto dai normali utenti e questo richiede un dimensionamento verso l’alto dell’infrastruttura di rete, con conseguente aumento dei costi.

Dallo studio del Ponemon Institute (che potete scaricare da qui) risulta che:

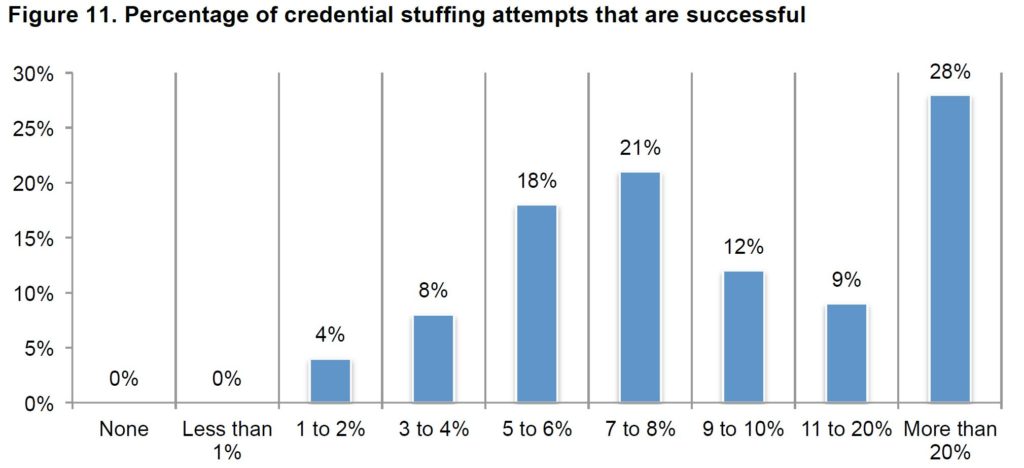

- In media, le aziende rilevano 12,7 attacchi di credential stuffing ogni mese e in ognuno di questi c’è una discreta percentuale di successo che si assesta al 12,4% circa.

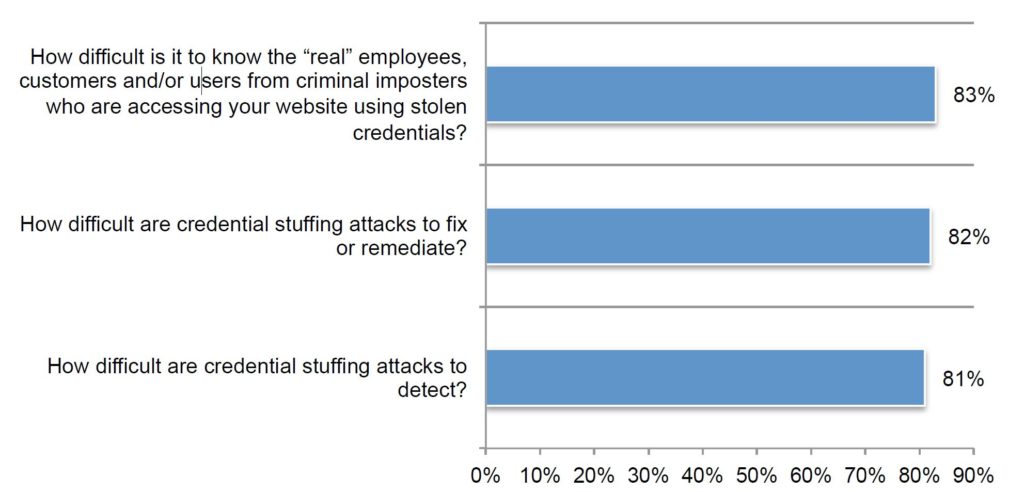

- L’81% degli intervistati dichiara che questo tipo di attacchi sono molto difficili da identificare e l’83% dichiara che anche se si è a conoscenza di un attacco in corso, è molto difficile separare gli utenti legittimi da quelli simulati.

- Il numero e la gravità degli attacchi di credential stuffing sono in aumento.

- La migrazione verso il cloud è molto importante nella strategia aziendale, ma potrebbe aggravare l’esposizione a questo tipo di attacchi.

- Le aziende non hanno tecnologie adatte a contrastare il problema.

Una superficie d’attacco molto ampia e problemi organizzativi

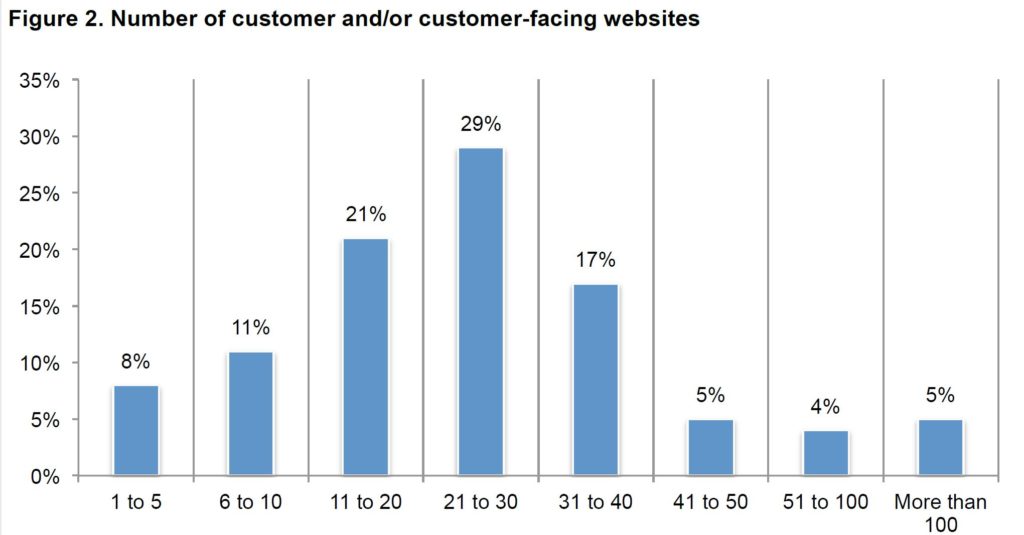

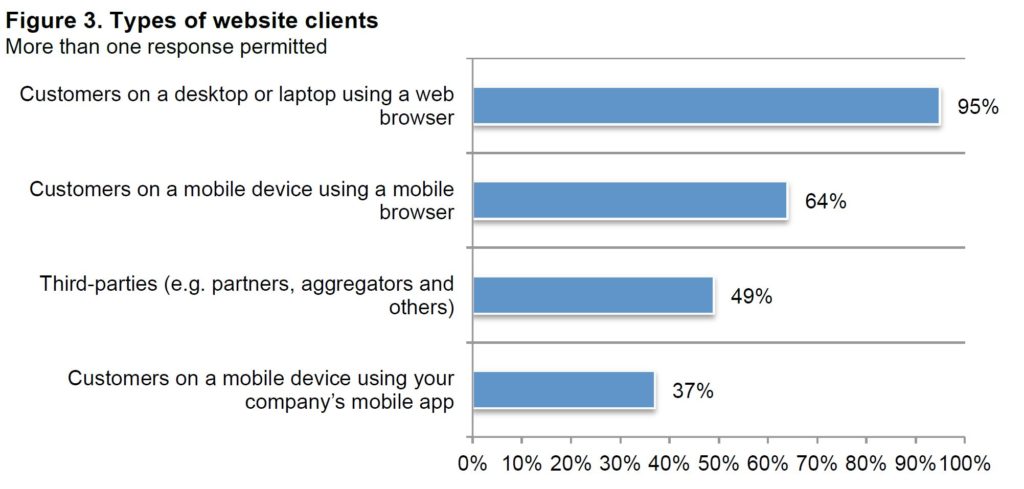

Le aziende moderne hanno una superfice d’attacco molto ampia. Come dimostrano i grafici di seguito, i punti suscettibili al sistematico riutilizzo di credenziali rubate sono molti e difficili da difendere con una strategia univoca.

Uno dei motivi per cui il credential stuffing è difficile da gestire risiede nel fatto che ogni azienda ha molti modi per accedere ai servizi che offre e ognuno ha una interfaccia diversa: sito web, app, API e così via…

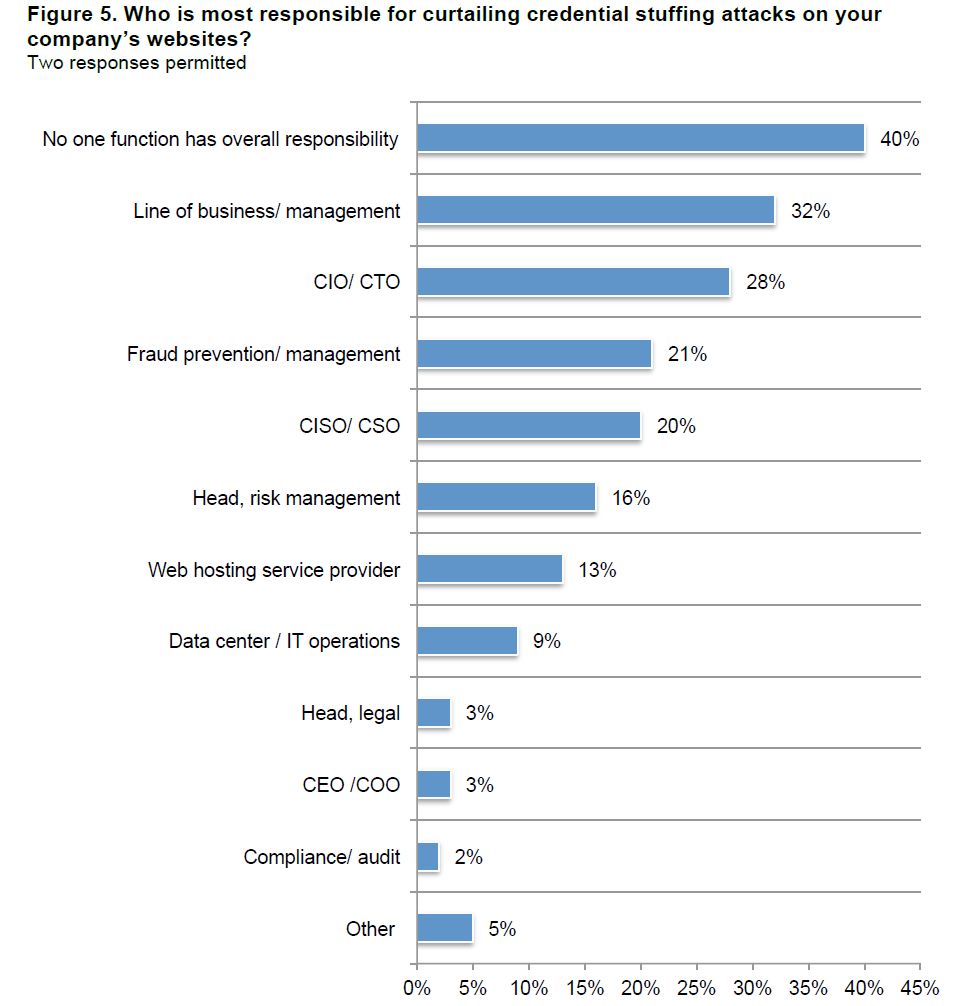

Come se la complessità della situazione non bastasse, anche a livello organizzativo vengono rilevate falle importanti nella gestione del Credential Stuffing. Tra le molte, spicca la difficoltà nel trovare un vero responsabile della mitigazione del problema, con gli intervistati che per il 40% dei casi dicono di non avere nell’organigramma una persona dedicata a questo tipo di attacco. Da notare, anche, alcune peculiari risposti che vorrebbero delegare la gestione degli attacchi all’ufficio legale o al CEO dell’azienda.

Se un problema non ha qualcuno che se ne occupa, questo non si risolverà…

Uno sguardo ai numeri degli attacchi

Nello studio vengono presentati una gran quantità di grafici che descrivono in dettaglio tutte le domande poste agli IT Manager intervistati. Da questi, si capisce chiaramente quante siano e di che entità le sfide che deve affrontare chi deve mitigare questo tipo di attacchi.

In particolare, gli intervistati appaiono piuttosto disincantati nei confronti dell’efficacia dei mezzi che hanno al momento a disposizione per contrastare il fenomeno. Solo il 32% di loro dichiara di riuscire ad avere una visione chiara degli attacchi, mentre solo il 30% afferma che la sua azienda reagisce e rimedia prontamente ai danni provocati.

Impressionante è anche il numero di attacchi che alcune aziende dichiarano di sostenere, ovviamente legato al tipo di business e alla visibilità del brand. Dà molto da pensare il fatto che il numero medio di utenti attaccati non è altissimo e questo lascia presagire che in molti casi gli attacchi vengano anche tarati sull’azienda bersaglio e non semplicemente scatenati alla cieca.

Un altro dato preoccupante, riguarda l’efficacia. Ben il 28% delle aziende contattate, infatti, segnala che oltre il 20% dei tentativi fatti durante ogni attacco va a segno, mentre la media di successo si assesta al 12,4%.

Alcuni servizi sono evidentemente più sensibili di altri agli attacchi di credential stuffing

Costi e conseguenze del Credential Stuffing

Secondo quanto dichiarato dai responsabili IT intervistati, le aziende al momento non mettono a disposizione budget sufficiente per contrastare in maniera efficace questa minaccia. Solo il 34% ritiene di avere il budget necessario, mentre gli altri non ne sono certi (18%) o sono sicuri di non averlo (48%).

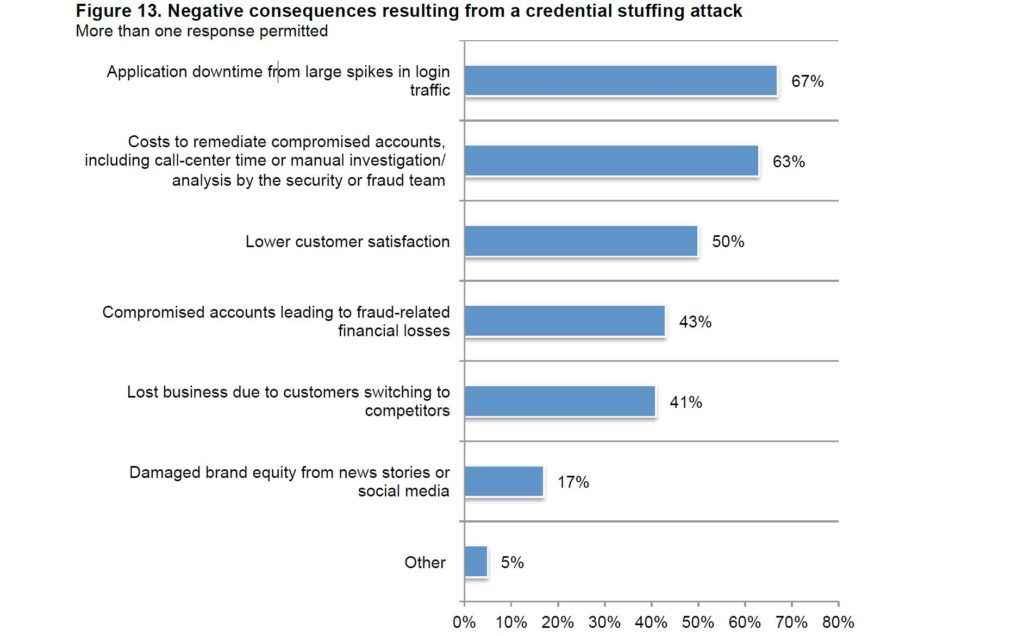

Inoltre, le conseguenze sembrano essere molto costose e in grado di colpire una grande varietà di settori, come risulta dalla tabella seguente

I fattori da tenere in considerazione durante e dopo un attacco di credential stuffing sono molti e non tutti ovvi…

Dal punto di vista dei costi che il credential stuffing causa alle aziende, l’analisi include molte voci, prendendo in considerazione dal danno causato dall’indisponibilità dei servizi per via dei picchi di richieste di login al costo della creazione di documentazione per ogni attacco, passando per le analisi forensiche e l’effetto negativo sulla clientela. I numeri variano molto, ovviamente, a seconda delle dimensioni dell’azienda interessata, ma una lettura delle tabelle interessate riuscirà sicuramente a portare alla nostra attenzione molte voci che si tende a sottostimare.

Infine, il capitolo sui costi si chiude con un’analisi dei danni causati dalle frodi perpetrate tramite credential stuffing. Anche in questo caso le conseguenze variano di molto in base all’area di business delle aziende coinvolte, ma lo studio riporta dati molto pratici, calcolati su di una stima legata alla percentuale di successo dell’attacco. Le perdite finanziarie nette causate da attacchi che abbiano ottenuto l’improbabile tasso del 100% supera i 54 milioni, mentre un più modesto, ma assolutamente credibile, tasso del 10% può generare fino a 5 milioni di danni.

Come far fronte agli attacchi di credential stuffing

Stefano Buttiglione, di Akamai, ci dice che al momento non ci sono molte soluzioni che possano dare una mano concreta a mitigare questo tipo di attacchi. “Il modo migliore per contrastare questo fenomeno” – spiega Buttiglione – “è quello di ricorrere a una soluzione di controllo anti-bot”.

La soluzione Bot Manager di Akamai, infatti, punta tutto sul riconoscere le attività che vengono generate da un utente reale rispetto a quelle generate da dei software automatici a caccia di dati o credenziali. “Tramite un algoritmo di machine learning che ha studiato il comportamento di milioni di utenti umani su siti Internet e web app,” – continua Buttiglione – “il nostro sistema è in grado di capire se un utente è umano o meno, attivando di volta in volta le azioni che si ritengono più opportune”.

Un effetto “collaterale” dell’usare una soluzione antibot per mitigare gli attacchi di credential stuffing, infatti, è che questa torna utile anche per gestire altre situazioni spiacevoli come la raccolta di informazioni da parte della concorrenza.

“Bloccare l’operato di un bot non è, di solito, la cosa migliore da fare.” – spiega ancora Buttiglione. Se un bot viene bloccato, chi lo controlla vede il problema e interviene per cercare una soluzione. Se, invece, al bot vengono fornite informazioni fasulle o se l’operato del bot viene rallentato artificiosamente, di solito il sistema automatico desiste dal tentativo o raccoglie dati che non saranno poi utilizzabili.

In un’era in cui le identità digitali sono messe a rischio da continue esfiltrazioni di dati, diventerà sempre più importante per le aziende riconoscere i propri utenti dal comportamento, relegando l’uso della password a un ruolo marginale nel garantire l’accesso ai servizi. Ma quanto costa installare un bot manager?

“Non abbiamo un listino ‘universale’ per il servizio di Bot Manager” – dice Buttiglione – “ in quanto il sistema va comunque tarato sui bisogni dell’azienda che lo usa, ma non servono budget da multinazionali per potersene avvalere. Anche aziende medio-piccole usano la nostra soluzione, ripagandola in buona parte con il risparmio che deriva dal miglior dimensionamento delle risorse di rete e dalla minor manutenzione che ne deriva”.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Altro in questa categoria

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...