Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Il protocollo di controllo remoto RDP è una voragine di sicurezza

Lug 20, 2018 Marco Schiaffino Approfondimenti, In evidenza, RSS, Software, Tecnologia 0

Sul Dark Web i pirati vendono migliaia di credenziali per l’accesso a servizi remoti, tra cui addirittura quello di un aeroporto internazionale. Come proteggersi?

Quello della pirateria informatica è un mercato estremamente fiorente e il Dark Web è la “piazza” in cui vengono venduti e acquistati ogni tipo di oggetti: dai malware alle credenziali rubate.

Tra i tanti tipi di “prodotti” disponibili sul mercato nero ce n’è uno, però, che dovrebbe far suonare un (sonoro) campanello di allarme ad amministratori IT ed esperti di sicurezza. Sono le credenziali per gli accessi RDP, che vengono vendute a prezzi ridicoli (la media è di 10 dollari) ma permettono di accedere a sistemi spesso estremamente “critici”.

L’esempio più eclatante, riportato da McAfee in un report dedicato al tema, è quello di un accesso ai servizi logistici di un aeroporto internazionale che chiunque può ottenere con un investimento di 10 dollari.

“L’uso del protocollo RDP per controllare a distanza server e servizi è una delle tante, incredibili, falle di sicurezza nel mondo dell’Information Technology” spiega Andrea Argentin, esperto di sicurezza CyberArk. “Il fatto che i pirati ci vadano a nozze non stupisce”.

Ma di cosa stiamo parlando esattamente? RDP (Remote Desktop Protocol) è un protocollo creato da Microsoft che consente di utilizzare a distanza una macchina come se ci si trovasse davanti alla tastiera., accessibile attraverso un sistema di autenticazione predefinito che utilizza il classico sistema basato su username e password.

“RDP è pensato per consentire un accesso rapido e facile da usare a un PC” spiega Argentin “ma non dovrebbe in nessun caso essere usato dall’esterno della rete senza protezioni aggiuntive. La sua compromissione consente di avere pieno accesso ai sistemi e può risolversi in un disastro”.

Un disastro che, a quanto pare, non riamane nel campo delle ipotesi ma che è già una concreta realtà. Il report di McAfee denuncia infatti l’esistenza di decine di shop online che permettono di acquistare credenziali di collegamenti RDP a prezzi bassissimi.

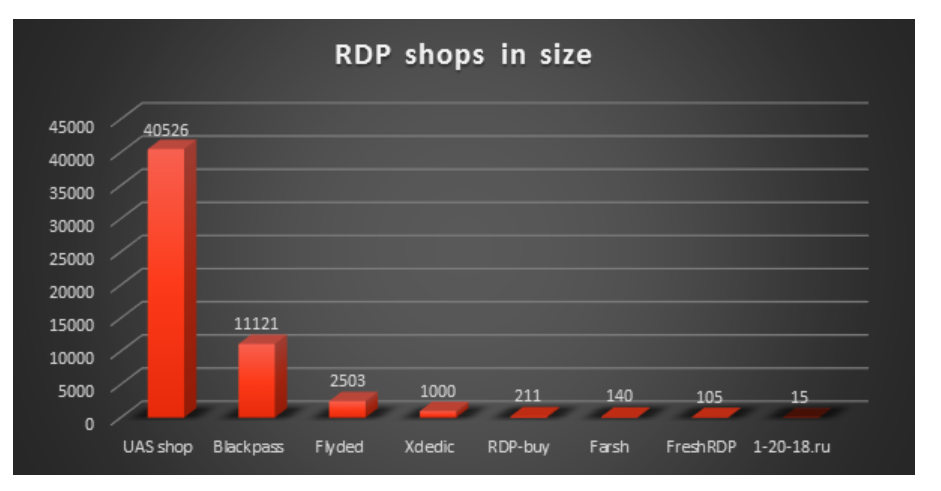

“Uno dei più famosi è Ultimate Anonimity Service” conferma Argentin. “Si tratta di uno store sul quale è possibile acquistare credenziali RDP scegliendole da un catalogo che comprende circa 40.000 account”.

Ultimate Anonimity Service è il servizio più usato dai pirati per vendere e comprare credenziali RDP.

Insomma: il quadro che ne deriva è una situazione in cui si incontrano da una parte una trascuratezza imperdonabile degli amministratori IT, dall’altra l’interesse (e iper-attivismo) dei pirati informatici, che riescono a fare incetta con sconcertante facilità delle credenziali per accedere ai servizi di remote desktop.

“Uno dei fattori che incidono di più nel determinare questa situazione è la pessima gestione delle credenziali e delle impostazioni di sicurezza” spiega Argentin. “Nella maggior parte dei casi si tratta di servizi RDP esposti su Internet che i pirati possono individuare facilmente usando strumenti di scansione o servizi online come Shodan”.

Ma per quanto riguarda le credenziali? Qui entrano in gioco le policy nella gestione dell’accesso al servizio. “Se chi gestisce i sistemi non si attiene scrupolosamente alle “buone pratiche” i pirati hanno gioco facile a violare i sistemi” spiega sempre Argentin. “La tecnica più usata dai pirati è quella del Brute Forcing, che però funziona solo quando gli amministratori non eseguono una corretta rotazione delle password”.

Il tema, quindi, è quello che conosciamo alla perfezione: se non si cambia la password ogni 30 o 60 giorni il rischio che venga scardinata aumenta esponenzialmente. E non ci vuole poi tanto: basta usare strumenti progettati ad hoc che prevedano periodi di time-out tali da non far scattare i meccanismi di difesa.

“Per i pirati non è un problema lasciare un software in funzione per un mese o due fino a quando non trova le credenziali giuste. Se nel frattempo non vengono cambiate, il gioco è fatto”.

POchi clic ed è possibile accedere a un account con privilegi di amministratore. E può trattarsi di un sistema decisamente “delicato” come il sistema di sorveglianza di un aeroporto…

Ma quali sarebbero le contromisure da predisporre per evitare simili buchi di sicurezza? Andrea Argentin, partendo dalla sua esperienza nel settore della protezione dell’identità digitale indica diversi aspetti da curare.

“Premesso che RDP è il peggior strumento immaginabile per svolgere il compito di fornire un accesso in remoto a un server, il primo passo sarebbe quello di proteggere la connessione con una VPN” spiega il ricercatore. “Per quanto riguarda le credenziali, è indispensabile stabilire una rotazione periodica che deve essere rispettata rigorosamente”.

Un aspetto, questo, che ultimamente è piuttosto controverso. Alcuni ricercatori hanno infatti sollevato il problema riguardante il fatto che il periodico cambio di password porta gli utenti a usare varianti della stessa passphrase rendendo più facile il lavoro dei pirati informatici.

“Tutto vero” conferma Argentin. “La generazione delle password dovrebbe infatti essere affidata a un sistema specializzato. Gli esseri umani non sono fatti per creare password. Tendiamo a utilizzare parole che per noi sono facili da indovinare, ma sono altrettanto facili da individuare per chi cerca di violare le credenziali di accesso”.

Meglio ancora sarebbe usare accorgimenti ulteriori, come l’uso di sistemi di autenticazione a due fattori o la generazione di token “usa e getta”. Tutti sistemi, questi, che però stentano ancora a prendere piede nonostante negli ultimi tempi le tecnologie per il loro utilizzo abbiano fatto passi da gigante.

“L’uso ridotto di sistemi di autenticazione robusti è un elemento sconcertante” conclude Argentin. “Se fino a qualche tempo fa potevano essere giustificabili con il fatto che fosse difficile e complicato implementarli, di fronte alle tecnologie attuali il loro mancato utilizzo può avere origine solo in una carenza di quella che nel settore chiamiamo cultura della sicurezza”.

- Andrea Argentin, CyberArk, Marco Schiaffino, McAfee, Password, RDP, Remote Desktop Protocol, Windows

Articoli correlati

-

Scoperto un RAT per Windows che...

Scoperto un RAT per Windows che...Mag 30, 2025 0

-

Una patch di Windows introduce una...

Una patch di Windows introduce una...Apr 28, 2025 0

-

ClickFix: torna la campagna di phishing...

ClickFix: torna la campagna di phishing...Mar 17, 2025 0

-

DeepSeek: il top della tecnologia...

DeepSeek: il top della tecnologia...Gen 31, 2025 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...