Aggiornamenti recenti Aprile 24th, 2024 2:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una nuova campagna di CoralRaider distribuisce infostealer tramite cache CDN

- Come ToddyCat continua a sottrarre dati sensibili su larga scala

- Kaspersky Next: protezione efficace e automatizzata degli endpoint

- È stato creato un worm gestito dall’IA capace di propagarsi tra i sistemi informatici

- CERT-AGID 13 – 19 aprile 2024: ben 29 campagne malevole e 285 IOC!

Pirati prendono di mira i centri assistenza Samsung in Italia

Lug 17, 2018 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Gli attacchi puntavano a compromettere i PC dei dipendenti con un trojan. Gli esperti: “un attacco preparato con cura maniacale”.

I dettagli sono stati pubblicati solo adesso, ma gli attacchi che hanno preso di mira i centri di assistenza di Samsung Italia sono in realtà cominciati lo scorso 2 aprile, giorno in cui è stata individuata la prima email infetta.

Come spiegano Gianfranco Tonello, Federico Girotto e Michele Zuin in un report pubblicato dalla società di sicurezza TG Soft, l’episodio sembra una replica di un attacco portato nel mese di marzo in Russia, che aveva sempre come obiettivo Samsung.

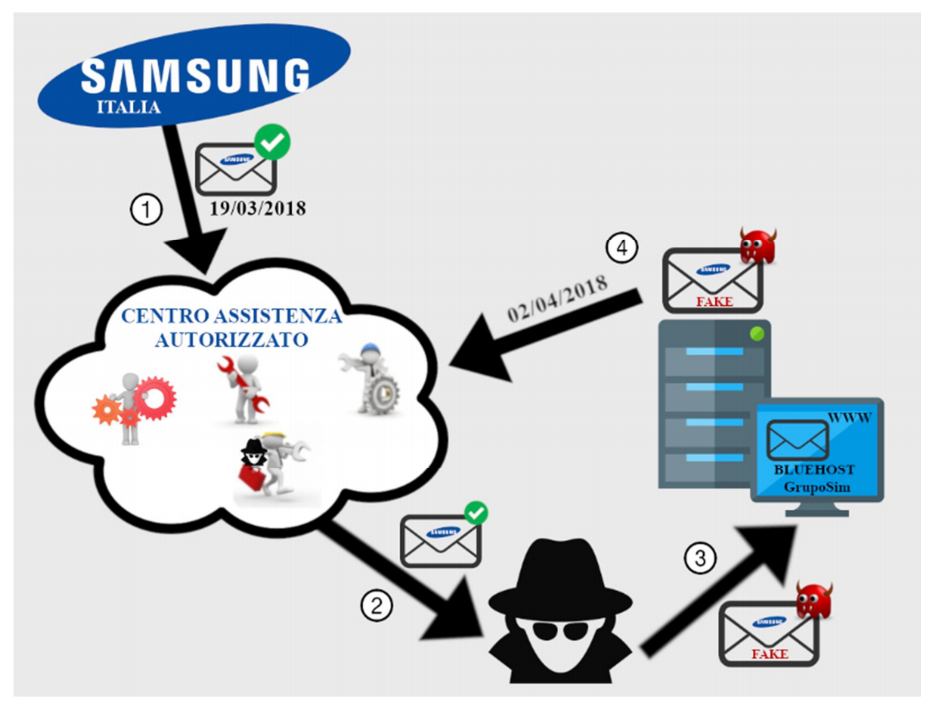

Tutto inizia con un’email (oggetto: “Comunicazione 18-061: gestione centri non autorizzati”) che sembra provenire da un indirizzo legittimo di Samsung e, per la precisione, dall’IT Service Manager di Samsung Italia. Il messaggio è scritto in italiano perfetto e contiene anche i contatti reali (numero di telefono ed email) del presunto mittente.

Allegato al messaggio c’è un file Excel chiamato QRS non autorizzati.xlsx che contiene effettivamente un elenco dei centri di assistenza non autorizzati, ma non solo: al suo interno c’è anche una porzione di codice che sfrutta una vulnerabilità di Office.

Si tratta di una falla di sicurezza conosciuta (CVE-2017-11882), di cui abbiamo parlato in questo articolo, che avvia l’esecuzione del malware sul computer in cui viene aperto il file. Una tecnica particolarmente insidiosa, poiché a differenza di quanto accade con altre vulnerabilità (per esempio quelle basate su comandi Macro) non visualizza alcun messaggio al momento dell’esecuzione.

In questo specifico caso, però, l’attacco è ancora più subdolo. La vulnerabilità, infatti, avvia il download del malware da un server che secondo i ricercatori è collegato a un centro di assistenza autorizzato Samsung.

Secondo i ricercatori, è probabile che i pirati abbiano intercettato l’email originale proveniente da Samsung, abbiano modificato l’allegato inserendo il codice malevolo e abbiano poi inviato nuovamente il messaggio ai dipendenti dell’azienda.

Il file scaricato al momento dell’apertura del file Excel viene memorizzato sul computer con il nome di notepad.exe, al cui interno c’è un altro eseguibile chiamato o BootstrapCS.exe.

È quest’ultimo a occuparsi dell’installazione del trojan, non prima di aver eseguito una serie di controlli per assicurarsi di non essere all’interno di una sandbox o di un sistema virtuale.

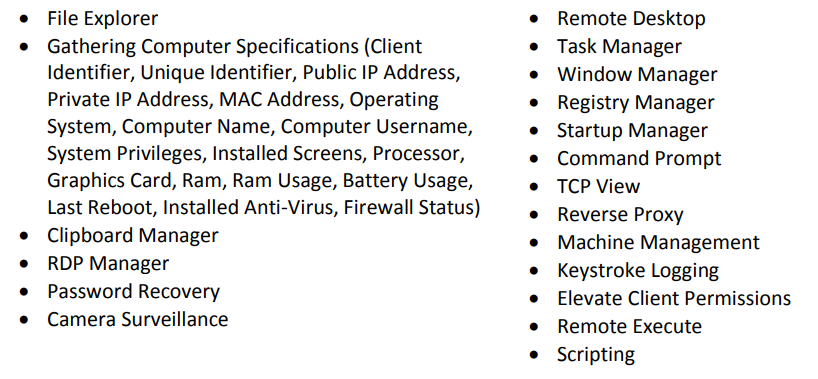

Il trojan non è un capolavoro dal punto di vista tecnico: si tratta in pratica di una versione modificata di Imminent-Monitor, un software commerciale con funzioni di controllo remoto che permette però di fare quello che si vuole sul computer.

Un elenco delle funzioni disponibili attraverso Imminent-Monitor. Ce n’è abbastanza per raccogliere un bel po’ di informazioni…

A quanto pare, però, i pirati che si nascondono dietro questa campagna di attacchi non amano correre rischi e preferiscono avere la certezza di poter agire con la massima libertà.

A questo scopo utilizzerebbero il software di controllo remoto per installare altri trojan (Revcode WebMonitor e Bladabindi) che hanno diverse funzioni di spionaggio, tra cui la possibilità di registrare dalla webcam e dal microfono, catturare schermate dal monitor, registrare tutto ciò che viene digitato sulla tastiera e copiare il contenuto degli appunti.

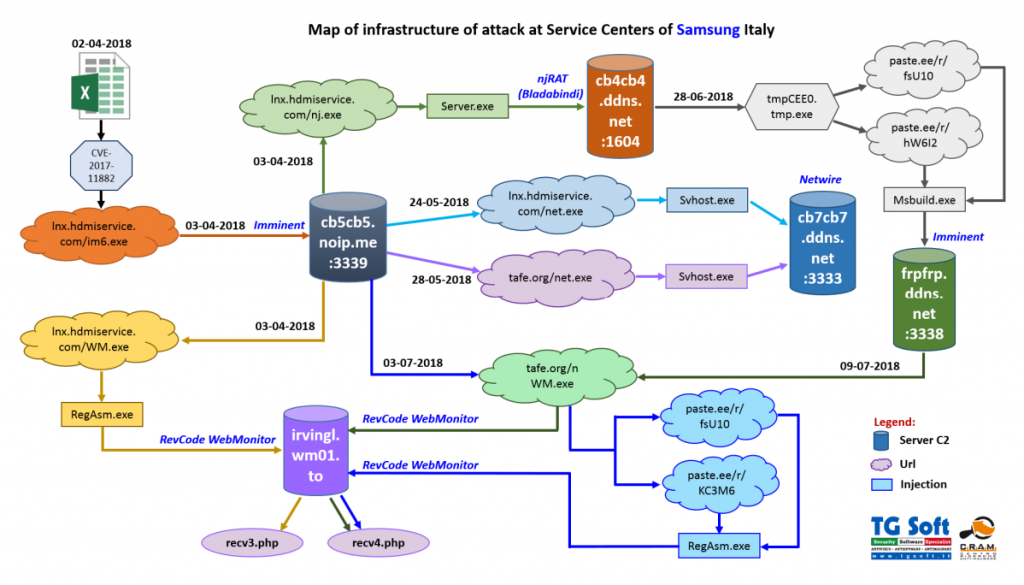

Tanto per non sbagliare, i cyber-criminali hanno inoltre associato a ogni trojan (nel corso della campagna ii ricercatori ne hanno identificati 5 varianti diverse) un server Command and Control differente.

Lo schema dell’infrastruttura usata dai pirati rende l’idea della complessità dell’attacco.

Secondo i ricercatori, l’attacco avrebbe avuto l’obiettivo di colpire (o cercare di colpire) tra i 200 e i 300 bersagli all’interno dell’ecosistema dei centri di assistenza Samsung.

Nessuna idea, invece, di quale potesse essere lo scopo finale dei cyber-criminali. Ma una volta messe le mani sui computer che gestiscono una rete di quelle dimensioni, crediamo che ai pirati non sarebbe rimasto che l’imbarazzo della scelta.

Articoli correlati

-

Attaccanti distribuiscono trojan usando...

Attaccanti distribuiscono trojan usando...Mar 14, 2024 0

-

Scoperta una nuova versione di Bifrost...

Scoperta una nuova versione di Bifrost...Mar 01, 2024 0

-

Trend Micro e INTERPOL hanno...

Trend Micro e INTERPOL hanno...Feb 22, 2024 0

-

GoldPickaxe, il malware iOS che ti ruba...

GoldPickaxe, il malware iOS che ti ruba...Feb 15, 2024 0

Altro in questa categoria

-

Una nuova campagna di CoralRaider...

Una nuova campagna di CoralRaider...Apr 24, 2024 0

-

Come ToddyCat continua a sottrarre dati...

Come ToddyCat continua a sottrarre dati...Apr 24, 2024 0

-

Kaspersky Next: protezione efficace e...

Kaspersky Next: protezione efficace e...Apr 23, 2024 0

-

È stato creato un worm gestito...

È stato creato un worm gestito...Apr 23, 2024 0

La privacy c’ha rotto il…

Chiacchierata con i lettori sul tema della privacy

Approfondimenti

-

Come ToddyCat continua a sottrarre dati sensibili su larga...

Come ToddyCat continua a sottrarre dati sensibili su larga...Apr 24, 2024 0

ToddyCat, un gruppo APT che colpisce prevalentemente... -

L’IA generativa complica la gestione sicura delle...

L’IA generativa complica la gestione sicura delle...Apr 18, 2024 0

La corsa all’IA generativa ha spinto i produttori di... -

LockBit: scoperta una nuova variante in grado di...

LockBit: scoperta una nuova variante in grado di...Apr 16, 2024 0

LockBit continua a colpire le organizzazioni di tutto il... -

Le aziende italiane peccano nella sicurezza degli ambienti...

Le aziende italiane peccano nella sicurezza degli ambienti...Apr 15, 2024 0

Il 41% delle imprese italiane subisce mensilmente attacchi... -

Cresce il numero di credenziali compromesse: bisogna...

Cresce il numero di credenziali compromesse: bisogna...Apr 12, 2024 0

In occasione del Privacy Tour 2024, l’iniziativa del...

Minacce recenti

Il ransomware Akira ha ottenuto più di 42 milioni di dollari di riscatto

Le aziende italiane peccano nella sicurezza degli ambienti OT

Una vulnerabilità HTTP/2 espone i server ad attacchi DoS

Off topic

-

Maythefourth: La caduta dell’Impero Galattico è...

Maythefourth: La caduta dell’Impero Galattico è...Mag 04, 2018 0

E se vi dicessimo che la saga di Star Wars ... -

Gli hacker e il cinema: i dieci migliori film secondo...

Gli hacker e il cinema: i dieci migliori film secondo...Nov 14, 2016 2

Abbiamo rubato al blog di Kaspersky un vecchio pezzo di... -

Campione di scacchi blinda il PC. “Paura degli hacker”

Campione di scacchi blinda il PC. “Paura degli hacker”Nov 08, 2016 2

Il numero uno degli scacchi mondiali Magnus Carlsen ha... -

L’autore di fsociety pensa di essere Mr. Robot, ma è un...

L’autore di fsociety pensa di essere Mr. Robot, ma è un...Ott 28, 2016 0

Il pirata informatico che ha creato il ransomware cerca... -

Yahoo sospende l’inoltro delle email. Paura di un esodo...

Yahoo sospende l’inoltro delle email. Paura di un esodo...Ott 11, 2016 0

Dopo la raffica di figuracce, l’azienda sospende per...

Post recenti

-

Una nuova campagna di CoralRaider distribuisce infostealer...

Una nuova campagna di CoralRaider distribuisce infostealer...Apr 24, 2024 0

I ricercatori di Cisco Talos hanno scoperto una nuova... -

Come ToddyCat continua a sottrarre dati sensibili su larga...

Come ToddyCat continua a sottrarre dati sensibili su larga...Apr 24, 2024 0

ToddyCat, un gruppo APT che colpisce prevalentemente... -

Kaspersky Next: protezione efficace e automatizzata degli...

Kaspersky Next: protezione efficace e automatizzata degli...Apr 23, 2024 0

In occasione dell’Italian Partner Conferencetenutasi... -

È stato creato un worm gestito dall’IA capace di...

È stato creato un worm gestito dall’IA capace di...Apr 23, 2024 0

Un team di ricercatori ha sviluppato quello che ritengono... -

CERT-AGID 13 – 19 aprile 2024: ben 29 campagne malevole e...

CERT-AGID 13 – 19 aprile 2024: ben 29 campagne malevole e...Apr 22, 2024 0

Nel periodo compreso tra il 13 e il 19 aprile,...