Aggiornamenti recenti Luglio 10th, 2025 2:02 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

- CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Attacco mirato su dispositivi iOS colpisce l’India

Lug 17, 2018 Marco Schiaffino Attacchi, Malware, News, RSS 0

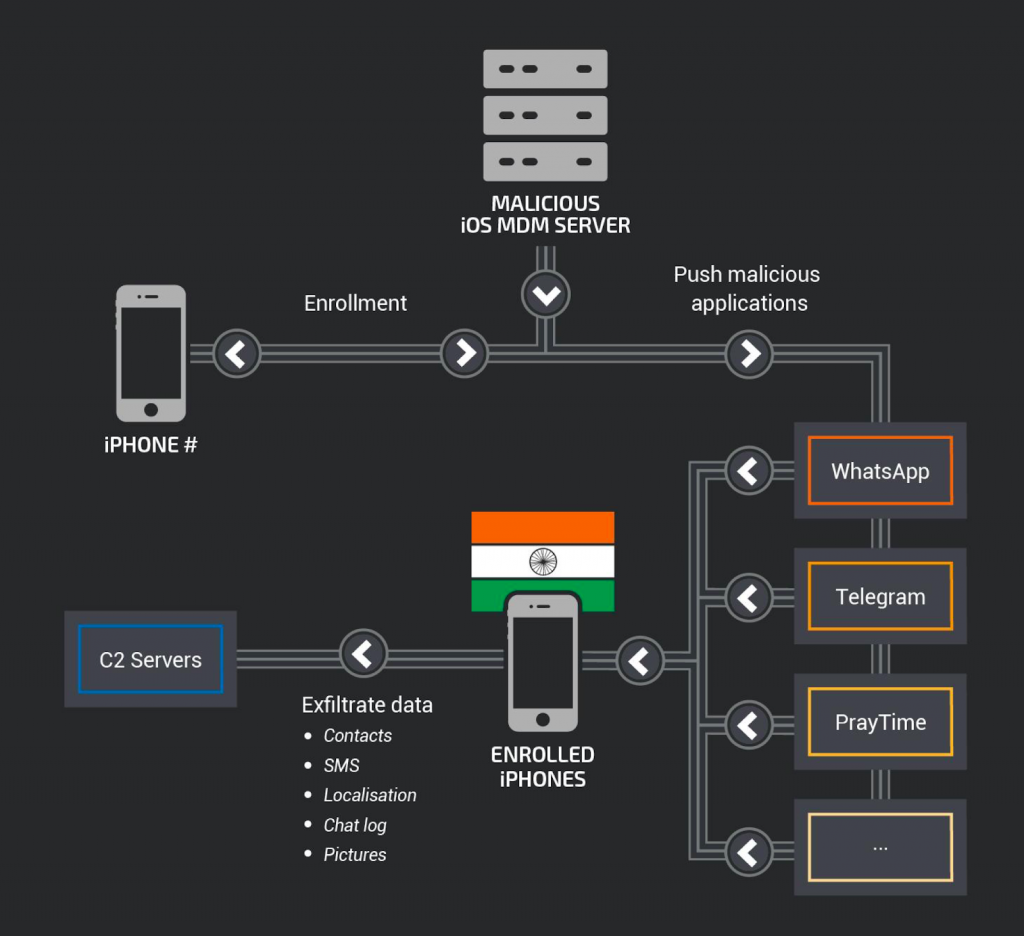

I malware sono stati installati solo su 13 iPhone utilizzando un software per la gestione dei dispositivi mobile e dei certificati creati ad hoc.

Quando si parla di attacchi mirati, di solito i resoconti riportano un numero piuttosto esiguo di infezioni. Nel caso descritto dai ricercatori di Talos, il team di sicurezza indipendente creato da Cisco, il numero delle vittime è però un vero “record negativo: solo 13 dispositivi infettati.

Le stranezze, però, non si fermano qui. Secondo quanto si legge nel report dei ricercatori Talos, la strategia per portare l’attacco è quantomeno singolare.

Il pirata informatico in questione, infatti, è riuscito a installare sugli iPhone in questione un Mobile Device Manager open source (un software normalmente usato dalle aziende per gestire le applicazioni installate sui dispositivi aziendali) attraverso il quale ha poi installato le applicazioni infette.

Secondo i ricercatori, l’installazione dell’MDM sarebbe avvenuta o attraverso l’accesso fisico ai telefoni, o attraverso tecniche (molto efficaci aggiungiamo noi) di social engineering.

La procedura, infatti, è piuttosto complessa e prevede una serie di conferme da parte dell’utente che non possono essere mascherate in alcun modo. Insomma: chi ha installato il programma sul dispositivo non poteva pensare che si trattasse di una normale applicazione.

Di qui la conclusione che l’MDM sia stato aggiunto manualmente da qualcuno che ha avuto la possibilità di mettere le mani sui telefoni (un falso tecnico?) o che il pirata sia riuscito a “convincere” in qualche modo le vittime a installarlo volontariamente.

Gli unici indizi sulla provenienza dell’attacco si possono ricavare dal certificato digitale usato per l’installazione dell’MDM, che risulta essere stato rilasciato in Russia. Come ben sappiamo, però, questo vuol dire veramente poco. Tutte le vittime, invece erano indiane.

Una volta installato il software, il cyber-spione si è trovato in una posizione di forza senza precedenti, con la possibilità di installare ciò che desiderava sui telefoni.

Come si legge nel report, la sua attività si è ispirata alla massima prudenza: ha infatti sostituito alcune app legittime (tra cui Whatsapp e Telegram) con versioni “modificate” che avevano funzioni in più. L’iniezione è avvenuta attraverso una tecnica chiamata BOptions e prevede l’iniezione di librerie dinamiche nelle applicazioni originali.

Risultato: gli iPhone controllati dal pirata si sono trasformati in perfetti strumenti di spionaggio, in grado di esfiltrare dati, messaggi e altre informazioni (come la posizione e i contatti memorizzati in rubrica) a un server Command and Control.

Articoli correlati

-

Apple risolve un bug 0-day di WebKit...

Apple risolve un bug 0-day di WebKit...Mar 12, 2025 0

-

Brutto momento per la crittografia in...

Brutto momento per la crittografia in...Feb 28, 2025 0

-

Una nuova backdoor in GoLang sfrutta...

Una nuova backdoor in GoLang sfrutta...Feb 17, 2025 0

-

Apple rilascia un fix per un bug 0-day...

Apple rilascia un fix per un bug 0-day...Feb 11, 2025 0

Altro in questa categoria

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

-

Ingram Micro, dietro l’alt dei...

Ingram Micro, dietro l’alt dei...Lug 07, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di... -

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...Lug 07, 2025 0

Nella settimana appena trascorsa, il CERT-AGID ha...