Aggiornamenti recenti Luglio 4th, 2025 3:43 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

Microsoft e Intel ancora nei guai per Meltdown e Spectre

Apr 04, 2018 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 1

L’azienda di Satya Nadella pubblica la terza (terza!) correzione per la patch di Windows. Intel blocca gli aggiornamenti per 230 processori.

Ci avevano detto che sarebbe stata una faccenda complicata, ma la vicenda legata alle vulnerabilità Spectre e Meltdown sta raggiungendo sviluppi degni di una sit-com anni ’80.

Vero è che le vulnerabilità individuate all’inizio dell’anno riguardano aspetti “profondi” del funzionamento delle moderne CPU, ma a guardare ciò che sta succedendo nel mondo dell’IT a seguito della pubblicazione delle vulnerabilità viene da chiedersi se tutti non potessero fare un respiro profondo prima di buttarsi in una corsa all’aggiornamento che ormai rasenta il comico.

Partiamo da Microsoft. L’azienda di Redmond ha pubblicato gli aggiornamenti per correggere Meltdown a tempo di record (anche se con qualche complicazione di troppo) portando tutti a pensare che la falla di sicurezza che affligge le sole CPU di Intel fosse tutto sommato la più facile da contrastare.

Tutto sbagliato. A distanza di poche settimane (la prima patch è stata rilasciata a gennaio) si scopre che gli aggiornamenti (sia quello di gennaio, sia quello di febbraio) tappavano un buco ma aprivano una nuova voragine (CVE-2018-1038) in Windows 7 e Windows Server 2008 R2, scardinando uno dei sistemi di sicurezza che dovrebbe “contenere” le informazioni sensibili nell’area protetta della CPU.

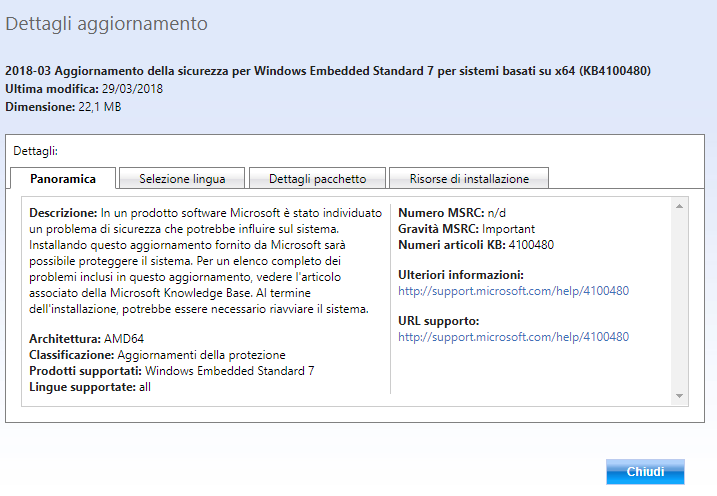

Ora viene fuori non solo che l’aggiornamento di marzo (KB4088878) non aveva risolto del tutto il problema, ma che anche il seguente (KB4100480, realizzato appositamente per correggere il precedente) ha lasciato dei “buchi” e, nel dettaglio, non potrebbe essere installato attraverso Windows Server Update Services.

Diciamo che la frase “Installando questo aggiornamento fornito da Microsoft sarà possibile proteggere il sistema” era un po’ ottimistica.

Microsoft ora ha annunciato un ulteriore patch (prevista a giorni) che dovrebbe mettere fine alla saga. E speriamo che la quarta volta sia quella buona…

Dalle parti di Intel, però, le cose non vanno molto meglio. Dopo le polemiche legate al presunto calo di prestazioni delle sue CPU e al litigio con Linus Torvalds sulla via da seguire per proteggere i processori dagli attacchi basati su Spectre, sembrava che le cose si avviassero a una soluzione, grazie anche all’aiuto di Microsoft nella distribuzione degli aggiornamenti del Microcode che consentirebbero di mitigare il rischio di attacchi basati su Spectre.

L’idea di base, insomma, era che Intel fosse in grado di rilasciare aggiornamenti del firmware che risolvessero il problema per i processori già in circolazione e lavorasse per eliminare il bug CVE-2017-5715 in quelli di prossima produzione.

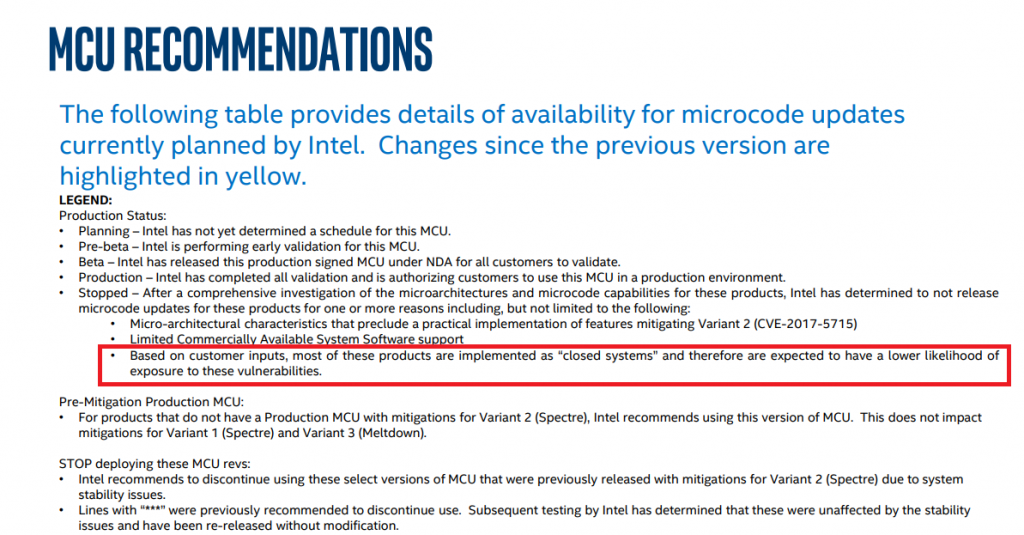

L’ultimo documento-guida pubblicato da Intel, però, disattende le aspettative. Il produttore, infatti, avrebbe bloccato lo sviluppo degli aggiornamenti per alcune famiglie di CPU.

Le motivazioni? Alcuni dei processori in questione, a quanto si legge, hanno un Microcode con caratteristiche tali da impedire l’implementazione delle correzioni. Altri hanno un livello di supporto “limitato”, che rende problematico l’aggiornamento.

L’ultimo caso, infine, è quello che sfonda decisamente la barriera del ridicolo e lo citiamo letteralmente: “Sulla base di quanto riportato dagli utenti, molti di questi prodotti sono stati implementati come “sistemi chiusi” e di conseguenza ci si aspetta che siano difficilmente esposti ad attacchi basati su queste vulnerabilità”.

La giustificazione inserita nell’introduzione del documento-guida è di quelle che lasciano davvero perplessi.

Il ragionamento, qui, è il seguente: visto che Spectre v.2 può essere sfruttato solo nel caso in cui un computer è stato compromesso da un malware, se il computer in questione non rischia di essere infettato non serve realizzare una patch.

Andando a guardare l’elenco dei processori per cui è stato bloccato lo sviluppo degli aggiornamenti si nota infatti che molti di questi sono CPU dedicati al settore enterprise (a partire dagli Xeon, ma ci sono dentro anche molti Celeron un po’ datati) che molto probabilmente “girano” su sistemi che non sono esposti direttamente su Internet. Di qui a considerarli “sicuri”, però, ne passa parecchio.

Articoli correlati

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

-

Microsoft rilascia patch per 67 bug, di...

Microsoft rilascia patch per 67 bug, di...Giu 11, 2025 0

-

Microsoft e CrowdStrike collaborano per...

Microsoft e CrowdStrike collaborano per...Giu 03, 2025 0

-

Defender for Endpoint bloccherà gli IP...

Defender for Endpoint bloccherà gli IP...Apr 16, 2025 0

Altro in questa categoria

-

Un cartello messicano ha spiato...

Un cartello messicano ha spiato...Lug 04, 2025 0

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un cartello messicano ha spiato l’FBI hackerando i...

Un cartello messicano ha spiato l’FBI hackerando i...Lug 04, 2025 0

Il Sinaloa, un cartello messicano, è riuscito ad... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una...

One thought on “Microsoft e Intel ancora nei guai per Meltdown e Spectre”