Aggiornamenti recenti Luglio 14th, 2025 4:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

- Un gruppo APT statunitense ha attaccato industrie cinesi

Torna la botnet Satori e questa volta attacca i miner per Ethereum

Gen 18, 2018 Marco Schiaffino Attacchi, In evidenza, Malware, Minacce, News, RSS, Worms 1

La nuova variante del worm prende il controllo dei miner e dirotta la cripto-valuta generata sul conto del pirata informatico.

Possiamo dirlo: la notizia dello smantellamento della botnet Satori era decisamente prematura. A meno di un mese di distanza dall’azione che ha messo K.O. i server Command and Control che gestivano gli oltre 500.000 dispositivi IoT infettati dal worm, i ricercatori hanno individuato una nuova variante.

La nuova incarnazione di Satori, per fortuna, sembra diffondersi molto più lentamente della precedente, ma gli analisti segnalano una differenza sostanziale: ai due exploit utilizzati in precedenza (uno prende di mira i dispositivi Realteck SDK, l’altro i router Huawei) se n’è aggiunto un terzo.

Si tratta di una tecnica di attacco che fa leva sulla vulnerabilità di un software chiamato Claymore Miner, che viene usato per generare Ethereum.

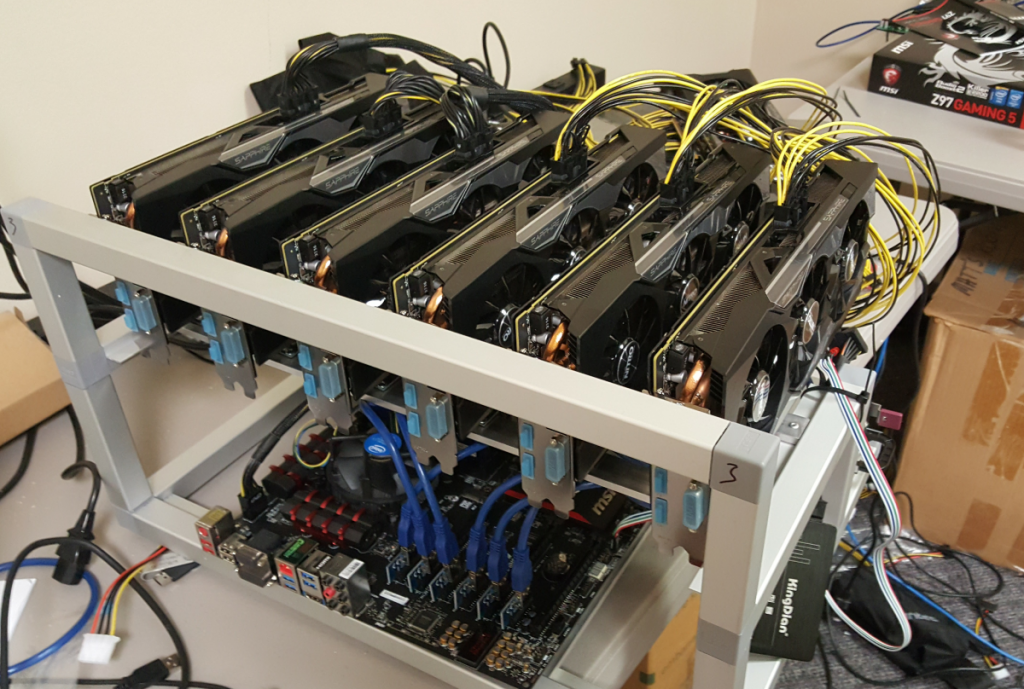

Nonostante sia meno redditizio rispetto a un tempo, ci sono ancora tantissime persone che usano i cosiddetti miner hardware per raggranellare qualche soldo generando cripto-valuta. Si tratta di dispositivi basati su potenti GPU (i processori grafici sono più efficienti in questo tipo di calcoli) che passano ore a macinare blockchain e restituiscono in cambio cripto-monete.

I miner utilizzano numerose schede video in parallelo per processare i complessi calcoli necessari a generare cripto-valuta. Nel caso di Bitcoin il consumo di energia elettrica è ormai superiore al valore dei Bitcoin ottenuti, ma altre monete digitali come Ethereum garantiscono ancora un buon margine di guadagno.

Satori, secondo quanto ricostruito dai ricercatori di Netlab (il loro post su questa pagina è in cinese, ma la traduzione in inglese con Translator è discretamente leggibile – ndr) non si limita a scansire le porte 37215 e 52869 come in passato, ma attacca anche i dispositivi che hanno attiva la porta 3333, quella usata da Claymore Miner per ricevere i comandi in remoto.

Una volta ottenuto l’accesso (i dettagli della vulnerabilità non sono stati resi pubblici per non consentire ad altri cyber-criminali di sfruttarla) il worm modifica le impostazioni di Claymore Miner dirottando gli Ethereum sul wallet del pirata informatico che controlla la botnet.

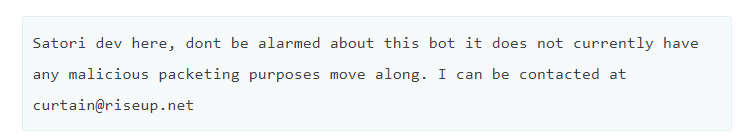

Sulla macchina viene lasciato anche un messaggio da parte dell’autore del worm, che punta a “tranquillizzare” il legittimo proprietario rassicurandolo sul fatto che il bot installato non è pericoloso. Naturalmente sta mentendo: il suo scopo è infatti quello di rubare gli Ethereum direttamente alla fonte.

Chissà se qualcuno è talmente ingenuo da prendere sul serio questo messaggio. Tanto più che basta una ricerca su Internet per capire che Satori non è esattamente innocuo…

Secondo i ricercatori, negli ultimi 10 giorni questa tecnica gli avrebbe permesso di intascare poco meno di 1.000 dollari, ma considerato il fatto che la botnet è in espansione (le analisi di Labnet parlano di alcune centinaia di migliaia di miner attivi su Internet) è prevedibile che i suoi guadagni aumentino piuttosto rapidamente.

Articoli correlati

-

Zscaler estende l’architettura Zero...

Zscaler estende l’architettura Zero...Nov 28, 2024 0

-

Malware mobile in aumento: trovate...

Malware mobile in aumento: trovate...Ott 31, 2024 0

-

I rischi dei dispositivi IoT obsoleti e...

I rischi dei dispositivi IoT obsoleti e...Ago 29, 2024 0

-

La quasi totalità degli attacchi a...

La quasi totalità degli attacchi a...Lug 09, 2024 0

Altro in questa categoria

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un attacco informatico colpisce Call of...

Un attacco informatico colpisce Call of...Lug 10, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Un gruppo APT statunitense ha attaccato industrie cinesi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di...

One thought on “Torna la botnet Satori e questa volta attacca i miner per Ethereum”