Aggiornamenti recenti Luglio 1st, 2025 3:44 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Ecco come i pirati attaccano le caselle email aziendali con KnockKnock

Ott 10, 2017 Marco Schiaffino Attacchi, Hacking, Intrusione, Leaks, News, RSS 0

Gli attacchi portati da un gruppo di professionisti che riescono a passare inosservati. Il loro obiettivo sono i servizi di comunicazione aziendali.

Quanto può valere un account di posta elettronica per un pirata informatico? Dipende: nel caso del gruppo individuato dai ricercatori di Skyhigh Networks può rappresentare una vera miniera d’oro.

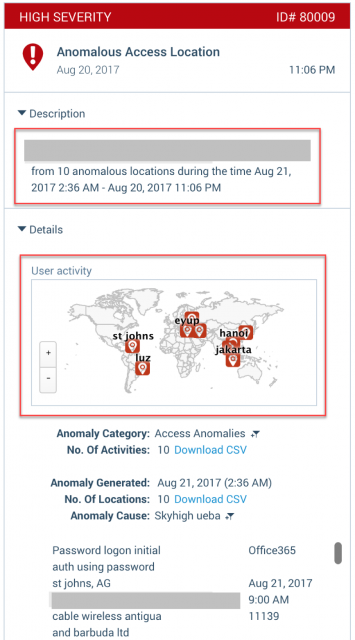

Il gruppo, che sfrutta una tecnica di attacco battezzata con il nome di KnockKnock, prende di mira i sistemi di posta Office 365 e punta specificatamente a determinati account aziendali. In particolare a quelli collegati all’automazione, ai servizi, al marketing e più in generale alle comunicazioni interne alla società.

Le ragioni sono molteplici. Prima di tutto perché, paradossalmente, sono gli account più vulnerabili. Trattandosi di account “di servizio”, infatti, non hanno solitamente un sistema di protezione con autenticazione a due fattori. In secondo luogo perché consentono l’accesso a servizi e dati che gli altri utenti non possono raggiungere.

Inoltre si tratta di indirizzi email che i dipendenti considerano attendibili e, una volta compromessi, permettono ai pirati di inviare malware o collegamenti a siti compromessi potendo contare sul fatto che i destinatari li considereranno affidabili.

Vista la posta in gioco, non c’è da stupirsi del fatto che i pirati preferiscano muoversi con accortezza per non rischiare di essere scoperti. Nonostante l’attacco sia portato attraverso una forma di brute-forcing (provando cioè numerose password fino a che non si “azzecca” quella giusta) i cyber-criminali ne hanno limitato il volume per aggirare i controlli di sicurezza.

Secondo i ricercatori, l’attacco viene portato attraverso una piccola botnet composta da circa 80 dispositivi distribuiti su 63 reti diverse. Per ogni account, inoltre, non vengono fatti più di 5 tentativi di accesso.

Un modus operandi decisamente diverso dai normali attacchi di brute forcing, che di solito colpiscono a tappeto tutti gli account di posta (in questo caso parliamo di una media di meno del 2% degli account aziendali) e cercano di eseguire il maggior numero di tentativi di accesso possibili.

Pochi tentativi di accesso distribuiti nel tempo. Se non si utilizzano sistemi di analisi evoluti l’attacco rischia di passare completamente inosservato.

Una volta ottenuto l’accesso a un account, i pirati di solito creano delle regole per la posta in arrivo in modo da esfiltrare i messaggi e nascondere l’operazione. Secondo i ricercatori di Skyhigh Networks, i pirati scelgono con cura anche il malware che intendono distribuire, tarandolo sulla tipologia dell’azienda che vogliono compromettere.

Secondo quanto emerge dal report, gli attacchi sarebbero iniziati nel maggio del 2017 e potrebbero essere collegati a un’altra ondata di attacchi con caratteristiche simili di cui l’azienda ha reso pubblici i dettagli a luglio.

In quel caso, però, i bersagli erano alcuni account selezionati sulla base dell’opportunità. I cyber-criminali hanno infatti sfruttato la diffusione su Internet dei dati personali rubati a Linkedin nel 2012, cercando di sfruttare quelle informazioni a loro vantaggio.

La logica è la solita: una volta conosciuta la password usata per un servizio, la si utilizza nella speranza che la vittima abbia usato la stessa parola di accesso (o magari una sua variante) anche per altre credenziali.

La cosa curiosa è che, piuttosto che indagare per scoprire l’indirizzo email delle potenziali vittime, i cyber-criminali hanno messo a punto un sistema automatizzato per provare tutte le più probabili sintassi dell’indirizzo di posta (come nomecognome@azienda.it; nome.cognome@azienda.it; cognome.nome@azienda.it; etc.) nella speranza di azzeccare quello giusto.

Anche in quel caso, però, il numero di tentativi erano limitati ed era evidente la volontà del gruppo di passare quanto più possibile inosservati.

Articoli correlati

-

Nuove misure da Microsoft contro gli...

Nuove misure da Microsoft contro gli...Ott 12, 2022 0

-

Windows 11 alza le difese contro gli...

Windows 11 alza le difese contro gli...Lug 25, 2022 0

-

Rischio ransomware in OneDrive e...

Rischio ransomware in OneDrive e...Giu 22, 2022 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

Altro in questa categoria

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per...