Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Il trojan Dridex ora si diffonde con l’attacco “AtomBombing”

Mar 01, 2017 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS, Trojan 0

La tecnica di exploit per Windows è stata individuata mesi fa, ma non c’è una patch per correggerla. IBM: “Difficile individuarlo”.

Tutti sapevano che prima o poi sarebbe successo, ma l’utilizzo dell’attacco battezzato “AtomBombing” da parte del trojan Dridex rischia di prendere in contropiede tutti i software di sicurezza.

La tecnica di attacco, scoperta e resa pubblica dai ricercatori di enSilo lo scorso ottobre, permette di sfruttare le atom table di Windows per eseguire un’iniezione di codice all’interno di un programma, con buone probabilità di aggirare i controlli degli antivirus.

Sempre i ricercatori di enSilo avevano chiarito in quell’occasione che aspettarsi una patch in grado di bloccare l’attacco era impossibile, visto che il funzionamento delle atom table è una delle “colonne” nell’architettura di Windows.

Fino a oggi, però, l’ipotesi che un malware la utilizzasse era pura teoria. Ora i ricercatori del team X-Force di IBM hanno individuato un trojan che usa AtomBombing per attaccare i PC Windows.

Si tratta della versione 4 di Dridex, un trojan bancario comparso per la prima volta nel 2014 che da allora ha subito numerose metamorfosi.

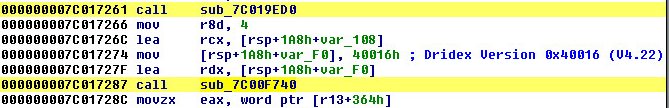

La versione del malware è indicata all’interno del codice del trojan stesso.

Dridex, a quanto scrivono i ricercatori, è stato sviluppato sulla base di un trojan più vecchio chiamato Bugat e sarebbe utilizzato da un’organizzazione criminale che prende di mira sistematicamente il settore bancario, rubando le credenziali di accesso delle vittime. La nuova campagna di diffusione, in particolare, starebbe interessando il Regno Unito ed è stata individuata il mese scorso.

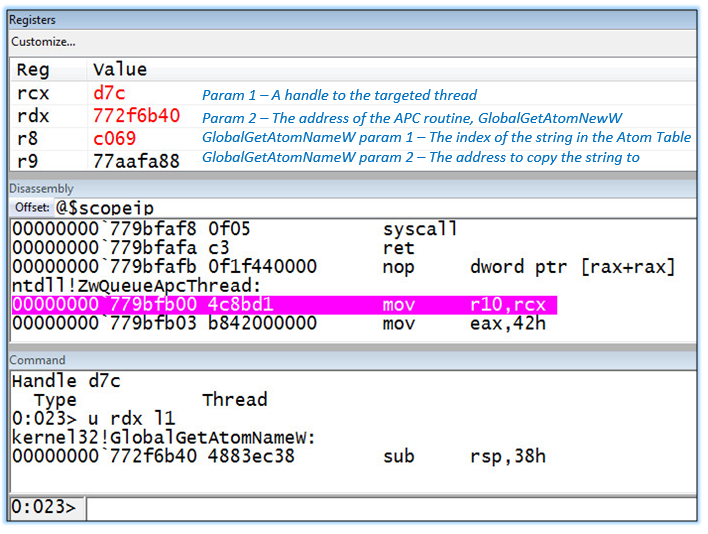

Stando all’analisi di IBM, Dridex v4 utilizza in parte la tecnica descritta da enSilo nel report di ottobre. I passaggi ipotizzati dai ricercatori, infatti, erano numerosi: utilizzare le atom table e le API NtQueueApcThread per eseguire un’injection in un processo attivo, importare il codice del payload in uno spazio di memoria accessibile in scrittura e lettura (RW), eseguirlo e poi ripristinare il processo originale.

Il trojan segue i primi passaggi, ma utilizza poi delle tecniche alternative per ottenere i permessi di esecuzione e per l’esecuzione stessa. Di conseguenza, l’attacco ha una maggiore visibilità rispetto a quanto immaginato in uno scenario tipico.

Una delle fasi di iniezione del codice attraverso le atom table.

Dridex, infatti, deve in ogni caso eseguire una serie di operazioni che (ora che si conoscono) possono essere rilevate dai software antivirus.

La versione aggiornata del trojan, in ogni caso, integra anche alcune novità che secondo i ricercatori di IBM lo rendono più efficace rispetto alle vecchie edizioni.

Tra queste l’introduzione di un sistema che varia costantemente gli hash usati per la sua identificazione nelle impostazioni, rendendo più difficile il suo rilevamento attraverso i controlli automatici.

I pirati informatici hanno inoltre migliorato il sistema crittografico usato per proteggere i dati di configurazione del trojan, tra i quali ci sono per esempio le URL relative alle banche che prende di mira.

Il malware, infine, adotta una nuova tecnica per garantirsi l’avvio a ogni accensione del computer. Al momento dell’infezione, Dridex sposta un file eseguibile legittimo dalla cartella system32 a un’altra directory e inserisce nella stessa cartella una DLL col suo codice che si sostituisce a quella collegata all’eseguibile stesso.

Modifica poi le impostazioni di Windows (per esempio dal registro di sistema) per impostare l’avvio automatico dell’eseguibile, che richiama la DLL infetta. In questo modo il processo malevolo viene mascherato ai controlli in fase di avvio.

Articoli correlati

-

Nell’era del quantum computing...

Nell’era del quantum computing...Feb 02, 2023 0

-

Persiste l’assegnazione di...

Persiste l’assegnazione di...Set 15, 2022 0

-

34.000 credenziali IBM in vendita sul...

34.000 credenziali IBM in vendita sul...Set 08, 2022 0

-

Cyberattacchi sempre più costosi, ma...

Cyberattacchi sempre più costosi, ma...Ago 01, 2022 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...