Aggiornamenti recenti Luglio 14th, 2025 4:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

- Un gruppo APT statunitense ha attaccato industrie cinesi

Malware su USB? Sarebbe una strage…

Ago 05, 2016 Marco Schiaffino In evidenza, Malware, News, Tecnologia, Vulnerabilità 0

Un esperimento sul campo dimostra come la maggior parte delle persone che trovano una chiavetta USB smarrita la collegano al computer e ne aprono il contenuto. E se ci fosse un malware?

Exploit e vulnerabilità zero-day, sofisticate tecniche di ingegneria sociale e campagne di phishing attraverso milioni di email. A quanto pare, nessuna delle tecniche di attacco dei pirati informatici sono efficaci quanto quella di seminare chiavette USB per i parcheggi.

A dimostrarlo è un piccolo esperimento sul campo fatto da Elie Bursztein, un ricercatore del team anti-abusi di Google che ne ha illustrato i risultati in una presentazione durante il Black Hat USA 2016 di Las Vegas.

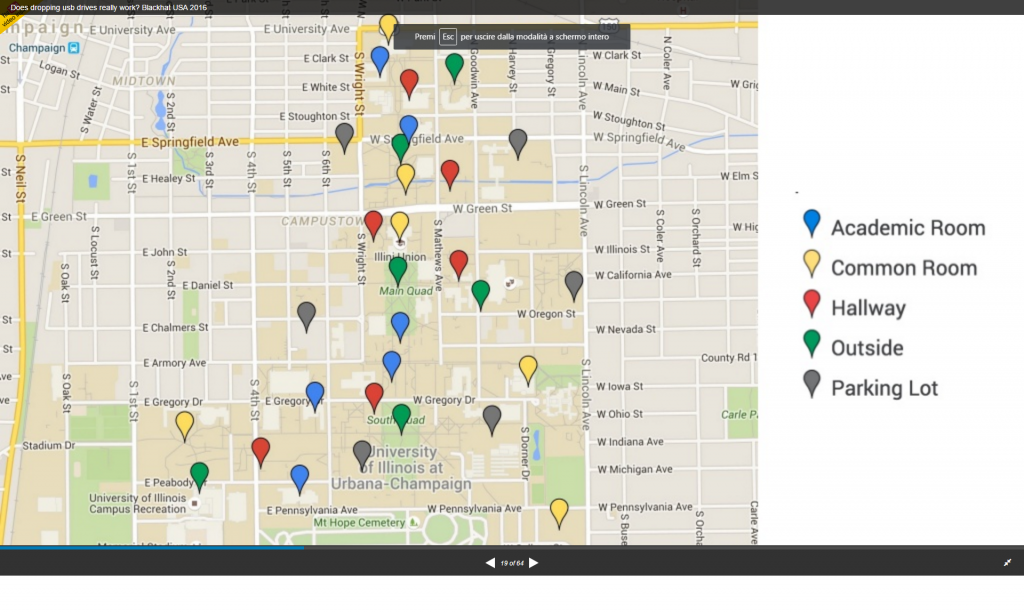

Bursztein ha disseminato 297 chiavette USB per il campus dell’Università dell’Illinois per verificare la bontà della sua teoria. Alcune di queste erano etichettate con nomi come “Exams” o “Confidential”, altre prive di etichetta.

Al loro interno c’erano dei file HTML, in realtà tutti con lo stesso contenuto, nominati in maniera varia. Il codice all’interno dei file consentiva al ricercatore di sapere se il file veniva aperto e reindirizzava le “cavie” a una pagina Web in cui veniva loro chiesto di rispondere a un questionario sui motivi per cui avevano collegato al loro computer la chiavetta smarrita e aperto i file.

Il riassunto, in termini statistici, è impressionante. Ben 290 delle 297 chiavette sono state raccolte da qualcuno. Il 19% delle chiavette è stato restituito, ma in ben 135 casi (il 45%) le unità USB sono state collegate a un PC e il loro contenuto è stato aperto.

Se al posto dell’innocuo codice di verifica messo a punto da Bursztein avessero contenuto un malware, si sarebbe trattata della campagna di distribuzione più efficace della storia.

Bursztein ha tenuto traccia di tutte le chiavette “seminate” nel campus con precisione scientifica.

Le persone che hanno risposto al questionario proposto (il 21% del totale) hanno giustificato il loro comportamento sostenendo di aver aperto i file per individuare il proprietario della chiavetta (68%) o per semplice curiosità (18%).

L’idea che l’apertura dei file sia giustificata dalla volontà di identificare il proprietario, guardando ai numeri, regge piuttosto bene. Quando le chiavette erano agganciate a una chiave (per serratura) e a una targhetta che indicava il contatto del proprietario, i file sono stati aperti solo nel 29% dei casi.

Al di là di queste sottigliezze, il risultato rimane sconfortante. Nella sua presentazione, Bursztein spiega quali rischi si corrono e come un pirata informatico potrebbe utilizzare una chiave USB per violare un computer in una manciata di secondi.

Se il classico metodo di inserire un file eseguibile o un collegamento a un sito Web compromesso non aggira i controlli di un antivirus e richiede comunque un comportamento “attivo” da parte del malcapitato, esistono tecniche più sofisticate che sfruttano al massimo il vantaggio di avere una connessione fisica con la macchina.

Lo stesso Bursztein ha mostrato come sia possibile realizzare un dispositivo USB del tutto simile a un’unità di memoria che, in realtà, viene rilevato dal sistema come una tastiera.

Una delle due non è una normale chiave USB, ma un dispositivo in grado di installare un trojan.

Al uso interno sarebbe possibile memorizzare una sequenza di comandi che verrebbero poi “digitati” al momento dell’inserimento, utilizzando poi Metasploit per aprire una backdoor collegata a un server Command and Control. La creazione di un dispositivo simile con metodi artigianali (ma efficaci) costerebbe circa 40 dollari a esemplare.

Troppo? Forse. Ma in caso di successo, non c’è dubbio che il pirata di turno avrebbe ottime possibilità di ammortizzare la spesa e, probabilmente, guadagnarci anche qualcosa.

Nella slide conclusiva della sua presentazione, Bursztein tratteggia anche le caratteristiche che potrebbe avere una versione più evoluta della sua creazione, che sarebbe dotata di un sistema hardware per individuare il sistema operativo della macchina a cui è collegata e di un modulo Wi-Fi o GSM per il collegamento esterno.

Si accettano scommesse su quando arriverà la prima telefonata dell’NSA.

Articoli correlati

-

Anche i Kindle potrebbero ospitare...

Anche i Kindle potrebbero ospitare...Ago 10, 2021 0

-

Il malware arriva per posta… in una...

Il malware arriva per posta… in una...Mar 27, 2020 0

-

Crescono gli strumenti di hacking per...

Crescono gli strumenti di hacking per...Mar 24, 2020 0

-

Quanto rischia una nave per un attacco...

Quanto rischia una nave per un attacco...Dic 13, 2018 0

Altro in questa categoria

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un attacco informatico colpisce Call of...

Un attacco informatico colpisce Call of...Lug 10, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Un gruppo APT statunitense ha attaccato industrie cinesi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di...