Aggiornamenti recenti Marzo 2nd, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

La nuova minaccia per Android si chiama SpyNote

Ago 01, 2016 Marco Schiaffino Malware, Minacce, News, RSS, Trojan 0

Il trojan non è ancora in circolazione, ma i ricercatori ne hanno trovato degli esemplari distribuiti sul Dark Web. Il malware è in grado di garantire il controllo assoluto del dispositivo attraverso un collegamento TCP.

Non ha ancora fatto la sua comparsa su Internet, ma nei forum del Dark Web è già possibile trovarne il codice. Si tratta di SpyNote, un RAT (Remote Access Tool) per dispositivi Android individuato dai ricercatori di Palo Alto Networks attraverso il monitoraggio dei bassifondi della Rete.

A prima vista, più che un classico malware, SpyNote sembra uno strumento di spionaggio pensato per attacchi mirati. Il trojan non necessita di accesso root, ma l’utente al momento dell’installazione deve concedere all’app numerosi permessi, tra cui quelli per modificare i messaggi e accedere alla scheda SD. Il suo codice, inoltre, non è offuscato in alcun modo.

Insomma: l’impressione è che si tratti di uno strumento pensato per essere installato manualmente o attraverso un malware che abbia già compromesso il dispositivo.

Una volta installato, SpyNote si rende invisibile nascondendo la sua icona e apre una porta di comunicazione TCP sulla porta 2222, attraverso la quale comunica con un server Command and Control.

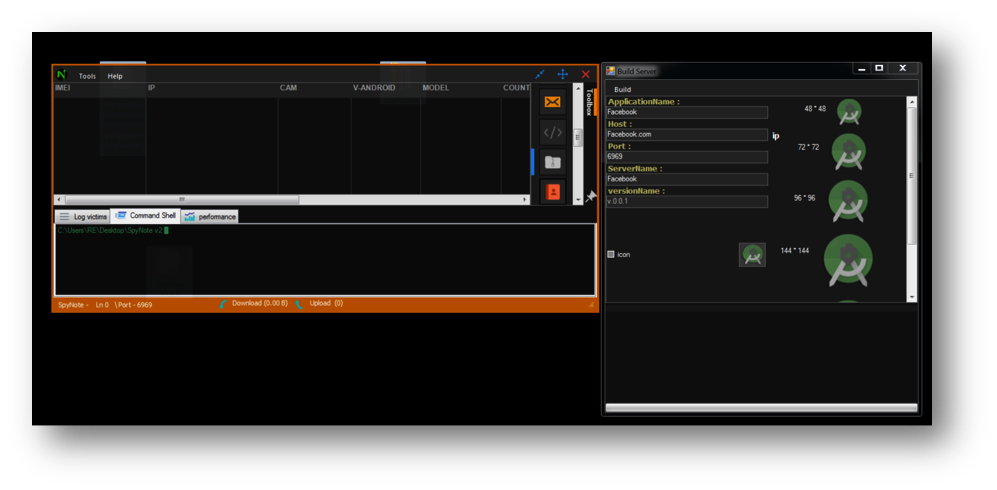

Spynote consente di controllare in remoto qualsiasi funzione dello smartphone.

Da questo momento, il pirata ha il controllo completo del dispositivo. Può controllare il registro chiamate, modificare qualsiasi impostazione, intercettare e registrare le telefonate effettuate col dispositivo, copiare i file memorizzati, utilizzare la videocamera e il microfono a piacimento, accedere alle informazioni relative al GPS e anche effettuare chiamate telefoniche.

Il tutto viene gestito da un sistema di controllo assolutamente “user friendly” che consente di accedere a tutte le funzioni tramite interfaccia grafica, come si vede in un video comparso su YouTube che mostra il RAT in funzione.

Per il momento non si ha notizia di campagne di distribuzione del malware, ma secondo i ricercatori di Palo Alto Networks si tratta solo di una questione di tempo. Il toolkit per realizzare versioni “personalizzate” di SpyNote è disponibile liberamente su Internet e chiunque lo può quindi utilizzare.

Articoli correlati

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Rust riduce sensibilmente le...

Rust riduce sensibilmente le...Nov 18, 2025 0

-

Fantasy Hub: scoperto un nuovo RAT...

Fantasy Hub: scoperto un nuovo RAT...Nov 12, 2025 0

Altro in questa categoria

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta...