Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Hacker russi all’attacco degli oppositori di Trump

Nov 11, 2016 Marco Schiaffino Attacchi, Hacking, In evidenza, Malware, News, RSS 0

Il gruppo Cozy Bear protagonista di un’ondata di attacchi mirati nei confronti di think tank e ONG. Le email facevano riferimento alle elezioni presidenziali.

Dopo aver violato i server del Partito Democratico durante le primarie, gli hacker del gruppo russo Cozy Bear ci riprovano. Questa volta sfruttando l’effetto shock dell’elezione di Donald Trump per indurre le potenziali vittime a scaricare un malware.

A segnalare cinque successive ondate di attacchi registrati a partire dal 9 novembre è Volexity, che nel suo report ripercorre anche le ultime azioni del gruppo di pirati.

Cozy Bear, che molti considerano collegato ai servizi segreti russi, sono infatti saliti all’onore delle cronache quando la scorsa estate hanno colpito ripetutamente i sistemi informatici del Partito Democratico.

Ora il gruppo di hacker sembra essere interessato a bersagli diversi, prendendo di mira soggetti che operano nel settore della sicurezza nazionale, affari internazionali e difesa, così come organizzazioni che si occupano di e politiche pubbliche e centri studi sull’Europa e l’Asia. A giudicare dalle tecniche di ingegneria sociale adottate, i bersagli dovrebbero essere tutti di orientamento “liberal”.

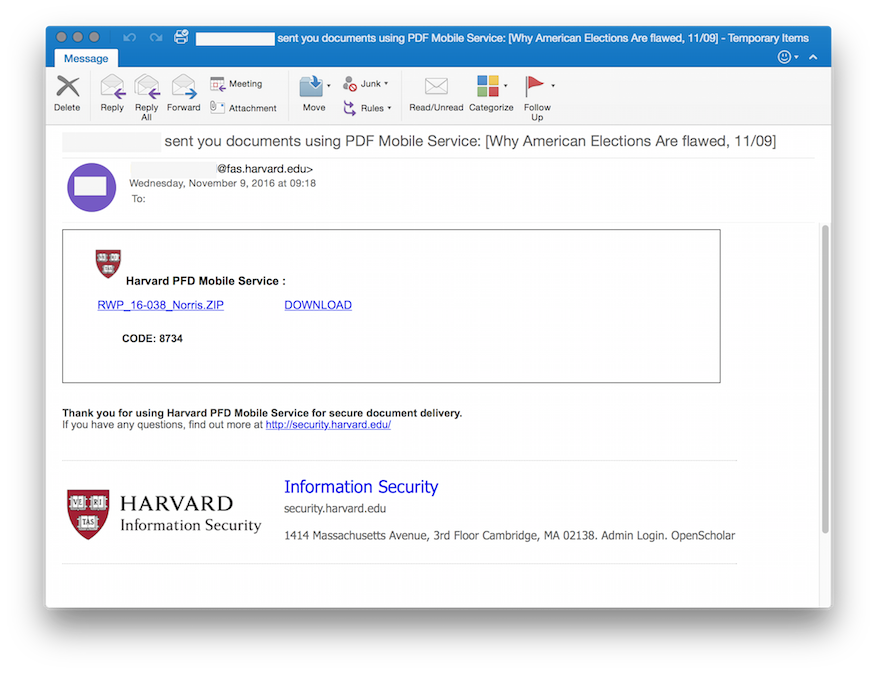

La tecnica di attacco ricalca quelle già osservate in passato: le email sono confezionate con grande cura e in alcuni casi utilizzano account compromessi per dare più credibilità al messaggio. In un caso, per esempio, il messaggio di phishing proveniva da un indirizzo della prestigiosa università di Harvard.

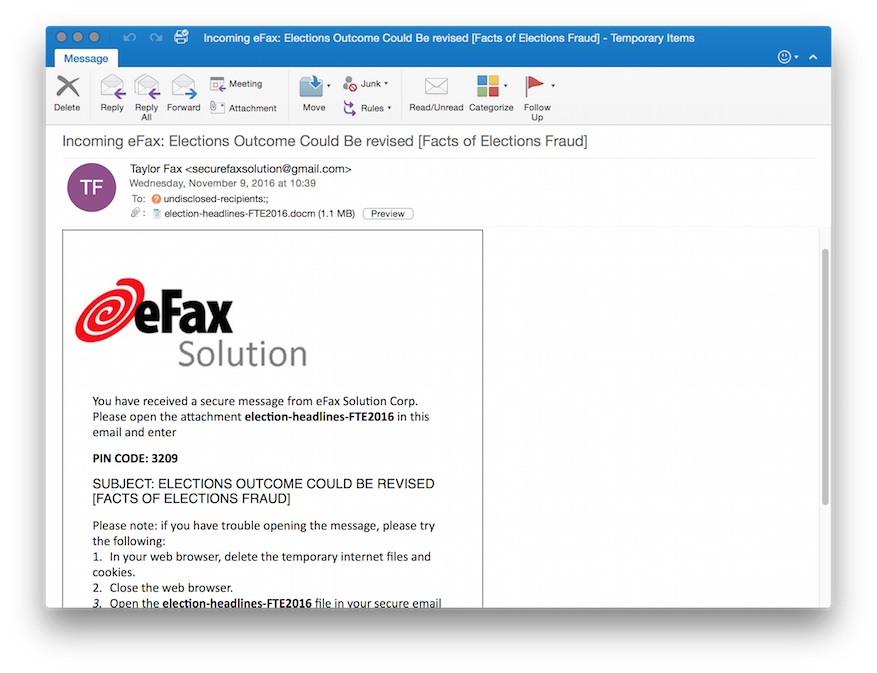

La prima ondata di attacchi utilizzava un’email che sembrava provenire da un servizio di fax elettronico, il cui contenuto avrebbe dovuto riportare “scioccanti verità” sulle elezioni appena concluse.

Allegato ai messaggi c’era un file ZIP che dovrebbe contenere il documento o l’articolo indicato nel messaggio di posta. All’interno dell’archivio, però, c’è invece un file in formato .LNK che contiene una sequenza di comandi PowerShell.

Il messaggio proviene davvero da Harvard. Ma l’account è stato compromesso…

Come prima cosa le istruzioni prevedono un controllo del PC per verificare che non si tratti di una macchina virtuale o una sandbox.

Una volta eseguito il controllo, viene scaricato e installato il malware vero e proprio. Per evitare i controlli antivirus, il codice del malware è nascosto all’interno di un file PNG attraverso una tecnica di steganografia. Il codice viene iniettato nel processo rundll32.exe in modo da essere eseguito solo in memoria.

Infine viene visualizzato un documento, che funziona come diversivo per allontanare i sospetti dall’avvenuta infezione.

In una seconda fase, gli hacker hanno invece utilizzato dei documenti Word con funzionalità Macro che adottano a loro volta delle tecniche di controllo per evitare l’esecuzione del malware in ambienti virtuali.

Il messaggio usava sempre la copertura del servizio eFax, ma in questo caso riportava la falsa notizia della scoperta di brogli elettorali che avrebbero portato alla revisione dei risultati elettorali.

**

Brogli elettorali dietro la vittoria di Trump: un’esca irresistibile per chi si occupa di politica USA.

La terza ondata di attacchi, che secondo i ricercatori è stata la più imponente in termini numerici, utilizzava di nuovo la tecnica dell’archivio compresso, ma allegato a un messaggio di posta elettronica inviato attraverso un account della Harvard University.

Anche in questo caso l’oggetto del messaggio riguardava l’elezione di Trump e ipotetici sospetti riguardanti la validità delle elezioni.

Gli attacchi successivi, affidati di nuovo all’uso di documenti Word, utilizzavano lo stesso account di posta, ma in questo caso riportavano anche un riferimento alla Clinton Foundation e ad analisi del voto che avrebbero “spiegato” il perché della vittoria dei repubblicani nelle elezioni presidenziali.

Il malware, già analizzato in passato dai ricercatori, è una backdoor che consente di acquisire un controllo pressoché completo del PC infettato, permettendo agli hacker di scaricare file, installare ulteriori strumenti di spionaggio e controllare l’attività della vittima.

Articoli correlati

-

ESET APT report: crescono gli attacchi...

ESET APT report: crescono gli attacchi...Mag 20, 2025 0

-

CloudSorcerer, un nuovo gruppo APT che...

CloudSorcerer, un nuovo gruppo APT che...Lug 10, 2024 0

-

Hacktivisti rubano un database di...

Hacktivisti rubano un database di...Apr 03, 2024 0

-

Kaspersky svela un Apt attivo...

Kaspersky svela un Apt attivo...Mar 22, 2023 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...