Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Guide alla sicurezza

Il futuro dell’autenticazione multi-fattore è hardware

Giu 27, 2018 Marco Schiaffino Commenti disabilitati su Il futuro dell’autenticazione multi-fattore è hardware

Il superamento di username e password è una necessità. Ma come è possibile implementare una protezione efficace delle credenziali multi-fattore? Nell’81% dei casi, le violazioni di sistemi...DDoS e attacchi alle Web Application: le nuove sfide

Mar 20, 2018 Marco Schiaffino Commenti disabilitati su DDoS e attacchi alle Web Application: le nuove sfide

Le tecniche di attacco sono in continua crescita ed evoluzione. Per difendersi è necessario essere sempre un passo avanti. Scarica lo studio completo La notizia di un attacco “monstre” (1,7...Credential Stuffing: i costi per le aziende e le contromisure

Gen 13, 2018 Giancarlo Calzetta Commenti disabilitati su Credential Stuffing: i costi per le aziende e le contromisure

Uno studio del Ponemon Institute, condotto intervistando 569 IT manager che già conoscono il credential stuffing, ha svelato i costi di questa pratica “recente” e quanto poco siano preparate a...I rischi di sicurezza nell’IoT e come porre un primo rimedio

Feb 03, 2017 Giancarlo Calzetta Commenti disabilitati su I rischi di sicurezza nell’IoT e come porre un primo rimedio

Gli accessori connessi a Internet sono la nuova frontiera delle vulnerabilità in una rete aziendale o casalinga. Con l’esplosione dell’IoT, il numero di dispositivi collegati alla Rete sta...Guida completa a Instagram per genitori

Set 26, 2016 Marco Schiaffino Commenti disabilitati su Guida completa a Instagram per genitori

Instagram è uno dei social network più conosciuti su internet. È particolarmente popolare tra i ragazzi, che lo inondano di fotografie: selfie, foto di amici e cibo. Norton ha pubblicato una utile...Proteggere le zone grigie della rete aziendale

Ago 01, 2016 Marco Schiaffino 0

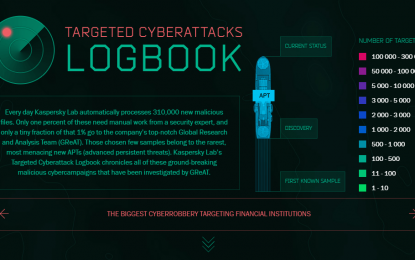

L’anello debole del nostro sistema informatico è rappresentato dai dispositivi più “stupidi” e spesso dimenticati nella costruzione dei sistemi di difesa contro le intrusioni. Una vera...Protezione dell’azienda da APT e attacchi mirati

Lug 27, 2016 Marco Schiaffino 0

Gli attacchi mirati utilizzano strategie e strumenti che i sistemi di protezione convenzionali non sono in grado di bloccare. Per difendere le infrastrutture di rete, quindi, è necessario cambiare...Sicurezza a scuola? Come nelle aziende… o quasi

Lug 11, 2016 Marco Schiaffino 0

Gestire la sicurezza di qualche decina di PC in mano a studenti medi e superiori non è una passeggiata. Ecco quali sono le strategie adottate dagli esperti per mantenere il controllo della...Come reagire a un attacco ransomware

Lug 11, 2016 Marco Schiaffino 0

Gli attacchi ransomware sono aumentati esponenzialmente e il rischio di incapparci è sempre più concreto. Anche una volta infettati, però, può esserci la possibilità di uscirne indenni. Ecco...Come gestire bene le password per evitare guai

Lug 11, 2016 Giancarlo Calzetta 0

Le violazioni di account sono in aumento e la semplice password non basta per proteggerli. Per ridurre il rischio di un attacco bisogna ricorrere a password manager e sistemi di autenticazione...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...