Aggiornamenti recenti Luglio 14th, 2025 4:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

- Un gruppo APT statunitense ha attaccato industrie cinesi

Protezione dell’azienda da APT e attacchi mirati

Lug 27, 2016 Marco Schiaffino 0

Gli attacchi mirati utilizzano strategie e strumenti che i sistemi di protezione convenzionali non sono in grado di bloccare. Per difendere le infrastrutture di rete, quindi, è necessario cambiare prospettiva e puntare tutto sulla rilevazione tempestiva degli attacchi.

C’erano una volta i malware: semplici, distribuiti tramite campagne di spam e facilmente individuabili con il sistema delle definizioni o dell’analisi euristica. Per i responsabili della sicurezza in azienda, a quei tempi, la vita era (relativamente) semplice e si riduceva a un attento controllo del perimetro, associato a una rigida policy di aggiornamenti e manutenzione degli endpoint protetti tramite l’antivirus.

Nel 99% dei casi, infatti, il pericolo per le aziende arrivava da malware generici, pensati per colpire utenti domestici. La minaccia arrivava da virus, worm e trojan progettati per diffondersi in maniera indiscriminata sul Web e pensati per danneggiare il sistema o sottrarre dati piuttosto comuni (credenziali di accesso alle caselle email o dati finanziari) attraverso procedure predefinite.

Minacce tutto sommato prevedibili e facili da individuare. Insomma: la complessità nella gestione di un’infrastruttura aziendale era rappresentata solo dal fatto di dover gestire un gran numero di macchine collegate in rete locale e servizi (database gestionali, siti Internet e Intranet) che in caso di infezione avrebbero potuto subire blocchi o perdite di dati.

Tutto è cambiato da quando le aziende sono diventate un obiettivo specifico del cyber-spionaggio. Il cambio di strategia dei pirati, infatti, rende obsoleti i sistemi di protezione che siamo abituati a utilizzare e pongono una serie di problemi ai quali è necessario rispondere in maniera del tutto diversa.

Il primo aspetto di cui bisogna tenere conto è che gli avversari che ci troviamo di fronte hanno caratteristiche diverse rispetto al profilo “classico” del pirata informatico. Non si tratta più di programmatori indipendenti o geniali smanettoni che si divertono a violare qualche rete per gusto personale.

Sempre più spesso si tratta di gruppi criminali organizzati o di professionisti che si mettono al servizio del miglior offerente per colpire un obiettivo ben definito.

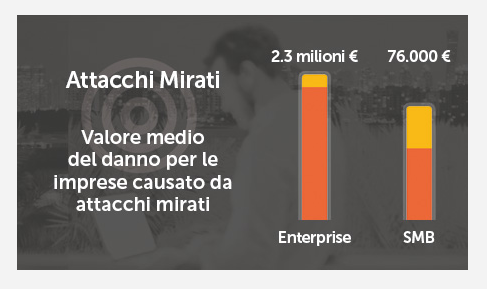

Gli attacchi mirati comportano danni notevolmente superiori rispetto ai “semplici” malware di vecchia generazione.

La prima conseguenza di questo nuovo scenario è lo sviluppo di APT (Advanced Persistent Threat) sempre più complessi ed evoluti, che puntano a insediarsi all’interno del network e che consentono ai pirati informatici di muoversi in maniera laterale nella rete per raggiungere i loro obiettivi.

Spesso si tratta di software realizzati ad hoc, o versioni di malware modificati in modo da non essere individuabili. In aggiunta a ciò, è cambiato anche il tipo di ambiente che gli amministratori IT si trovano a gestire.

Il classico network composto da client e server collegati in rete è stato sostituito da strutture più complesse, in cui convivono servizi online, magari basati su cloud, e una quantità impressionante di dispositivi mobili personali che rappresentano un ulteriore elemento di complessità nella gestione della sicurezza.

Tutti questi fattori rendono le cose estremamente più complicate e permettono ai pirati un’agibilità che un tempo non avevano. A confermarlo è Gianfranco Vinucci, head of pre sales Kaspersky Lab Italia.

“L’uso di APT e l’estrema complessità delle infrastrutture informatiche consente agli attaccanti di infiltrarsi e agire indisturbati per lunghi periodi di tempo” spiega Vinucci. “Secondo le nostre statistiche, le aziende si accorgono di essere soggette a un attacco dopo una media di 214 giorni dall’intrusione”.

Insomma: considerando le condizioni e gli strumenti a disposizione dei criminali informatici, il problema non è più “se” un’azienda subirà un attacco, ma solo “quando”.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un attacco informatico colpisce Call of...

Un attacco informatico colpisce Call of...Lug 10, 2025 0

Altro in questa categoria

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un attacco informatico colpisce Call of...

Un attacco informatico colpisce Call of...Lug 10, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Un gruppo APT statunitense ha attaccato industrie cinesi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di...