Aggiornamenti recenti Luglio 11th, 2025 4:49 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

Protezione dell’azienda da APT e attacchi mirati

Lug 27, 2016 Marco Schiaffino 0

Gli strumenti

La protezione da attacchi di questo genere richiede un cambio di strategia, che non prescinde però dall’implementazione dei consueti strumenti di controllo dei malware, come la protezione antivirus degli endpoint e l’uso di firewall per ridurre il rischio di attacchi.

Gianfranco Vinucci, però, mette a fuoco gli aspetti che un’azienda dovrebbe considerare per avere tutte le carte in regola per difendersi da un attacco mirato.

“Il primo passo è quello di investire sulla formazione del personale, in modo che acquisisca le conoscenze per essere meno vulnerabile a eventuali attacchi da parte dei pirati”.

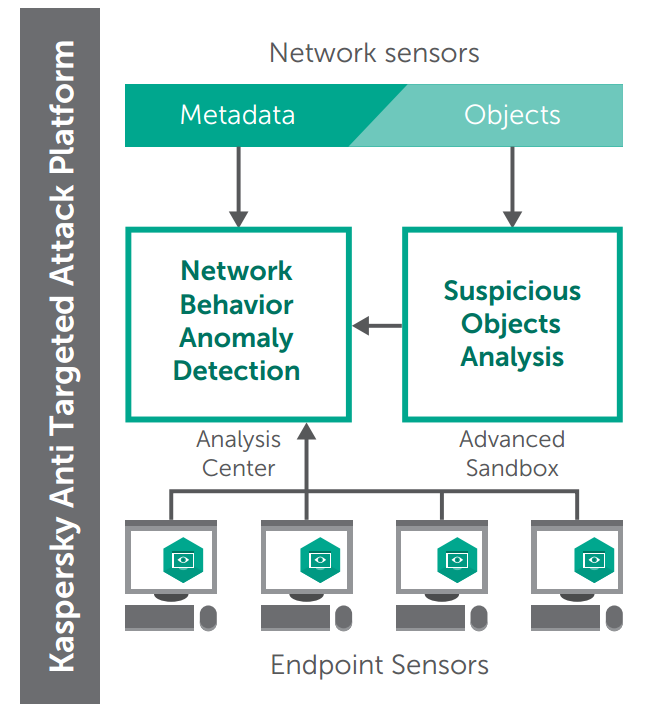

Sotto un profilo tecnico, invece, la chiave è quella di essere in grado rilevare il prima possibile l’avvenuta intrusione per poter correre ai ripari con la massima rapidità. “La nostra piattaforma Kaspersky Anti Targeted Attack (KATA) esegue un costante monitoraggio del traffico di rete interno ed esterno e dell’attività delle singole macchine per individuare anomalie che possono rappresentare il sintomo di un’intrusione”.

Il tutto avviene attraverso un dispiegamento di sensori all’interno del network, che permettono di avere un controllo in tempo reale di tutto ciò che sta avvenendo. I dati raccolti in questo modo vengono analizzati da un Central Node che utilizza sistemi di analisi comportamentali e statistici.

La fase di monitoraggio è un elemento fondamentale per rilevare tempestivamente gli indizi che possono indicare che un attacco è in corso.

In aggiunta, KATA utilizza tecnologie sandbox per “esplodere” gli allegati ricevuti dai dipendenti e analizzare il comportamento di eventuale codice maligno, mettendolo in relazione con i dati provenienti dai sensori, mettendo in relazione i possibili exploit con i dati raccolti nella rete locale.

Insomma: una sorta di monitoraggio “mirato” che consente di individuare l’attacco e rintracciarne l’origine il prima possibile. Nella migliore delle ipotesi, questo tipo di analisi consente di individuare l’attacco ancora prima che i pirati possano mettere le mani sulle informazioni che cercano. In alternativa, il controllo permette di bloccarne l’attività limitando i danni.

Tutto questo, però, è solo una parte dell’attività di protezione. “L’evoluzione degli attacchi mirati richiede di affiancare le soluzioni tecnologiche con attività di più ampio respiro, per le quali bisogna effettuare un vero cambio di prospettiva” spiega Vinucci.

Per mettere a punto un sistema di difesa adeguato, infatti, è necessario avere un’idea precisa del tipo di attacco che ci si troverà a fronteggiare. Una delle attività più importanti è quella dell’aggiornamento sulle nuove minacce di tipo APT comparse di recente.

Ma la progettazione del sistema di difesa parte, per prima cosa, dall’individuazione dei punti deboli. “Per garantire la sicurezza delle infrastrutture dei nostri clienti eseguiamo un’analisi partendo dalla stessa prospettiva di un eventuale pirata che vuole fare breccia nei sistemi” Spiega Gianfranco Vinucci.

Eseguendo una ricerca di informazioni attraverso semplici strumenti Web, infatti, è possibile capire in quale direzione potrebbero muoversi i cyber-criminali. A fianco di questa attività di analisi delle vulnerabilità, viene posta in essere anche un’azione di intelligence, per esempio attraverso il monitoraggio del Dark Web.

“Se qualcuno sta preparando un attacco mirato nei confronti di un’azienda, di solito è possibile intercettare qualche segnale” conferma Vinucci. “In questo modo abbiamo la possibilità di tarare i nostri strumenti di rilevazione e migliorare i sistemi di protezione”.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

Altro in questa categoria

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Un gruppo APT statunitense ha attaccato industrie cinesi

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di...