Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Il futuro dell’autenticazione multi-fattore è hardware

Giu 27, 2018 Marco Schiaffino Commenti disabilitati su Il futuro dell’autenticazione multi-fattore è hardware

Il superamento di username e password è una necessità. Ma come è possibile implementare una protezione efficace delle credenziali multi-fattore?

Nell’81% dei casi, le violazioni di sistemi informatici sono provocate dal furto di password o dall’uso di credenziali “deboli”. Un problema arcinoto, la cui soluzione è altrettanto evidente: abbandonare i sistemi di autenticazione basati su username e password per passare al multi-fattore.

Tuttavia, questa piccola rivoluzione copernicana stenta ancora a prendere piede e per il momento la sua implementazione si basa ancora su due elementi che possiamo definire “volontaristici”: la predisposizione di un sistema da parte di chi eroga i servizi o gestisce le infrastrutture da una parte, l’adesione degli utenti dall’altra.

Il fatto che non ci siano strumenti standard per l’autenticazione a più fattori, poi, limita di solito la scelta al classico sistema di verifica tramite l’invio di un codice via SMS, certamente più sicuro dell’uso della password ma troppo macchinoso per diventare una procedura quotidiana.

In ambito aziendale, poi, l’utilizzo di soluzioni simili sarebbe impensabile. Anche quelle basate su software, come i token o i generatori di codici su smartphone, lasciano troppi spazi alla possibilità che un pirata informatico riesca ad aggirarne i controlli utilizzando malware progettati ad hoc.

Il sistema di username e password ha mostrato tutti i suoi limiti negli ultimi anni. È il momento di guardare oltre.

Per superare tutti questi ostacoli, la soluzione migliore è quella di abbandonare le tecnologie software per passare a sistemi gestiti direttamente a livello hardware. Una filosofia sposata con grande convinzione da Intel, che ha introdotto nella sua piattaforma Intel vPro una serie di soluzioni di autenticazione multi-fattore che offrono una serie di vantaggi in grado di cambiare le carte in tavola.

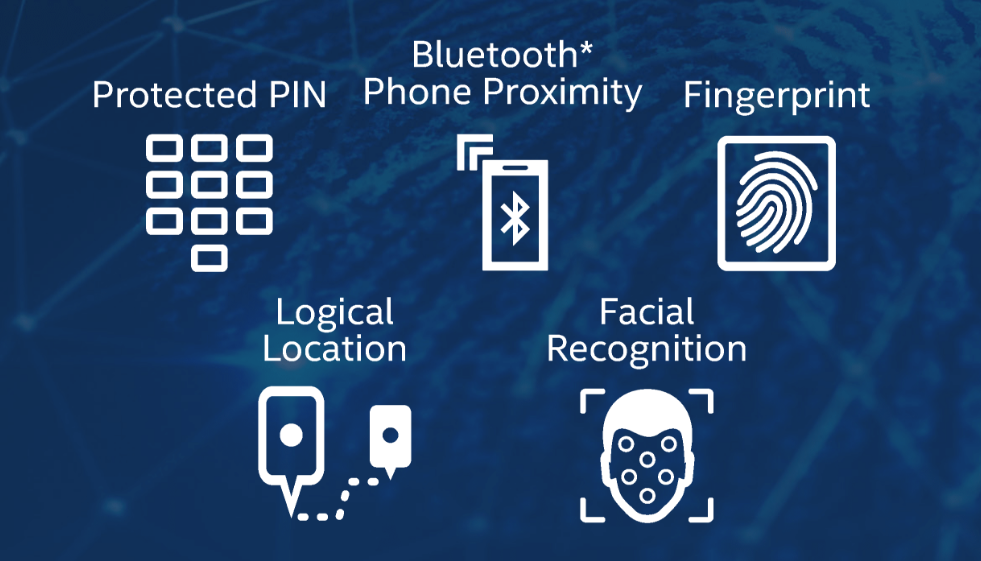

Authenticate Solution mette a disposizione diversi strumenti di autenticazione alternativi: dal riconoscimento facciale alla lettura dell’impronta digitale, passando per l’interazione con dispositivi mobile (tramite collegamento Bluetooth) e la verifica “logica” della posizione.

I vantaggi dei sistemi biometrici

Se è vero che un livello di sicurezza del 100% viene sempre escluso a priori come concetto, per avvicinarsi a quel 99% che rappresenta il miglior risultato possibile la soluzione più efficace è quella di creare soluzioni personalizzate che combinino diversi strumenti.

In questo modo è possibile richiedere, oltre a qualcosa che si conosce (per esempio un PIN) qualcosa che si possiede (il proprio smartphone, rilevato attraverso la connessione Bluetooth) e qualcosa che si è, cioè i dati biometrici.

La disponibilità di sistemi di autenticazione standard e già pronti per l’uso consente di creare policy personalizzate con estrema facilità.

La “punta di diamante” della piattaforma Authenticate Solution riguarda proprio la disponibilità di sistemi di autenticazione biometrici (scansione delle impronte digitali e riconoscimento facciale) integrati direttamente nel computer.

Si tratta di tecniche che uniscono un elevato livello di sicurezza alla facilità d’uso indispensabile per l’utilizzo quotidiano in ambito aziendale.

Sotto il profilo della sicurezza, al di là della fondatezza dei più o meno fantasiosi allarmi lanciati sulla possibilità di ingannare i sistemi con fotografie trattate in maniera particolare o attraverso calchi in silicone delle impronte digitali, conta prima di tutto un elemento determinante: si tratta di strumenti che non possono essere utilizzati in remoto.

Un eventuale intruso, anche se dovesse trovare un metodo per aggirarne i controlli, dovrebbe garantirsi l’accesso fisico al terminale.

Sotto il profilo della praticità d’uso, invece, prevedono procedure talmente rapide da rappresentare una soluzione ideale anche in ambito aziendale, dove sistemi più complessi (come l’uso di token) diventerebbero terribilmente frustranti per chi li deve utilizzare.

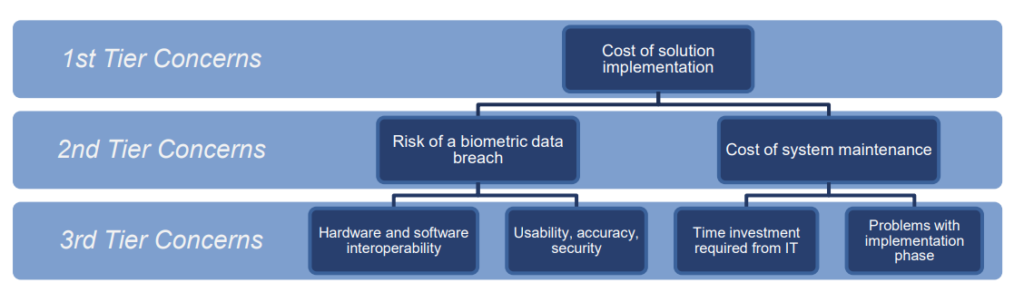

Naturalmente l’utilizzo di questi sistemi di autenticazione apre anche un’ulteriore questione: la scelta dell’architettura da utilizzare. Come spiegano i ricercatori Intel in un corposo paper dedicato al tema, il dilemma a cui ci di trova di fronte è quello della gestione dei dati biometrici e in particolare la loro conservazione.

Alla scelta della modalità di gestione dei dati biometrici concorrono diversi fattori che devono essere considerati con la massima attenzione.

Una gestione a livello di network, infatti, consente agli amministratori di sistema un maggiore controllo degli accessi e delle policy di sicurezza, ma esiste un rovescio della medaglia.

Prima di tutto il fatto che i dati biometrici sono considerati informazioni “sensibili” e devono essere quindi gestite e protette seguendo le direttive e la legislazione in tema di protezione dei dati.

In secondo luogo, la conservazione di dati del genere a livello di rete aziendale apre alla possibilità che un attacco che prenda di mira il sistema di gestione dei dati biometrici spalanchi le porte a un eventuale intruso, vanificando il ragionamento fatto in tema di necessità di accesso “fisico” ai terminali.

Conservare i dati sul dispositivo, quindi, rappresenta una soluzione più pratica (non è necessario preoccuparsi degli adempimenti legali) e sicura. Tanto più che la conservazione dei dati in una sezione hardware completamente separata dal sistema (prevista dalla piattaforma vPro) rappresenta un ulteriore livello di protezione.

La soluzione di una conservazione in locale è quella consigliata dalla FIDO Alliance, composta da aziende del settore IT come Microsoft, Google e la stessa Intel, ma anche da Mastercard e altri operatori del settore finanziario.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Altro in questa categoria

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...